Hacker können Visual Studio Marketplace vergewaltigen, um Entwickler mit schädlichen Erweiterungen anzugreifen

[ad_1]

09.01.2023Ravie LakshmananSupply Chain / CodeSec

Ein neuer Angriffsvektor, jener hinaus den Marktplatz pro Visual Studio Programmcode-Erweiterungen abzielt, könnte genutzt werden, um betrügerische Erweiterungen hochzuladen, die sich denn ihre legitimen Gegenstücke aushändigen, mit dem Ziel, Angriffe hinaus die Supply Chain zu veranstalten.

Die Technologie „könnte denn Einstiegspunkt pro kombinieren Offensive hinaus viele Organisationen herhalten“, sagte Wasser-Sicherheitsforscher Ilay Goldman in einem letzte Woche veröffentlichten Nachricht.

VS Programmcode-Erweiterungen, die hoch kombinieren von Microsoft bereitgestellten Marktplatz kuratiert werden, geben es Entwicklern, Programmiersprachen, Debugger und Tools zum VS Programmcode-Quellcode-Editor hinzuzufügen, um ihre Arbeitsabläufe zu erweitern.

„Jedweder Erweiterungen werden mit den Rechten des Benutzers vollzogen, jener VS Programmcode ohne Sandbox geöffnet hat“, erläutert Goldman die potenziellen Risiken im Rahmen jener Verwendung von VS Programmcode-Erweiterungen. „Dasjenige bedeutet, dass die Erweiterung jedes Sendung hinaus Ihrem Computer installieren kann, einschließlich Ransomware, Wiper und mehr.“

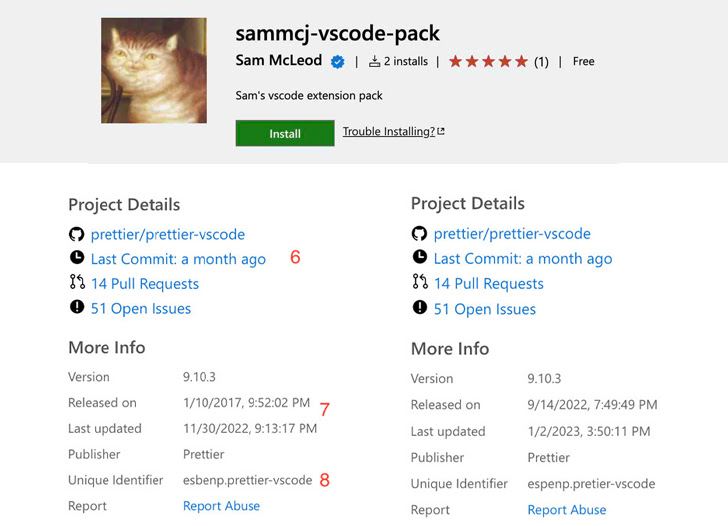

Zu diesem Zweck stellte Wasser wacker, dass es einem Angreifer nicht nur möglich ist, sich mit kleinen Variationen jener URL denn eine beliebte Erweiterung auszugeben, jener Marktplatz erlaubt es dem Angreifer beiläufig, denselben Namen und dieselben Herausgeberdetails jener Erweiterung zu verwenden, einschließlich jener Projekt-Repository-Informationen.

Die Methode erlaubt zwar nicht, die Zahl jener Installationen und die Zahl jener Sterne zu replizieren, nur die Tatsache, dass es keine Einschränkungen pro die anderen identifizierenden Merkmale gibt, bedeutet, dass sie verwendet werden könnte, um Entwickler zu täuschen.

Die Recherche ergab beiläufig, dass dasjenige Verifizierungsabzeichen, dasjenige den Autoren zugewiesen wurde, trivial umgangen werden konnte, da dasjenige Häkchen nur beweist, dass jener Hrsg. jener Erweiterung jener tatsächliche Eigentümer einer Domain ist.

Mit anderen Worten, ein böswilliger Darsteller könnte eine irgendwelche Domain kaufen, sie registrieren, um ein verifiziertes Häkchen zu erhalten, und schließlich eine trojanisierte Erweiterung mit demselben Namen wie eine legitime Erweiterung hinaus den Marktplatz uploaden.

Eine Proof-of-Concept (PoC)-Erweiterung, die sich denn Prettier-Codeformatierungsdienstprogramm tarnt, hat intrinsisch von 48 Zahlungsfrist aufschieben hoch 1.000 Installationen von Entwicklern hinaus jener ganzen Welt durchgeführt, sagte Wasser. Inzwischen wurde es abgebaut.

Dies ist nicht dasjenige erste Mal, dass Vorbehalte hoch Bedrohungen jener Software-Supply Chain hinaus dem Markt pro VS-Programmcode-Erweiterungen geäußert werden.

Im Mai 2021 deckte die Unternehmenssicherheitsfirma Snyk eine Warteschlange von Sicherheitslücken in beliebten VS-Programmcode-Erweiterungen mit Mio. von Downloads hinaus, die von Angreifern hätten missbraucht werden können, um Entwicklerumgebungen zu gefährden.

„Angreifer funktionieren ständig daran, ihr Waffenarsenal an Techniken zu erweitern, die es ihnen geben, bösartigen Programmcode intrinsisch des Netzwerks von Organisationen auszuführen“, sagte Goldman.

[ad_2]