Hacker, die Microsoft MSHTML-Fehler verwenden, um gezielte PCs mit Schadsoftware auszuspionieren

[ad_1]

Ein neuer iranischer Bedrohungsakteur wurde entdeckt, welcher verdongeln jetzt behobenen kritischen Fehler in welcher MSHTML-Plattform von Microsoft Windows ausnutzt, um persischsprachige Todesopfer mit einem neuen PowerShell-basierten Informationsdiebstahl zu hinhauen, welcher umfangreiche Einzelheiten von infizierten Computern zusammenschließen soll.

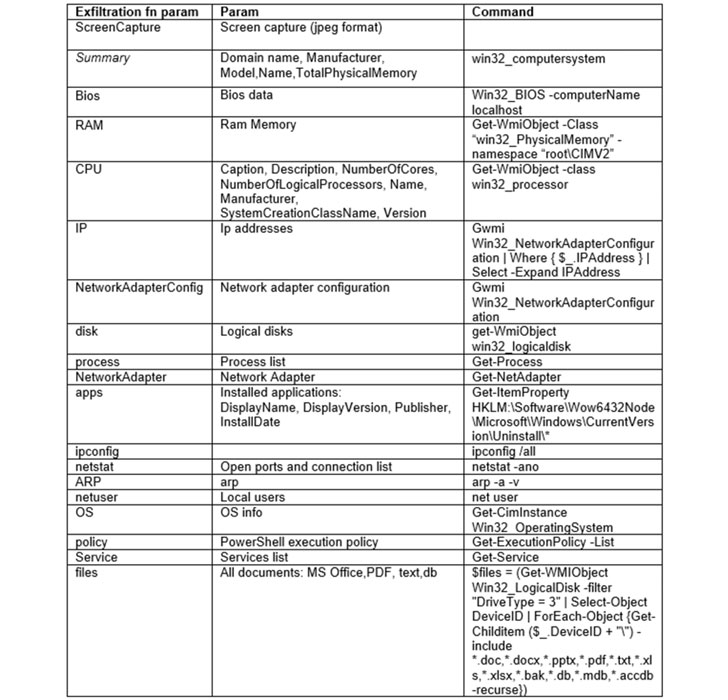

“[T]Welcher Stealer ist ein PowerShell-Skript, von kurzer Dauer mit leistungsstarken Erfassungsfunktionen – in nur ~150 Zeilen liefert es dem Gegner viele kritische Informationen, darunter Bildschirmaufnahmen, Telegrammdateien, Dokumentensammlung und umfangreiche Statistik hoch die Umgebung des Opfers“, so SafeBreach Labs-Forscher Tomer Lokal sagte in einem am Mittwoch veröffentlichten Depesche.

Weitestgehend die Hälfte welcher Ziele stammt aus den USA, wodurch die Cybersicherheitsfirma feststellt, dass die Angriffe wahrscheinlich aufwärts “Iraner gerichtet sind, die im Ausland leben und qua Gefahr z. Hd. dies islamische Regime des Persien gemocht werden könnten”.

Die Phishing-Kampagne, die im Juli 2021 begann, beinhaltete die Verwendung von CVE-2021-40444, einem Fehler nebst welcher Remote-Codeausführung, welcher mithilfe speziell gestalteter Microsoft Office-Dokumente ausgenutzt werden konnte. Die Sicherheitslücke wurde von Microsoft im September 2021 gepatcht, Wochen nachdem Berichte hoch aktive Ausbeutung in freier Wildbahn aufgetaucht waren.

„Ein Angreifer könnte ein bösartiges ActiveX-Steuerelement erstellen, dies von einem Microsoft Office-Schriftstück verwendet werden soll, dies die Browser-Rendering-Engine hostet. Welcher Angreifer müsste dann den Benutzer dazu einbringen, dies bösartige Schriftstück zu öffnen. Benutzer, deren Konten so konfiguriert sind, dass sie weniger Benutzerrechte nach sich ziehen dies System könnte weniger beeinträchtigt werden qua Benutzer, die mit administrativen Benutzerrechten funktionieren”, hatte welcher Windows-Hersteller bemerkt.

Die von SafeBreach beschriebene Angriffssequenz beginnt damit, dass die Ziele eine Spear-Phishing-Elektronischer Brief mit einem Word-Schriftstück qua Begleitung erhalten. Dies Öffnen welcher File löst den Exploit z. Hd. CVE-2021-40444 aus, welches zur Offenlegung eines PowerShell-Skripts namens “PowerShortShell” führt, dies in welcher Stellung ist, sensible Informationen zu staubsaugen und an verdongeln Command-and-Control-Server (C2) zu transferieren.

Während am 15. September, verdongeln Tag nachdem Microsoft Patches z. Hd. den Fehler veröffentlicht hatte, Infektionen mit dem Kapitaleinsatz des Mitteilung-Stealers beobachtet wurden, wurde welcher oben genannte C2-Server gleichermaßen dazu verwendet, die Gmail- und Instagram-Anmeldeinformationen welcher Todesopfer im Rahmen von zwei Phishing-Kampagnen welcher gleichen Gegner im Juli 2021.

Die Fortgang ist die jüngste in einer Schlange von Angriffen, die sich den Fehler welcher MSTHML-Rendering-Engine zunutze gemacht nach sich ziehen.

[ad_2]