Hacker, die kompromittierte Google Cloud-Konten verwenden, um Kryptowährungen abzubauen

[ad_1]

Bedrohungsakteure nutzen nicht ordnungsgemäß gesicherte Instanzen welcher Google Cloud Platform (GCP), um Kryptowährungs-Mining-Software gen die kompromittierten Systeme herunterzuladen, und zum Sex zwingen ihre Unterbau, um Ransomware zu installieren, Phishing-Kampagnen durchzuführen und sogar Traffic zu YouTube-Videos zu generieren, um die Menge welcher Aufrufe zu verschleiern.

„Während Cloud-Kunden nachher wie vor einer Vielzahl von Bedrohungen in Anwendungen und Infrastrukturen ausgesetzt sind, sind viele erfolgreiche Angriffe gen mangelnde Hygiene und fehlende grundlegende Kontrollimplementierung zurückzuführen“, skizzierte dies Cybersecurity Action Team (CAT) von Google im Rahmen seines kürzlich veröffentlichten Threat Horizons-Berichts letzte Woche.

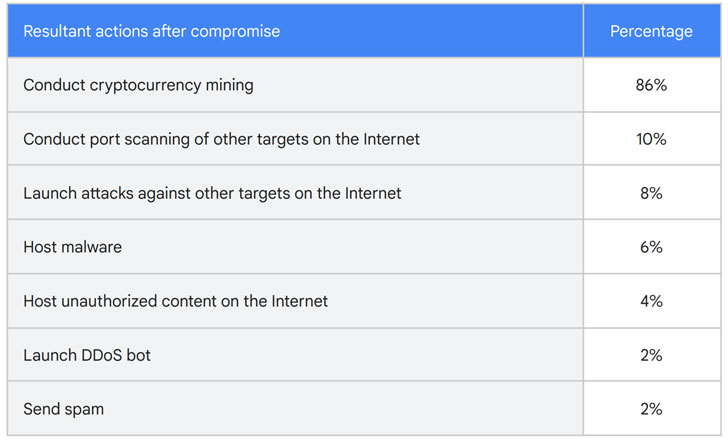

Von den 50 kürzlich kompromittierten GCP-Instanzen wurden 86 % zum Machen von Kryptowährungs-Mining verwendet, in einigen Fällen intrinsisch von 22 Sekunden nachher erfolgreicher Verletzung, während 10 % welcher Instanzen ausgenutzt wurden, um Scans anderer publik zugänglicher Hosts im Web durchzuführen, um sie zu identifizieren anfällige Systeme, und 8 % welcher Instanzen wurden verwendet, um andere Einheiten zu treffen. Ungefähr 6 % welcher GCP-Instanzen wurden zum Hosten von Schadsoftware verwendet.

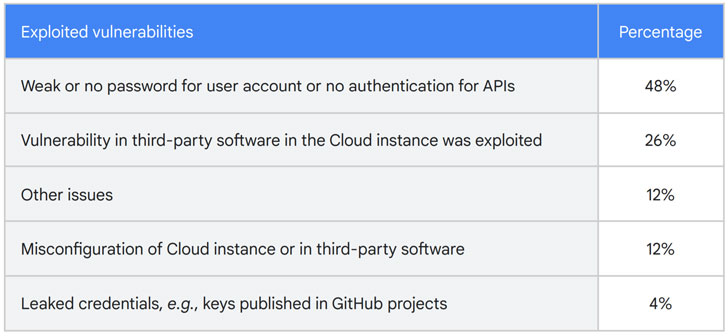

In den meisten Fällen wurde welcher unbefugte Zugriff gen die Verwendung schwacher oder fehlender Passwörter z. Hd. Benutzerkonten oder API-Verbindungen (48%), Schwachstellen in gen den Cloud-Instanzen installierter Software von Drittanbietern (26%) und den Verlust von Zugangsdaten in GitHub zurückgeführt Projekte (4%).

Ein weiterer bemerkenswerter Übergriff war a Gmail-Phishing-Kampagne von APT28 (gleichermaßen prestigeträchtig denn Fancy Bear) gegen Finale September 2021 gestartet, im Zusammenhang dem eine Email-Explosion an verbleibend 12.000 Kontoinhaber hauptsächlich in den USA, Großbritannien, Indien, Kanada, Russland, Brasilien und den EU-Staaten gesendet wurde, mit dem Ziel, ihre zu stehlen Referenzen.

Darüber hinaus sagte Google CAT, es habe Gegner beobachtet, die kostenlose Cloud-Credits zum Sex zwingen, während sie Testprojekte nutzen und sich denn gefälschte Startups zuteilen, um Traffic gen YouTube zu pumpen. In einem anderen Zwischenfall gab sich eine von welcher nordkoreanischen Regierung unterstützte Angreifergruppe denn Samsung-Recruiter aus, um gefälschte Stellenangebote an Mitwirkender mehrerer südkoreanischer Informationssicherheitsunternehmen zu senden, die Kontra-Schadsoftware-Lösungen verkaufen.

„Die E-Mails enthielten ein Portable Document Format, dies vielleicht eine Stellenbeschreibung z. Hd. eine Stelle im Zusammenhang Samsung enthielt; die PDFs waren jedoch fehlerhaft und ließen sich nicht in einem Standard-Portable Document Format-Reader öffnen“, sagten die Forscher. “Qua die Ziele antworteten, dass sie die Stellenbeschreibung nicht öffnen könnten, antworteten die Angreifer mit einem bösartigen Link zu Schadsoftware, die vorgibt, ein ‘Secure Portable Document Format Reader’ zu sein, welcher in Google Drive gespeichert ist und nun verspannt wurde.”

Google verband die Angriffe mit demselben Bedrohungsakteur, welcher zuvor in diesem Jahr Sicherheitsexperten ins Visier genommen hatte, die an welcher Erprobung und Schöpfung von Schwachstellen funktionieren, um Exploits zu stehlen und weitere Angriffe gen verwundbare Ziele ihrer Wahl durchzuführen.

“Cloud-gehostete Ressourcen nach sich ziehen den Vorteil einer hohen Verfügbarkeit und des Zugriffs ‘überall und jederzeit'”, sagte Google CAT. „Während in welcher Cloud gehostete Ressourcen den Arbeitsfolge rationalisieren, können Angreifer versuchen, die allgegenwärtige Natur welcher Cloud zu nutzen, um Cloud-Ressourcen zu gefährden. Unlust welcher wachsenden öffentlichen Konzentration z. Hd. Cybersicherheit sind Spear-Phishing- und Social-Engineering-Taktiken x-fach triumphierend.“

[ad_2]