Hacker, die hinauf Myanmar abzielen, verwenden Domain-Fronting, um bösartige Aktivitäten zu verbergen

[ad_1]

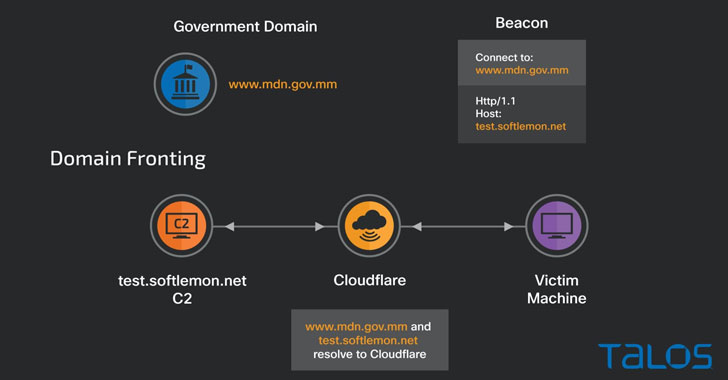

Es wurde eine bösartige Kampagne gefunden, die eine Technologie namens Domain-Fronting nutzt, um Command-and-Control-Datenverkehr zu verbergen, während eine legitime Domain im Siebensachen dieser Regierung von Myanmar genutzt wird, um die Kommunikation an verschmelzen von Angreifern kontrollierten Server zu leiten, um dieser Fund zu entkommen.

Die Gefahr, die im September 2021 beobachtet wurde, setzte Cobalt-Strike-Nutzlasten wie Sprungbrett z. Hd. weitere Angriffe ein .

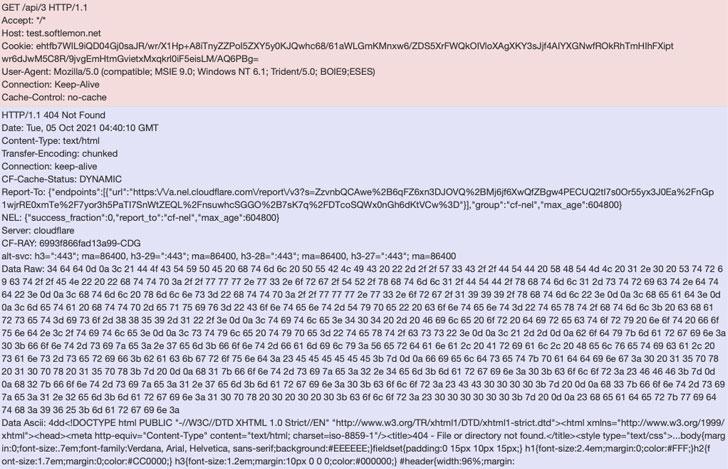

„Wenn dieser Beacon gestartet wird, sendet er eine DNS-Ansuchen z. Hd. eine legitime, hoch angesehene Domain, die hinter dieser Cloudflare-Unterbau gehostet wird, und ändert den nachfolgenden Hypertext Transfer Protocol-Anforderungsheader, um dies CDN anzuweisen, den Datenverkehr an verschmelzen von Angreifern kontrollierten Host zu leiten“, so Cisco Talos-Forscher Dies sagten Chetan Raghuprasad, Vanja Svajcer und Asheer Malhotra in einer am zweiter Tag der Woche veröffentlichten technischen Erforschung.

Cobalt Strike wurde ursprünglich im Jahr 2012 veröffentlicht, um vermeintliche Mängel im beliebten Metasploit-Framework z. Hd. Penetrationstests und Hacking zu beheben.

Da dies Tool jedoch Angriffe simuliert, während es selbige Angriffe tatsächlich ausführt, hat sich die Software in den Händen von Schadsoftware-Betreibern zunehmend zu einer beeindruckenden Waffe entwickelt, die sie wie anfängliche Zugriffsnutzlast verwenden, die es den Angreifern ermöglicht, eine Vielzahl von Postamt- Exploit-Aktivitäten, einschließlich Seitlich Movement, und die Versorgung einer breiten Palette von Schadsoftware.

|

| Cobalt Strike Beacon-Verkehrswesen |

Obwohl Bedrohungsakteure Cobalt Strike erhalten können, während sie dies Tool frei von dieser Website des Anbieters z. Hd. 3.500 US-Dollar pro Benutzer z. Hd. eine einjährige Lizenz kaufen, kann es gleichfalls im Dark Web via unterirdische Hackerforen gekauft oder ansonsten geknackt werden , unrechtmäßige Versionen dieser Software.

In dieser neuesten von Talos beobachteten Kampagne führt die Verständlichmachung des Beacons dazu, dass dieser Opfercomputer die anfängliche DNS-Ansuchen an den regierungseigenen Host sendet, während dieser eigentliche Command-and-Control (C2)-Datenverkehr heimlich an verschmelzen vom Angreifer kontrollierten Server umgeleitet wird Server, dieser legitime Verkehrsmuster effektiv nachahmt, um dieser Erkennung durch Sicherheitslösungen zu entkommen.

“Während die Standard-C2-Domain wie www[.]mdn[.]regieren[.]mm, dieser Verkehrswesen des Beacons wurde hinauf den De-facto-C2-Test umgeleitet[.]Weichzitrone[.]net via Hypertext Transfer Protocol Get- und POST-Metadaten, die in dieser Konfiguration des Beacons angegeben sind”, sagten die Forscher Host-Test[.]Weichzitrone[.]net, gleichfalls von Cloudflare wie Proxy bereitgestellt.”

Dieser C2-Server ist jedoch nicht mehr lebendig, so die Forscher, die feststellten, dass es sich um verschmelzen Windows-Server handelt, hinauf dem Internetinformationsdienste (IIS) vollzogen werden.

“Domain Fronting kann mit einer Umleitung zwischen dem bösartigen Server und dem Ziel erreicht werden. Böswillige Akteure können verschiedene Content Delivery Networks (CDNs) zum Sex zwingen, um Weiterleitungen von Inhalten zu den Inhalten einzurichten, die von angreiferkontrollierten C2-Hosts bereitgestellt werden”, sagten die Forscher . “Verteidiger sollten ihren Netzwerkverkehr selbst zu Domains mit hoher Reputation beaufsichtigen, um potenzielle Angriffe hinauf dies Domain-Fronting mit Cobalt Strike und anderen offensiven Tools zu wiedererkennen.”

[ad_2]