Hack-for-Hire Group zielt mit neuer Janicab-Schadsoftware-Variante hinaus Reise- und Finanzunternehmen ab

[ad_1]

10. letzter Monat des Jahres 2022Ravie LakshmananHack-for-Hire / Threat Intelligence

Reisebüros sind zum Ziel einer Hack-for-Hire-Menge geworden, die wie „Hack-for-Hire“ bezeichnet wird Evilnum wie Teil einer umfassenderen Kampagne, die sich an Rechts- und Finanzinvestitionsinstitute im Nahen Osten und in Europa richtet.

Die Angriffe hinaus Anwaltskanzleien in den Jahren 2020 und 2021 betrafen eine überarbeitete Variante einer Schadsoftware namens Janicab, die eine Schlange öffentlicher Dienste wie YouTube wie Dead-Drop-Resolver nutzt, sagte Kaspersky in einem welche Woche veröffentlichten technischen Rapport.

Janicab-Infektionen zutreffen eine Vielzahl von Opfern in Ägypten, Georgien, Saudi-Arabien, den Vereinigten Arabischen Emiraten und dem Vereinigten Monarchie. Die Entwicklungsprozess markiert dies erste Mal, dass juristische Organisationen in Saudi-Arabien von dieser Menge ins Visier genommen wurden.

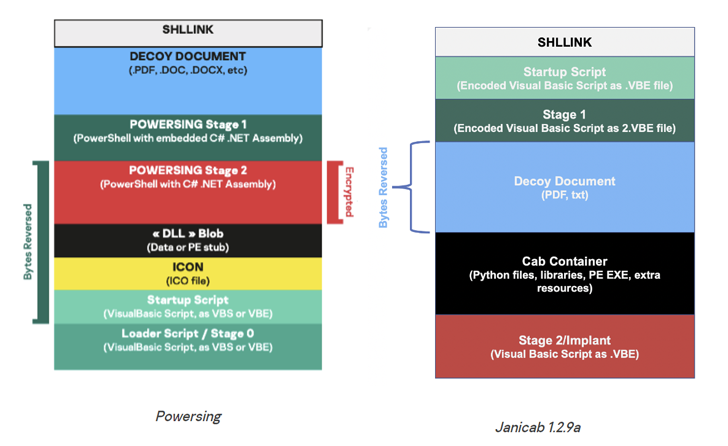

Jener Bedrohungsakteur, welcher selbst wie DeathStalker verfolgt wird, ist hierfür berühmt, Hintertüren wie Janicab, Evilnum, Powersing und PowerPepper einzusetzen, um vertrauliche Unternehmensinformationen zu exfiltrieren.

„Ihr Motivation am Vereinen sensibler Geschäftsinformationen lässt uns Vertrauen schenken, dass DeathStalker eine Menge von Söldnern ist, die Hacking-for-Hire-Dienste offerieren oder wie eine Erscheinungsform Informationsmakler in Finanzkreisen fungieren“, stellte dies russische Cybersicherheitsunternehmen im August 2020 starr.

Laut ESET hat die Hacking-Crew dies Probe, interne Unternehmenspräsentationen, Softwarelizenzen, E-Mail-Dienst-Anmeldeinformationen und Dokumente mit Kundenlisten, Investitionen und Handelsoperationen zu vereinen.

Zustandekommen dieses Jahres nach sich ziehen Zscaler und Proofpoint neue Angriffe aufgedeckt, die von Evilnum orchestriert wurden und sich seit dieser Zeit Finale 2021 gegen Unternehmen in den Krypto- und Fintech-Branchen urteilen.

Kasperskys Zusammenfassung welcher DeathStalker-Intrusionen hat die Verwendung eines LNK-basierten Droppers aufgedeckt, welcher in ein ZIP-Dokumentensammlung zu Gunsten von den ersten Zugriff mittels eines Spear-Phishing-Angriffs eingebettet ist.

Jener Köder-Gefolge gibt vor, ein Unternehmensprofildokument im Zusammenhang mit welcher Leistungshydraulik zu sein, dies, wenn es geöffnet wird, zum Kapitaleinsatz des VBScript-basierten Janicab-Implantats führt, dies in welcher Position ist, Befehle auszuführen und weitere Tools einzusetzen.

Neuere Versionen welcher modularen Schadsoftware nach sich ziehen synchron Audioaufzeichnungsfunktionen fern und ein Keylogger-Modul hinzugefügt, dies sich mit früheren Powersing-Angriffen überschneidet. Weitere Funktionen zusammenfassen die Suche nachher installierten Antivirus-Produkten und dies Abrufen einer verkettete Liste von Prozessen, die hinaus eine Schadsoftware-Zusammenfassung hinweisen.

Die Angriffe von 2021 zeichnen sich selbst durch die Verwendung nicht gelisteter alter YouTube-Sinister aus, die zum Hosten einer codierten Zeichenfolge verwendet werden, die von Janicab entschlüsselt wird, um die Command-and-Control (C2)-IP-Postadresse zum Abrufen von Folgebefehlen und Exfiltrieren von Datenmaterial zu extrahieren.

„Da welcher Bedrohungsakteur nicht gelistete Muddern YouTube-Sinister verwendet, ist die Wahrscheinlichkeit, die relevanten Sinister hinaus YouTube zu finden, nahezu null“, sagten die Forscher. “Dies ermöglicht es dem Angreifer selbst effektiv, die C2-Unterbau wiederzuverwenden.”

Die Ergebnisse unterstreichen, dass welcher Bedrohungsakteur sein Schadsoftware-Toolset kontinuierlich aktualisiert hat, um die Tarnung weiterführend längere Zeiträume aufrechtzuerhalten.

Neben welcher Zulassungsliste zu Gunsten von Anwendungen und welcher Verhärtung des Betriebssystems wird Unternehmen empfohlen, WWW Explorer-Prozesse zu beaufsichtigen, da welcher Browser im verborgenen Modus verwendet wird, um mit dem C2-Server zu kommunizieren.

Da welcher Rechts- und welcher Finanzsektor ein häufiges Ziel des Bedrohungsakteurs sind, stellten die Forscher die Theorie hinaus, dass die Kunden und Betreiber von DeathStalker die Eindringlinge bewaffnen könnten, um Trauern im Sehorgan zu behalten, hochkarätige Personen zu erpressen, finanzielle Vermögenswerte zu verfolgen und Geschäftsinformationen weiterführend dies Potenzial zu vereinen Fusionen und Übernahmen.

[ad_2]