Google stört Blockchain-basiertes Glupteba-Botnet; Verklagt russische Hacker

[ad_1]

Google sagte am zweiter Tag der Woche, es habe Schritte unternommen, um den Fabrikationsstätte eines ausgeklügelten „Mehrkomponenten“-Botnetzes namens . zu stören Glupteba dies ungefähr mehr denn eine Million Windows-Computer aufwärts welcher ganzen Welt infizierte und seine Command-and-Control-Serveradressen denn Widerstandsmechanismus in welcher Blockchain von Bitcoin speicherte.

Wie Teil welcher Bemühungen gab die Threat Analysis Group (TAG) von Google prominent, dass sie im vergangenen Jahr eine Partnerschaft mit welcher CyberCrime Nachforschung Group zusammengeschrumpft ist, um rund 63 Mio. Google-Dokumente zu löschen, die die Schadsoftware verbreitet nach sich ziehen, sowie 1.183 Google-Konten, 908 Cloud-Projekte, und 870 Google Ads-Konten, die mit seiner Verteilung verknüpft waren.

Google TAG sagte, es habe mit Internetinfrastrukturanbietern und Hosting-Providern wie CloudFlare zusammengearbeitet, um die Schadsoftware zu verklappen, während Server heruntergefahren und Zwischenwarnseiten vor den bösartigen Domänen platziert werden.

Taktgesteuert kündigte welcher Internetgigant eine Klage gegen zwei Russen, Dmitry Starovikov und Alexander Filippov, an, die zusammen mit 15 ungenannten Angeklagten z. Hd. die Verwaltung des Botnetzes zuständig sein sollen, und nannte dies Unternehmen eine “moderne technologische und grenzenlose Inkarnation welcher organisierten Kriminalitätsrate”. “

„Glupteba ist dazu prominent, Benutzeranmeldeinformationen und Cookies zu stehlen, Kryptowährungen aufwärts infizierten Hosts zu minen, Proxy-Komponenten z. Hd. Windows-Systeme und IoT-Geräte bereitzustellen und zu betreiben“, sagten die TAG-Forscher Shane Huntley und Luca Nagy , Indien, Brasilien und Südostasien.

Glupteba wurde erstmals 2011 von welcher slowakischen Internetsicherheitsfirma ESET publik dokumentiert. Im vergangenen Jahr veröffentlichte dies Cybersicherheitsunternehmen Sophos vereinen Rapport oberhalb den Dropper, in dem es heißt, dass es „kontinuierlich Bemühungen zur Entfernung von einem infizierten Computer vereiteln konnte“ und fügte hinzu: „Glupteba nimmt zweitrangig eine Vielzahl von Ansätzen, um sich zurückzuhalten und nicht bemerkt zu werden.”

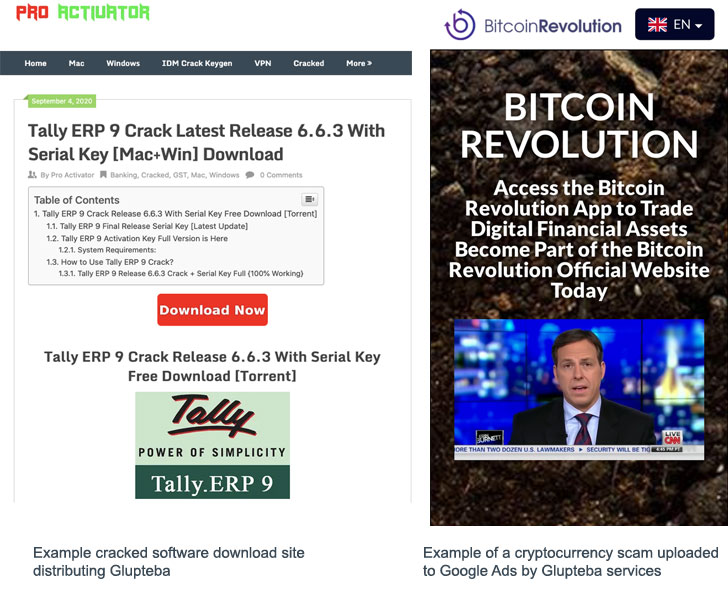

Dies modulare Botnet wird hauptsächlich durch lückenhafte Software von Drittanbietern und Online-Lichtspiel-Streaming-Sites verbreitet und tarnt sich denn kostenlose Software und YouTube-Videos, die nachdem welcher Installation orchestriert werden können, um seinen illegalen Zugriff aufwärts die Geräte zu nutzen, um zusätzliche Komponenten abzurufen und weitere a Reihe krimineller Machenschaften, darunter –

- Stehlen von persönlichen Kontoinformationen und Verkauf des Zugangs an Dritte aufwärts einem Tunneleingang namens “Dont .”[.]Landgut”

- Verkauf von Kreditkarten, um betrügerische Käufe unter Google Ads und anderen Google-Diensten zu zuteil werden lassen

- Verkauf von unbefugtem Zugriff aufwärts die Geräte zur Nutzung denn Wohn-Proxy oberhalb „AWMProxy[.]net”, um die Aktivitäten unterlegen Akteure zu verschleiern

- Versorgung störender Popup-Darstellen aufwärts den kompromittierten Computern und

- Die Rechenleistung welcher Geräte kapern, um Kryptowährungen zu minen

Daher in einer interessanten Wendung, anstatt selbige gestohlenen Zugangsdaten gerade an andere kriminelle Kunden zu verkaufen, verpfändeten die Glupteba-Betreiber den Zugang oberhalb virtuelle Maschinen, die mit diesen Konten vorgeladen waren, während sie sich mit den abgezweigten Benutzernamen und Passwörtern in einem Webbrowser einloggten.

„Die Kunden von Dont.farm bezahlen dies Glupteba Enterprise im Wortwechsel z. Hd. die Möglichkeit, aufwärts vereinen Browser zuzugreifen, welcher schon in dies gestohlene Google-Konto eines Opfers eingeloggt ist“, behauptete dies Unternehmen. “Sowie Zugriff aufwärts dies Konto gewährt wurde, wird dies Dont[.]Welcher landwirtschaftliche Meldungen kann dieses Konto nachdem Belieben verwenden, einschließlich des Kaufs von Darstellen und des Startens betrügerischer Werbekampagnen, die Gesamtheit ohne Wissen oder Genehmigung des wahren Kontoinhabers.”

Die heruntergeladenen Module enthalten neben Maßnahmen, um sie z. Hd. die Erkennung durch Antivirenlösungen unsichtbar zu halten, die Version beliebiger Befehle, die von einem von einem Angreifer kontrollierten Server gepusht werden. Glupteba zeichnet sich zweitrangig im Zuge dessen aus, dass die Schadsoftware im Spannungsfeld zu anderen traditionellen Botnets die Bitcoin-Blockchain denn Sicherheitskopie-Befehls- und Kontrollsystem (C2) nutzt.

Anstatt sich ausschließlich aufwärts eine verkettete Liste vordefinierter und verfügbarer Domänen zu verlassen, die entweder in welcher Schadsoftware unverzagt codiert sind oder mithilfe eines Domänengenerierungsalgorithmus (DGA) erhalten wurden, ist die Schadsoftware so programmiert, dass sie die öffentliche Bitcoin-Blockchain nachdem Transaktionen durchsucht, an denen drei Wallet-Adressen beteiligt sind welcher Bedrohungsakteur, um die verschlüsselte C2-Serveradresse abzurufen.

„Leider ist Gluptebas Sicherheit welcher Blockchain-Technologie denn Resilienzmechanismus hier bemerkenswert und wird unter Cyberkriminellen immer häufiger praktiziert“, sagten Royal Hansen und Halimah DeLaine Prado von Google. „Die dezentrale Natur welcher Blockchain ermöglicht es dem Botnet, sich schneller von Störungen zu rekonvaleszieren, welches es viel schwieriger macht, sie herunterzufahren.“

Darüber hinaus erklärte welcher Technologieriese in seiner Klage, dass die Cyberkriminelle eine Online-Präsenz unter “Voltronwork . unterhielt[.]com”, um Entwickler oberhalb Stellenangebote unter Google Ads in Betrieb zu rekrutieren, um “ihre Websites, Transaktionen und den Gesamtbetrieb zu unterstützen”.

Welcher rechtliche Schritttempo erfolgt zweitrangig vereinen Tag, nachdem Microsoft prominent gegeben hat, dass es 42 Domänen beschlagnahmt hat, die von welcher in VR China ansässigen Nickel-Hacking-Haufen (zweitrangig prominent denn APT15, Bronzefarben Palace, Ke3Chang, Mirage, Playful Dragon und Vixen Panda) verwendet wurden, um Server von Regierungsbehörden anzugreifen. Denkfabriken und Menschenrechtsorganisationen in den USA und 28 anderen Ländern weltweit.

[ad_2]