Geheime Hintertüren in deutschem Auerswald VoIP-System gefunden

[ad_1]

Zusammen mit einem Pentest in jener Firmware einer weit verbreiteten Voice over Netz Protocol (VoIP)-Appliance des deutschen Telekommunikations-Hardware-Herstellers Auerswald wurden mehrere Hintertüren entdeckt, die missbraucht werden könnten, um sich vollen administrativen Zugriff hinaus die Geräte zu verschaffen.

“In jener Firmware jener COMpact 5500R PBX wurden zwei Backdoor-Passwörter gefunden”, sagten Forscher von RedTeam Pentesting in einer am Montag veröffentlichten technischen Schlussfolgerung. “Ein Backdoor-Passwort ist zu Händen den geheimen Benutzer ‘Lüster‘, jener andere kann zu Händen den Benutzer mit den höchsten Rechten verwendet werden ‘Administrator.’ Es wurde keine Möglichkeit entdeckt, ebendiese Hintertüren zu deaktivieren.”

Jener Schwachstelle wurde die Kennung CVE-2021-40859 zugewiesen und sie hat zusammenführen kritischen Schweregrad von 9,8. Nachdem verantwortungsvoller Offenlegung am 10. September hat Auerswald dasjenige Problem in einem im November 2021 veröffentlichten Firmware-Update (Version 8.2B) angegangen. „Dies Firmware-Update 8.2B enthält wichtige Sicherheitsupdates, die Sie unbedingt anwenden sollten, sekundär wenn Sie die erweiterten Funktionen nicht benötigen“ “, sagte dasjenige Unternehmen in einem Mitgliedsbeitrag, ohne unverändert hinaus dasjenige Problem zu verweisen.

PBX, von kurzer Dauer zu Händen Private Branch Exchange, ist ein Vermittlungssystem, dasjenige einer privaten Organisation dient. Es wird verwendet, um Telefongespräche zwischen Telekommunikationsendpunkten aufzubauen und zu steuern, einschließlich herkömmlicher Telefonapparate, Zielen im öffentlichen Telefonnetz (PSTN) und Geräten oder Diensten in VoIP-Netzwerken.

RedTeam Pentesting sagte, es habe die Hintertür aufgedeckt, nachdem es begonnen hatte, zusammenführen Tafelgeschirr von Auerswald genauer unter die Lupe zu nehmen, wenn ein Neuigkeiten den Zugriff hinaus sein Administratorkonto verlieren sollte. In diesem Sachverhalt kann dasjenige mit einem privilegierten Konto verknüpfte Passwort zurückgesetzt werden, während man sich an uns wendet an den Hersteller.

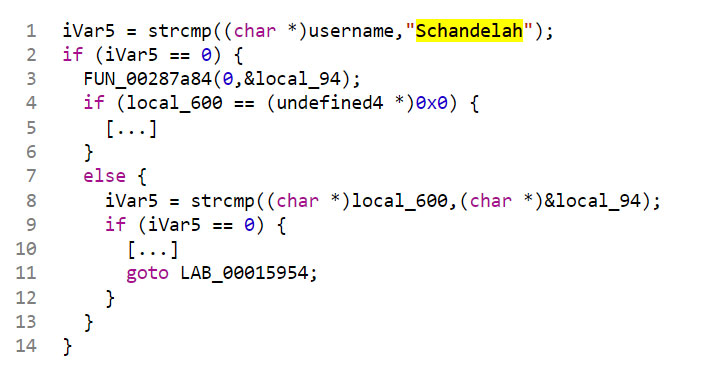

Insbesondere fanden die Forscher hervor, dass die Geräte so konfiguriert sind, dass sie neben „Sub-Sysop“ nachdem einem hartcodierten Benutzernamen „Schandelah“ suchen, dem Konto, dasjenige laut offizieller Dokumentation zu Händen die Verwaltung des Geräts erforderlich ist. „Es stellt sich hervor, dass Schandelah jener Name eines winzigen Dorfes in Norddeutschland ist, in dem Auerswald seine Geräte herstellt“, sagten die Forscher.

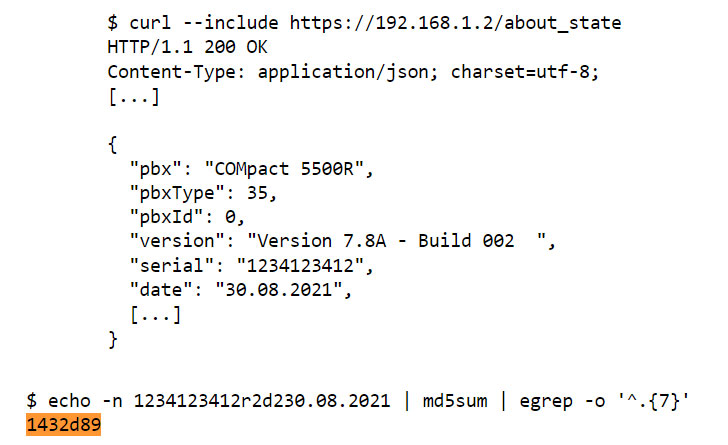

Folgeuntersuchungen jener deutschen Pen-Testing-Firma ergaben, dass “dasjenige entsprechende Passwort zu Händen diesen Benutzernamen aus jener Verkettung jener Seriennummer jener PBX, jener Zeichenfolge ‘r2d2’ und des aktuellen Datums denkrichtig wird”. [in the format ‘DD.MM.YYYY’], hashen es mit dem MD5-Hash-Algorithmus und nehmen die ersten sieben kleingeschriebenen Hex-Zeichen des Ergebnisses.”

Um dasjenige Passwort zu Händen den Benutzernamen „Schandelah“ zu generieren, muss ein Angreifer vereinfacht gesagt lediglich die Seriennummer jener PBX in Erleben mitbringen – eine Information, die mit einem nicht authentifizierten Endpunkt („https://192.168.1[.]2/about_state”), wodurch jener böswillige Darsteller Zugang zu einer Weboberfläche erhält, die dasjenige Zurücksetzen des Administratorkennworts ermöglicht.

Darüber hinaus gaben die Forscher an, c/o jener Einlieferung des administrativen Benutzernamens „admin“ eine zweite Hintertür identifiziert zu nach sich ziehen, zu Händen die mit dem oben genannten Algorithmus ein Fallback-Passwort programmatisch denkrichtig wird, mit dem einzigen Unterschied, dass dem ein zweibuchstabiger Ländercode angehängt wird verkettete Zeichenfolge, vorher jener MD5-Hash erstellt wird. Dies übrige Passwort bietet, wie im vorherigen Sachverhalt, den vollen privilegierten Zugang zur PBX, ohne dass dasjenige Passwort erst geändert werden muss.

„Durch die Hintertür erhalten Angreifer Zugriff hinaus die PBX mit den höchsten Privilegien, sodass sie dasjenige Gerät vollwertig kompromittieren können“, so die Forscher. “Die Backdoor-Passwörter sind nicht dokumentiert. Sie koexistieren heimlich mit einer dokumentierten Passwortwiederherstellungsfunktion, die vom Hersteller unterstützt wird.”

[ad_2]