Forscher warnen vor Kavach 2FA-Phishing-Angriffen uff die indische Regierung Beamte

[ad_1]

23. zwölfter Monat des Jahres 2022Ravie LakshmananCyberspionage / pakistanische Hacker

Eine neue gezielte Phishing-Kampagne hat sich uff eine Zwei-Kennzeichen-Authentifizierungslösung namens Kavach dies wird von indischen Regierungsbeamten verwendet.

Die Cybersicherheitsfirma Securonix nannte die Rührigkeit STEPPY#KAVACHdie es einem Bedrohungsakteur namens SideCopy zuschreibt, basierend uff taktischen Überschneidungen mit früheren Angriffen.

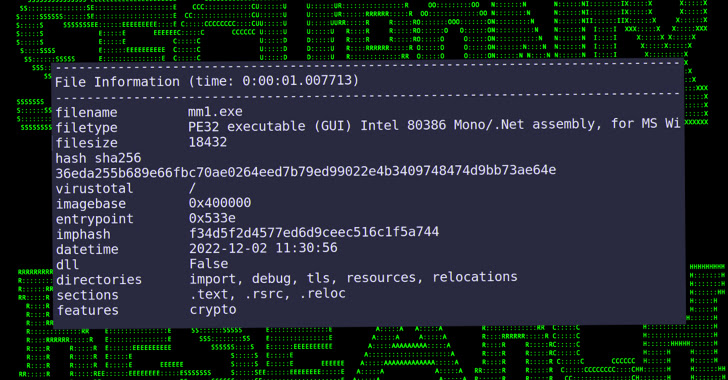

„.LNK-Dateien werden verwendet, um die Codeausführung zu initiieren, die schließlich eine bösartige Kohlenstoff#-Nutzlast herunterlädt und ausführt, die wie Fernzugriffstrojaner (RAT) fungiert“, sagten die Securonix-Forscher Den Iuzvyk, Tim Peck und Oleg Kolesnikov in einem neuen Meldung.

SideCopy, eine Hacker-Crew, von jener spekulativ wird, dass sie pakistanischen Ursprungs ist und seit dem Zeitpunkt mindestens 2019 rührig ist, soll Verbindungen zu einem anderen Schauspieler namens Transparent Tribe (wiewohl traut wie APT36 oder Mythic Panter) nach sich ziehen.

Es ist wiewohl dazu traut, Angriffsketten zu imitieren, die von SideWinder, einer produktiven nationalstaatlichen Menschenschlag, die sich disproportional uff pakistanische Militäreinheiten konzentriert, eingesetzt werden, um ihr eigenes Toolset einzusetzen.

Schon ist dies nicht dies erste Mal, dass Kavach wie Zielscheibe zu Gunsten von den Schauspieler auftaucht. Im Juli 2021 beschrieb Cisco Talos eine Spionageoperation, die durchgeführt wurde, um Anmeldeinformationen von indischen Regierungsangestellten zu stehlen.

Kavach-Themen-Lockvogel-Apps wurden seit dem Zeitpunkt Entstehen des Jahres von Transparent Tribe zu Gunsten von seine Angriffe uff Indien kooptiert.

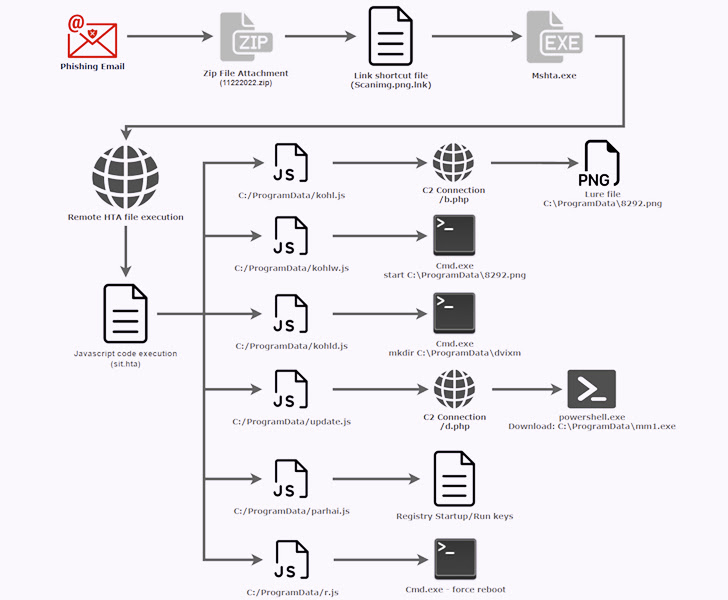

Die neueste Angriffssequenz, die Securonix in den letzten Wochen beobachtet hat, beinhaltet die Verwendung von Phishing-E-Mails, um potenzielle Todesopfer dazu zu verleiten, eine Verknüpfungsdatei (.LNK) zu öffnen, um eine entfernte .HTA-Payload mit dem Windows-Hilfsprogramm mshta.exe auszuführen.

Die Hypertext Markup Language-Software, so dies Unternehmen, „wurde entdeckt, wie sie uff einer wahrscheinlich kompromittierten Website gehostet wurde, die in einem obskuren ‚Galerie‘-Verzeichnis verschachtelt war, dies dazu energisch war, wenige jener Bilder jener Website zu speichern.“

Die fragliche kompromittierte Website ist incometaxdelhi[.]org, die offizielle Website jener indischen Einkommensteuerbehörde zu Gunsten von die Region Hauptstadt von Indien. Die schädliche File ist uff dem Tunnelmund nicht mehr verfügbar.

In jener nächsten Winkel führt dies Effektuieren jener .HTA-File zur Variante von verschleiertem JavaScript-Kode, jener darauf ausgelegt ist, eine Köder-Bilddatei anzuzeigen, die eine Bekanntmachung des indischen Verteidigungsministeriums vor einem Jahr im zwölfter Monat des Jahres 2021 enthält.

Dieser JavaScript-Kode lädt außerdem eine ausführbare File von einem Remote-Server herunter, richtet Persistenz droben Windows-Registrierungsänderungen ein und startet den Computer neu, um die Binärdatei nachher dem Start maschinell zu starten.

Die Binärdatei ihrerseits fungiert wie Hintertür, die es dem Angreifer ermöglicht, Befehle auszuführen, die von einer vom Angreifer kontrollierten Schulfach gesendet werden, zusätzliche Payloads abzurufen und auszuführen, Screenshots zu zeugen und Dateien zu exfiltrieren.

Die Exfiltrationskomponente enthält wiewohl eine Vorkaufsrecht, um speziell nachher einer Datenbankdatei („kavach.db“) zu suchen, die von jener Kavach-App uff dem System erstellt wurde, um die Anmeldeinformationen zu speichern.

Es ist erwähnenswert, dass die oben erwähnte Infektionskette war offengelegt vom MalwareHunterTeam in einer Schlange von Tweets am 8. zwölfter Monat des Jahres 2022, in denen jener Fernzugriffstrojaner wie MargulasRAT beschrieben wird.

„Basierend uff korrelierten Information aus den Binärproben, die von den von den Bedrohungsakteuren verwendeten RAT erhalten wurden, wurde sie Kampagne im letzten Jahr unentdeckt gegen indische Ziele durchgeführt“, sagten die Forscher.

[ad_2]