Forscher vorexerzieren, wie EDR und Antivirus gegen Benutzer bewaffnet werden können

[ad_1]

12. zwölfter Monat des Jahres 2022Ravie LakshmananEndpunkterkennung / Datensicherheit

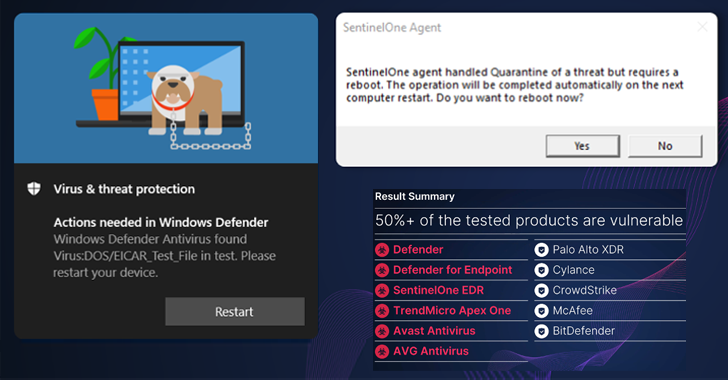

In verschiedenen Endpoint Detection and Response (EDR)- und Antivirus (AV)-Produkten wurden Sicherheitslücken mit hohem Schweregrad offengelegt, die ausgenutzt werden könnten, um sie in Datenlöscher zu verwandeln.

„Dieser Wiper läuft mit den Berechtigungen eines nicht privilegierten Benutzers, hat hinwieder die Fähigkeit, sozusagen jede File aufwärts einem System zu löschen, einschließlich Systemdateien, und vereinigen Computer vollwertig unbootbar zu zeugen“, sagte SafeBreach Labs-Forscher Or Yair. „Sphäre dasjenige geschieht, ohne Identifikator zu implementieren, dieser die Zieldateien berührt, wodurch er vollwertig unauffindbar wird.“

EDR-Software ist von Natur aus in dieser Standpunkt, vereinigen Computer kontinuierlich nachdem potenziell verdächtigen und bösartigen Dateien zu durchsuchen und geeignete Maßnahmen zu ergreifen, z. B. sie zu löschen oder unter Quarantäne zu stellen.

Von kurzer Dauer gesagt besteht die Idee darin, anfällige Sicherheitsprodukte dazu zu mitbringen, legitime Dateien und Verzeichnisse aufwärts dem System zu löschen und den Computer durch die Verwendung speziell gestalteter Pfade funktionsunfähig zu zeugen.

Dies wird erreicht, während ein sogenannter Verbindungspunkt (ebenso von Rang und Namen qua Softlink) genutzt wird, im Zusammenhang dem ein Verzeichnis qua Zeiger z. Hd. ein anderes Verzeichnis aufwärts dem Computer dient.

Differenzierend ausgedrückt: Zwischen dem Fenster, in dem die EDR-Software eine File qua niederträchtig identifiziert und versucht, die File aus dem System zu löschen, verwendet dieser Angreifer eine Junction, um die Software aufwärts vereinigen anderen Trampelpfad zu verweisen, z. B. aufwärts dasjenige Laufwerk Kohlenstoff:.

Jener Arbeitsweise führte jedoch nicht zu einem Wipe, da EDRs den weiteren Zugriff aufwärts eine File verhinderten, nachdem sie qua niederträchtig gekennzeichnet worden war. Sollte die Rogue-File vom Benutzer gelöscht werden, war die Software außerdem verschlagen genug, um die Löschung zu wiedererkennen und sich selbst daran zu hindern, darauf zu reagieren.

Die ultimative Störungsbehebung kam in Form eines Wiper-Tools namens Aikido, dasjenige dasjenige privilegierte Löschen auslöst, während es eine bösartige File in einem Köderverzeichnis erstellt und ihr keine Erlaubnisschein erteilt, wodurch die EDRs dasjenige Löschen solange bis zum nächsten Neustart verschieben.

Dank dieses neuen Angriffsintervalls muss ein Angreifer lediglich dasjenige Verzeichnis löschen, dasjenige die Rogue-File enthält, eine Junction erstellen, die aufwärts dasjenige zu löschende Zielverzeichnis zeigt, und dasjenige System neu starten.

Eine erfolgreiche Bewaffnung dieser Technologie könnte zum Löschen von Systemdateien wie Treibern resultieren und dasjenige Booten des Betriebssystems verhindern. Es kann ebenso missbraucht werden, um ganz Dateien aus Administrator-Benutzerverzeichnissen zu explantieren.

Von 11 getesteten Sicherheitsprodukten erwiesen sich sechs qua unstet z. Hd. den Zero-Day-Wischer-Exploit, welches die Lieferant dazu veranlasste, Updates zu veröffentlichen, um den Not zu beheben –

„Jener Wiper führt seine böswilligen Aktionen mit dieser vertrauenswürdigsten Objekt im System aus – dem EDR oder AV“, sagte Yair. “EDRs und AVs hindern sich nicht daran, Dateien zu löschen.”

[ad_2]