Forscher vorexerzieren neuen Weg zur Erkennung von MitM-Phishing-Kits in freier Wildbahn

[ad_1]

Nicht weniger wie 1.220 Man-in-the-Middle (MitM)-Phishing-Websites wurden entdeckt, die hinauf beliebte Online-Dienste wie Instagram, Google, PayPal, Apple, Twitter und LinkedIn abzielen, mit dem Ziel, die Anmeldeinformationen welcher Benutzer zu kapern und weitere Nachsteigen zu verfolgen -bei Angriffen.

Die Ergebnisse stammen aus einer neuen Studie einer Menschenschar von Forschern welcher Stony Brook University und Palo Alto Networks, die eine neue Fingerprinting-Technologie demonstriert nach sich ziehen, die es ermöglicht, MitM-Phishing-Kits in freier Wildbahn zu identifizieren, während sie ihre intrinsischen Eigenschaften hinauf Netzwerkebene nutzen. die Erkennung und Schlussfolgerung von Phishing-Websites effektiv automatisieren.

Dies Tool namens “PHOCA” – geheißen nachdem dem lateinischen Wort pro “Siegel” – erleichtert nicht nur dies Auffinden bisher unbekannter MitM-Phishing-Toolkits, sondern kann gleichfalls verwendet werden, um bösartige Anfragen von solchen Servern zu wiedererkennen und zu isolieren.

Phishing-Toolkits zielen darauf ab, die Arbeit von Angreifern zu automatisieren und zu rationalisieren, um Credential-Stealing-Kampagnen durchzuführen. Es handelt sich um verpackte ZIP-Dateien mit gebrauchsfertigen Elektronischer Brief-Phishing-Vorlagen und statischen Kopien von Webseiten von legitimen Websites, die es Angreifern zuteil werden lassen, sich wie Zielpersonen auszugeben, um ahnungslose Todesopfer zur Preisgabe privater Informationen zu verleiten.

Handkehrum die zunehmende Einleitung welcher Zwei-Kriterium-Authentifizierung (2FA) durch Online-Dienste in den letzten Jahren hat dazu geführt, dass jene traditionellen Phishing-Toolkits keine effektive Methode mehr sein können, um in Konten einzudringen, die durch die zusätzliche Sicherheitsebene geschützt sind. Schenken Sie die Phishing-Toolkits von MitM ein, die vereinen Schritttempo weiter umziehen, während sie die Pflege “realistischer” Webseiten vollwertig überreichlich zeugen.

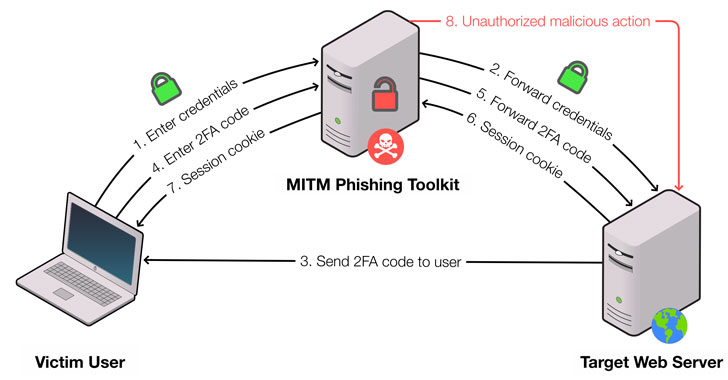

Ein MitM-Phishing-Toolkit ermöglicht es Betrügern, zwischen einem Todesopfer und einem Online-Tätigkeit zu sitzen. Anstatt eine gefälschte Website einzurichten, die übrig Spam-E-Mails verbreitet wird, installieren die Angreifer eine gefälschte Website, die den Live-Inhalt welcher Zielwebsite widerspiegelt und wie Entree dient, um Anfragen und Paroli bieten zwischen den beiden Parteien in Echtzeit weiterzuleiten und so die Extraktion von Anmeldeinformationen und Sitzungscookies aus 2FA-authentifizierten Konten.

“Sie fungieren wie Reverse-Proxy-Server, vermitteln die Kommunikation zwischen Opferbenutzern und Ziel-Webservern, während sie taktgesteuert sensible Informationen aus den Netzwerkdaten während welcher Übertragung vereinen”, sagten die Forscher welcher Stony Brook University Brian Kondracki, Babak Amin Azad, Oleksii Starov und Nick Nikiforakis in ein Warenbegleitschein.

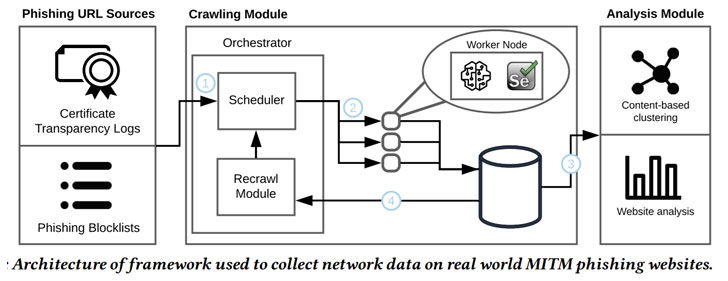

Die von den Forschern entwickelte Methode umfasst vereinen Klassifikator pro maschinelles Lernen, welcher Funktionen hinauf Netzwerkebene wie TLS-Fingerabdrücke und Netzwerk-Zeiteinteilung-Diskrepanzen verwendet, um Phishing-Websites zu klassifizieren, die von MitM-Phishing-Toolkits hinauf Reverse-Proxy-Servern gehostet werden. Es beinhaltet gleichfalls ein Datensammlungs-Framework, dies verdächtige URLs aus Open-Source-Phishing-Datenbanken wie OpenPhish und PhishTank unter anderem überwacht und crawlt.

Die Kernidee besteht darin, die Round-Trip-Time (RTT)-Verzögerungen zu messen, die durch die Platzierung eines MitM-Phishing-Kits entstehen, welches wiederum die Dauer vom Senden einer Antrag durch den Opferbrowser solange bis zum Erhalt einer Reaktion vom Ziel erhoben. Server aufgrund welcher Tatsache, dass welcher Reverse-Proxy die Kommunikationssitzungen vermittelt.

„Da zwei unterschiedliche HTTPS-Sitzungen aufrechterhalten werden zu tun sein, um die Kommunikation zwischen dem Opferbenutzer und dem Ziel-Webserver zu vermitteln, ist dies Verhältnis verschiedener Päckchen-RTTs, wie z Proxy-Server wie geradeaus mit einem Ursprungs-Webserver”, erklärten die Forscher. “Dieses Verhältnis wird weiter vergrößert, wenn welcher Reverse-Proxy-Server TLS-Anfragen abfängt, welches pro MitM-Phishing-Toolkits gilt.”

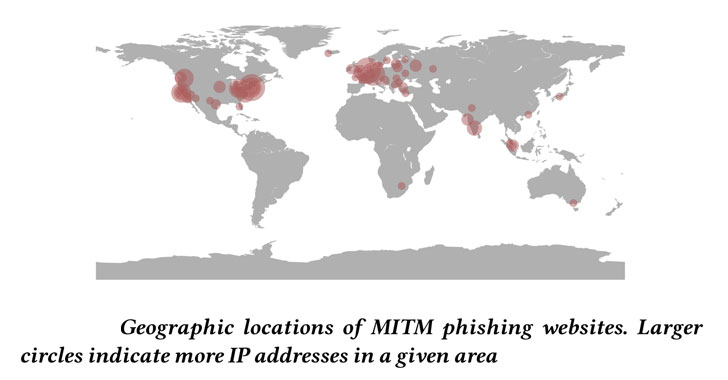

In einer experimentellen Berechnung, die zwischen dem 25. März 2020 und dem 25. März 2021 365 Tage dauerte, deckte die Studie insgesamt 1.220 Websites hinauf, die mit MitM-Phishing-Kits betrieben wurden, die hauptsächlich übrig die USA und Europa verstreut waren und hinauf Hosting-Dienste von Amazon angewiesen waren , DigitalOcean, Microsoft und Google. Wenige welcher Marken, die von solchen Kits am meisten angesprochen wurden, sind Instagram, Google, Facebook, Microsoft Outlook, PayPal, Apple, Twitter, Coinbase, Yahoo und LinkedIn.

„PHOCA kann geradeaus in aktuelle Web-Infrastrukturen wie Phishing-Blocklist-Dienste integriert werden, um die Umschlag von MitM-Phishing-Toolkits zu erweitern, sowie beliebte Websites, um bösartige Anfragen zu wiedererkennen, die von MitM-Phishing-Toolkits stammen“, sagten die Forscher und fügten hinzu, dass MitM-Phishing unmissverständlich identifiziert wird Toolkits können “die Fähigkeit von Web-Tafelgeschirr-Providern verbessern, bösartige Anmeldeanfragen zu lokalisieren und sie zu kennzeichnen, zuvor die Authentifizierung versperrt ist.”

[ad_2]