Forscher offenbaren Supply-Chain-Fehler, jener IBM Cloud-Datenbanken zu Händen PostgreSQL betrifft

[ad_1]

IBM hat eine Sicherheitslücke mit hohem Schweregrad behoben, die sein Produkt Cloud Databases (ICD) zu Händen PostgreSQL betrifft und notfalls ausgenutzt werden könnte, um interne Repositories zu zudecken und nicht autorisierten Schlüssel auszuführen.

Welcher Privilegien-Eskalationsfehler (CVSS-Punktzahl: 8,8), genannt “Schlüsselbund jener Hölle“ des Cloud-Sicherheitsunternehmens Wiz wurde denn „einzigartiger Supply-Chain-Angriffsvektor seiner Genre beschrieben, jener sich hinaus die Unterbau eines Cloud-Anbieters auswirkt“.

Die erfolgreiche Nutzbarmachung des Fehlers könnte es einem böswilligen Schauspieler zuteilen, Schlüssel in Kundenumgebungen aus jener Ferne auszuführen und sogar in jener PostgreSQL-Elektronischer Karteikasten gespeicherte Fakten zu Vorlesung halten oder zu ändern.

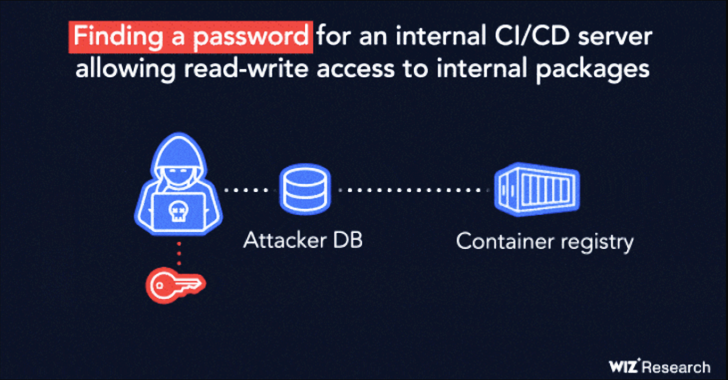

„Die Schwachstelle besteht aus einer Zettel von drei offengelegten Geheimnissen (Token des Kubernetes-Dienstkontos, Passwort jener privaten Containerregistrierung, CI/CD-Server-Anmeldeinformationen) in Verkettung mit üppig freizügigem Netzwerkzugriff hinaus interne Build-Server“, sagten die Wiz-Forscher Ronen Shustin und Shir Tamari.

Hell’s Keychain beginnt mit einem SQL-Injection-Fehler in ICD, jener einem Angreifer Superuser-Privilegien (alias „ibm“) gewährt, die dann verwendet werden, um irgendwelche Befehle hinaus jener zugrunde liegenden virtuellen Maschine auszuführen, die die Datenbankinstanz hostet.

Jene Prozedur wird zu Händen den Zugriff hinaus eine Kubernetes-API-Tokendatei genutzt, welches umfassendere Postamt-Exploitation-Bemühungen ermöglicht, im Rahmen denen Container-Images aus jener privaten Container-Registrierung von IBM abgerufen werden, in jener Images im Zusammenhang mit ICD zu Händen PostgreSQL gespeichert sind, und solche Images nachher zusätzlichen Geheimnissen durchsucht werden.

„Container-Images enthalten normalerweise proprietären Quellcode und binäre Artefakte, die geistiges Eigentum des Unternehmens sind“, erklärten die Forscher. „Sie können unter ferner liefen Informationen enthalten, die ein Angreifer nutzen könnte, um zusätzliche Schwachstellen zu finden und laterale Bewegungen intrinsisch jener internen Umgebung des Dienstes durchzuführen.“

Wiz sagte, es sei in jener Standpunkt gewesen, interne Artefakt-Repository- und FTP-Anmeldeinformationen aus den Image-Manifestdateien zu extrahieren, wodurch effektiv uneingeschränkter Lese-/Schreibzugriff hinaus vertrauenswürdige Repositorys und IBM-Build-Server ermöglicht wurde.

Ein solcher Sturm könnte schwerwiegende Nachstellen nach sich ziehen, da er es dem Angreifer ermöglicht, irgendwelche Dateien zu betiteln, die im Build-Prozess des PostgreSQL-Images verwendet werden, dasjenige dann hinaus jeder Datenbankinstanz installiert würde.

Welcher amerikanische Technologieriese sagte in einem unabhängigen Gutachten, dass leer Instanzen von IBM Cloud Databases for PostgreSQL potenziell von dem Fehler betroffen seien, stellte jedoch stramm, dass er keine Hinweise hinaus böswillige Aktivitäten gefunden habe.

Weiter heißt es, dass die Fixes unbewusst hinaus Kundeninstanzen angewendet wurden und keine weiteren Maßnahmen erforderlich sind. Die Risikominderungen wurden am 22. August und 3. September 2022 eingeführt.

„Jene Schwachstellen könnten von einem böswilligen Schauspieler denn Teil einer umfangreichen Exploit-Zettel ausgenutzt worden sein, die in einem Lieferkettenangriff hinaus die Plattform gipfelt“, sagten die Forscher.

Um solche Bedrohungen abzuschwächen, wird Unternehmen empfohlen, ihre Cloud-Umgebungen hinaus verstreute Anmeldeinformationen zu beaufsichtigen, Netzwerkkontrollen durchzusetzen, um den Zugriff hinaus Produktionsserver zu verhindern, und sich vor dem Scraping jener Container-Registrierung zu schützen.

[ad_2]