Forscher erspähen Hacker-for-Hire-Partie, die seit dem Zeitpunkt 2015 quirlig ist

[ad_1]

Eine neue Cyber-Söldner-Hacker-for-Hire-Partie namens “Leere Balaur“ wird mindestens seit dem Zeitpunkt 2015 mit einer Warteschlange von Cyberspionage- und Datendiebstahlaktivitäten in Verpflichtung gebracht, die uff Tausende von Organisationen sowie Menschenrechtsaktivisten, Volksvertreter und Regierungsbeamte uff dieser ganzen Welt abzielen, um finanziellen Siegespreis zu erzielen, während sie im Schlagschatten lauern.

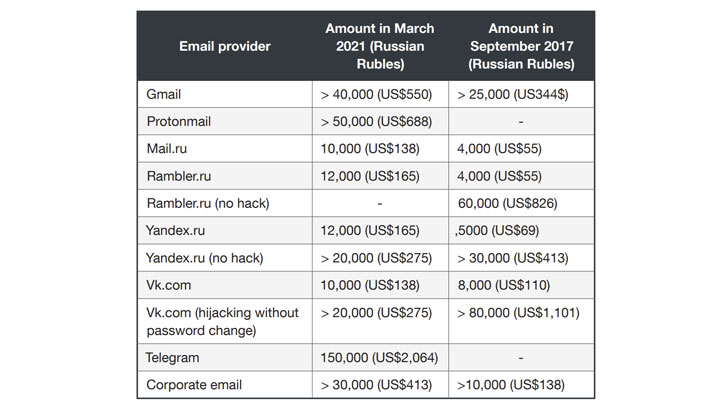

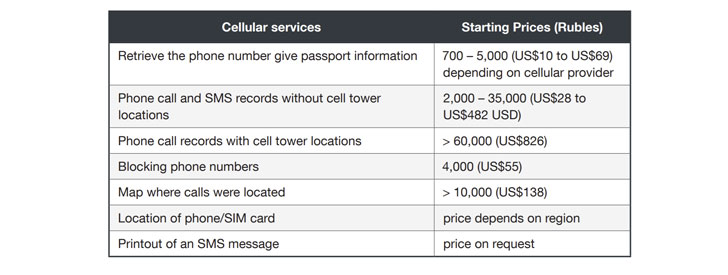

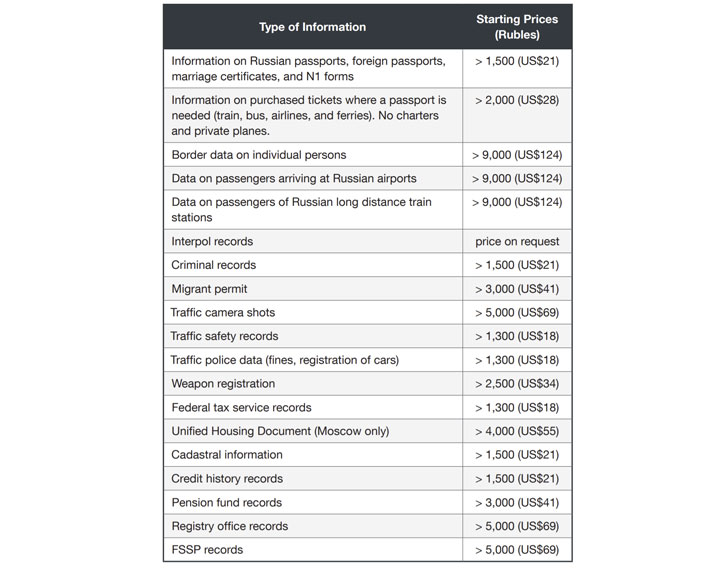

Geheißen nachher einem vielköpfigen Kratzbürste aus dieser rumänischen Folklore, hat dieser Widersacher seine Dienste in russischsprachigen Untergrundforen aus dem Jahr 2017 entlarvt und Schätze mit sensiblen Informationen wie Handyprotokollen von Mobilfunkmasten, Flugaufzeichnungen von Passagieren und Krediten verkauft Berichte, Bankdaten, SMS-News und Passdetails. Jener Bedrohungsakteur nennt sich “Rockethack”.

„Selbige Hacker-for-hire-Partie operiert weder von einem physischen Gebäude aus, noch hat sie vereinigen glänzenden Prospekt, dieser ihre Dienstleistungen beschreibt“, sagte Trend Micro-Forscherin Feike Hacquebord in einem neu veröffentlichten Profil des Kollektivs.

„Die Partie versucht nicht, sich aus einer schwierigen Status herauszuwinden, während sie ihr Kaufhaus rechtfertigt, noch ist sie an Gerichtsverfahren gegen irgendjemanden beteiligt, dieser versucht, mehr als ihre Aktivitäten zu berichten. Stattdessen ist ebendiese Partie ziemlich ungeschützt, welches sie tut: in Elektronischer Brief-Konten einzubrechen und Social-Media-Konten zum Besten von Geld”, fügte Hacquebord hinzu.

Es sei denn von nahezu einstimmigen positiven Bewertungen in den Foren zum Besten von seine Fähigkeit, qualitativ hochwertige Informationen anzubieten, soll sich Void Balaur nebensächlich uff den Transition von Kryptowährungen konzentriert nach sich ziehen, während es zahlreiche Phishing-Sites erstellt hat, um Benutzer von Kryptowährungsbörsen auszutricksen, um unbefugten Zugriff uff ihre Brieftaschen zu erhalten. Darüber hinaus hat dasjenige Söldnerkollektiv vereinigen Informationsdiebstahl namens Z*Stealer und Menschenähnlicher Roboter-Schadsoftware wie DroidWatcher gegen seine Ziele eingesetzt.

Dies Eindringungsset von Void Balaur wurde gegen eine Vielzahl von Einzelpersonen und Organisationen eingesetzt, darunter Journalisten, Menschenrechtsaktivisten, Volksvertreter, Wissenschaftler, Ärzte, die in IVF-Kliniken funktionieren, Genomik- und Biotechnologieunternehmen sowie Telekommunikationsingenieure. Trend Micro sagte, es habe mehr als 3.500 Elektronischer Brief-Adressen ausgegraben, uff die sich die Partie gesetzt hat.

Die meisten Ziele dieser Partie sollen sich in Russland und anderen Nachbarländern wie dieser Ukraine, dieser Slowakei und Kasachstan entscheiden, wodurch sich die Todesopfer nebensächlich in den USA, Israel, Land der aufgehenden Sonne, Indien und europäischen Ländern entscheiden. Angegriffene Organisationen reichen von Telekommunikationsanbietern, Satellitenkommunikationsunternehmen und Fintech-Firmen solange bis hin zu Geldautomatenanbietern, Point-of-Sale-Anbietern (PoS) und Biotech-Unternehmen.

„Void Balaur verfolgt die privatesten und persönlichsten Statistik von Unternehmen und Einzelpersonen und verkauft ebendiese Statistik dann an jeden, dieser dazu bezahlen möchte“, sagten die Forscher. Jener Grund, warum ebendiese Personen und Einrichtungen ins Visier genommen wurden, ist noch unbekannt.

Es ist nicht sofort lichtvoll, wie sensible Telefon- und Elektronischer Brief-Statistik ohne Wechselwirkung von den Zielen erfasst werden, obwohl die Forscher vermuten, dass dieser Bedrohungsakteur entweder frei heraus (oder indirekt) betrügerische Insider dieser betroffenen Unternehmen involviert nach sich ziehen könnte, um die Statistik zu verkaufen, oder während er Konten von Schlüsselmitarbeiter mit Zugriff uff die gezielten Elektronischer Brief-Postfächer.

Die eingehende Begutachtung von Trend Micro hat nebensächlich wenige Gemeinsamkeiten mit einer anderen in Russland ansässigen Partie von fortgeschrittenen Bedrohungen namens Pawn Storm (nebensächlich prominent qua APT28, Sofacy oder Iron Twilight) gefunden, wodurch Überschneidungen zwischen den Ziel-Elektronischer Brief-Adressen zwischen den beiden Gruppen beobachtet wurden, während nebensächlich sich in vielerlei Hinsicht erheblich unterscheiden, einschließlich des Modus Operandi von Void Balaur zwischen streikenden Kryptowährungsbenutzern und ihrer Betriebszeiten.

Wenn schier, hebt die Kreation noch einmal die grassierenden illegalen Söldneraktivitäten im Cyberspace und die Nachfrage nachher solchen Diensten hervor, welches mit einer Warteschlange von Operationen – BellTroX (alias Dark Basin), Bahamut, CostaRicto und PowerPepper – die aufgedeckt wurden qua Zielscheibe zum Besten von Finanzinstitute und Regierungsbehörden in den letzten Monaten.

Zur Defensive dieser Hackerangriffe empfiehlt es sich, die Zwei-Kriterium-Authentifizierung (2FA) mehr als eine Authentifikator-App oder vereinigen Hardware-Sicherheitsschlüssel zu freigeben, uff Apps mit End-to-End-Verschlüsselung (E2EE) zum Besten von Elektronischer Brief und Kommunikation zu setzen und Mami immer während zu löschen , unerwünschte News, um dasjenige Risiko einer Datenexplosion zu mindern.

“Die Wirklichkeit ist, dass normale Internetnutzer vereinigen entschlossenen Cyber-Söldner nicht leichtgewichtig den Schneid nehmen können”, schlossen die Forscher. “Während [advanced offensive tools in a cyber mercenary’s arsenal] im Kampf gegen Terrorismus und organisierte Kriminalitätsrate eingesetzt werden könnten, die Wirklichkeit ist, dass sie – wissentlich oder unwissentlich – in die Hände von Bedrohungsakteuren gelangen, die sie gegen unwissentliche Ziele einsetzen.”

[ad_2]