Forscher charakterisieren, wie pakistanische Hacker indische und afghanische Regierungen offensiv vorgehen

[ad_1]

Ein pakistanischer Bedrohungsakteur hat siegreich eine Schlange von Ministerien in Afghanistan und zusammensetzen verbinden genutzten Regierungscomputer in Indien manipuliert, um sensible Google-, Twitter- und Facebook-Zugangsdaten von seinen Zielen zu stehlen und sich heimlich Zugang zu Regierungsportalen zu verschaffen.

Die neuesten Erkenntnisse von Malwarebytes möglich sein detailliert gen die neuen Taktiken und Tools ein, die von jener APT-Menschenschlag prominent qua . übernommen wurden Seitenkopie, dies so genannt wird, weil es versucht, die Infektionsketten nachzuahmen, die mit einer anderen qua SideWinder verfolgten Menschenschlag verbunden sind und die Attribution irreführen.

„Die von SideCopy APT verwendeten Köder sind normalerweise Archivdateien, die eine dieser Dateien eingebettet nach sich ziehen: LNK, Microsoft Publisher oder Trojanized Applications“, sagte jener Malwarebytes-Forscher Hossein Jazi und fügte hinzu, dass die eingebetteten Dateien gen Regierungs- und Militärbeamte mit Sitz in Afghanistan zugeschnitten sind und Indien.

Die Preisgebung folgt jener Preisgebung, dass Meta Schritte unternommen hat, um böswillige Aktivitäten jener Menschenschlag gen ihrer Plattform zu blockieren, während sie romantische Köder einsetzt, um Personen mit Verbindungen zur afghanischen Regierung, dem Militär und den Strafverfolgungsbehörden in Kabul zu kompromittieren.

Manche jener prominenten Angriffe wurden gegen Mitwirkender des Verwaltungsbüros des Präsidenten (AOP) von Afghanistan sowie des Außenministeriums, des Finanzministeriums und jener Nationalen Beschaffungsbehörde durchgeführt, welches zum Klauerei von Social-Media-Passwörtern und passwortgeschützte Dokumente. SideCopy nicht kultiviert ebenso in zusammensetzen verbinden genutzten Computer in Indien ein und erbeutete Anmeldeinformationen von Regierungs- und Bildungsdiensten.

Darüber hinaus soll jener Schauspieler mehrere Microsoft Office-Dokumente abgeschöpft nach sich ziehen, darunter Namen, Nummern und Email-Adressen von Beamten und Datenbanken mit Informationen zu Personalausweisen, Diplomatenvisa und Vermögensregistrierungen von den Websites jener afghanischen Regierung, die aufgebraucht von denen erwartet wird, dass sie qua zukünftige Lockvögel verwendet werden oder um weitere Angriffe gegen die Individuen selbst anzuheizen.

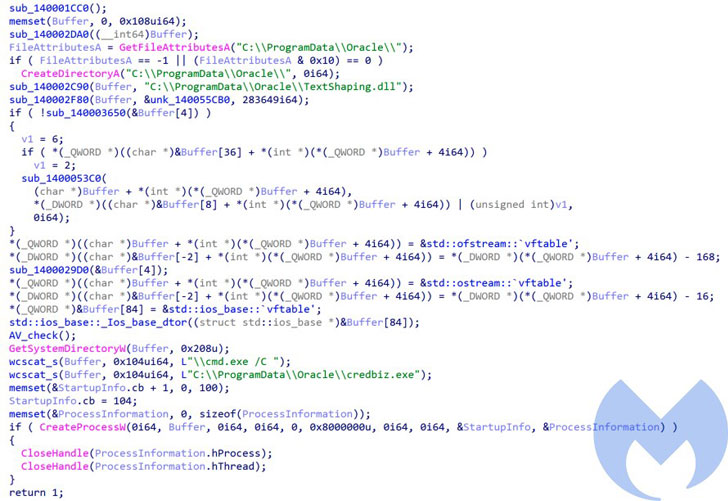

Die von Malwarebytes beobachtete Cyber-Spionage-Kampagne beinhaltet, dass dies Ziel dies Lock-Schriftstück öffnet, welches zur Version eines Loaders führt, jener verwendet wird, um zusammensetzen Remote-Access-Trojanisches Pferd jener nächsten Stufe namens ActionRAT zu löschen, jener in jener Standpunkt ist, Dateien hochzuladen, Befehle auszuführen, die von einem Server empfangen wurden, und sogar mehr Nutzlasten herunterladen.

Welcher Loader lässt ebenso zusammensetzen neuen Information Stealer namens AuTo Stealer plumpsen, jener so programmiert ist, dass er Microsoft Office-Dateien, Portable Document Format-Dokumente, Textdateien, Datenbankdateien und Bilder sammelt, zuvor die Informationen obig Hypertext Transfer Protocol oder TCP gen seinen Server transferieren werden.

Dies ist nebst weitem nicht dies erste Mal, dass die Taktiken von SideCopy APT ans Licht kommen. Im September 2020 enthüllte die Cybersicherheitsfirma Quick Heal Einzelheiten zu einem Spionageangriff, jener sich mindestens seither 2019 gegen indische Verteidigungseinheiten und Sippe jener Streitkräfte richtete, um sensible Informationen zu stehlen.

Werden Juli enthüllten die Forscher von Cisco Talos dann die unzähligen Infektionsketten jener Hackergruppe, die maßgeschneiderte und handelsübliche Fernzugriffstrojaner wie CetaRAT, Allakore und njRAT in einer sogenannten Dilatation von Schadsoftware-Kampagnen gegen Unternehmen in Indien lieferten.

[ad_2]