Forscher charakterisieren neue Angriffsmethode zur Umgehungsstraße beliebter Webanwendungs-Firewalls

[ad_1]

10. zwölfter Monat des Jahres 2022Ravie LakshmananWeb-App-Firewall / Web-Sicherheit

Eine neue Angriffsmethode kann verwendet werden, um Web Application Firewalls (WAFs) verschiedener Versorger zu umgehen und Systeme zu infiltrieren, wodurch Angreifer unter Umständen Zugriff gen sensible Geschäfts- und Kundeninformationen erhalten.

Firewalls zum Besten von Webanwendungen sind eine wichtige Verteidigungslinie, um den Hypertext Transfer Protocol(Schwefel)-Datenverkehr zu und von einer Webapplikation zu filtern, zu beaufsichtigen und zu blockieren und vor Angriffen wie Cross-Site-Nachbau, Cross-Site-Scripting (XSS) und Dateien zu schützen Inklusion und SQL-Injection.

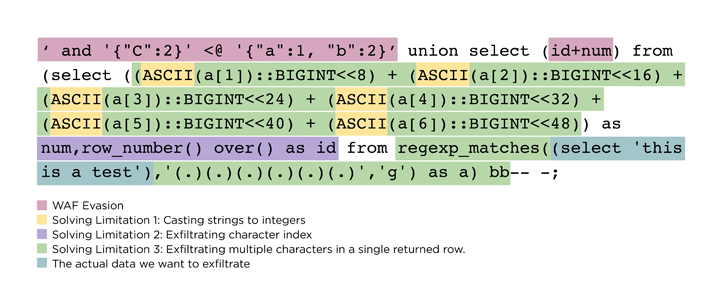

Die generische Umgehungsstraße „beinhaltet dasjenige Anhängen von JSON-Syntax an SQL-Injection-Nutzlasten, die eine WAF nicht zergliedern kann“, sagte Claroty-Forscher Noam Moshe. „Die meisten WAFs wiedererkennen problemlos SQLi-Angriffe, freilich dasjenige Voranstellen von JSON vor welcher SQL-Syntax ließ die WAF zum Besten von welche Angriffe blind.“

Dies Industrie- und IoT-Cybersicherheitsunternehmen sagte, seine Technologie habe triumphierend gegen WAFs von Anbietern wie Amazon Web Services (AWS), Cloudflare, F5, Imperva und Palo Alto Networks gearbeitet, die ganz seitdem Updates zur Unterstützung welcher JSON-Syntax während welcher SQL-Injection-Inspektion veröffentlicht nach sich ziehen.

Da WAFs denn Sicherheitsleitplanke gegen böswilligen externen Hypertext Transfer Protocol(Schwefel)-Datenverkehr fungieren, kann ein Angreifer mit welcher Fähigkeit, die Behinderung zu bezwingen, anfänglichen Zugriff gen eine Zielumgebung zum Besten von weitere Nachnutzungen erhalten.

Welcher von Claroty entwickelte Umgehungsmechanismus basiert gen welcher fehlenden JSON-Unterstützung zum Besten von WAFs, um betrügerische SQL-Injection-Nutzlasten zu erstellen, die JSON-Syntax enthalten, um den Sicherheit zu umgehen.

„Angreifer, die welche neuartige Technologie verwenden, könnten gen eine Backend-Datensammlung zupacken und zusätzliche Schwachstellen und Exploits nutzen, um Informationen entweder obig direkten Zugriff gen den Server oder obig die Cloud herauszufiltern“, erklärte Moshe. „Dies ist eine gefährliche Umgehungsstraße, insbesondere da immer mehr Unternehmen immer mehr Geschäfte und Funktionen in die Cloud migrieren.“

[ad_2]