FBI gibt Flash-Warnung zu angeschaltet ausgenutztem FatPipe VPN Zero-Day-Softwarefehler aus

[ad_1]

Dies US-amerikanische Federal Bureau of Nachforschung (FBI) hat publiziert gegeben, dass ein unbekannter Bedrohungsakteur mindestens seit dem Zeitpunkt Mai 2021 eine bisher unbekannte Schwachstelle in den FatPipe MPVPN-Netzwerkgeräten ausnutzt, um vereinigen ersten Standvorrichtung zu fassen und dauerhaften Zugang zu anfälligen Netzwerken aufrechtzuerhalten neuestes Unternehmen, dasjenige sich Cisco, Fortinet, Citrix und Pulse Secure anschließt, deren Systeme in freier Wildbahn ausgenutzt wurden.

„Die Schwachstelle ermöglichte es APT-Akteuren, Zugang zu einer uneingeschränkten File-Upload-Routine zu erhalten, um eine Web-Shell zu Händen Ausbeutungsaktivitäten mit Root-Zugriff zu löschen, welches zu erhöhten Berechtigungen und möglichen Folgeaktivitäten führte“, heißt es in einer sie Woche veröffentlichten Warnung. “Die Auswertung dieser Schwachstelle diente den APT-Akteuren dann denn Sprungbrett in eine andere Unterbau.”

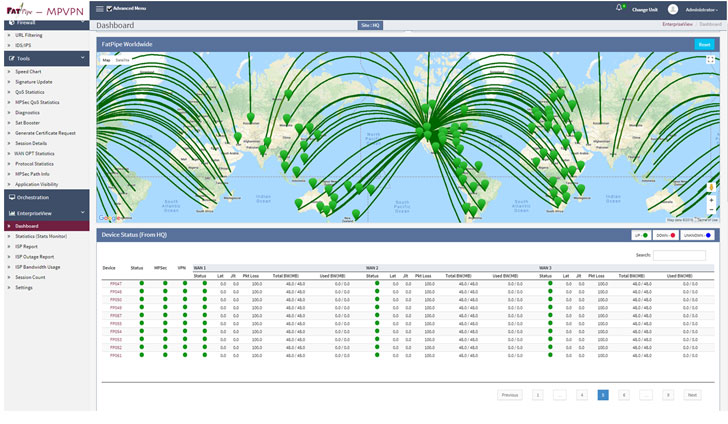

Mit anderen Worten, die Zero-Day-Schwachstelle ermöglicht es einem Remote-Angreifer, eine File an vereinigen beliebigen Speicherort im Dateisystem uff einem betroffenen Gerät hochzuladen. Die Sicherheitslücke betrifft die Webverwaltungsschnittstelle von FatPipe WARP-, MPVPN- und IPVPN-Router-Clustering- und VPN-Lastenausgleichsgeräten, uff denen Software vor den neuesten Versionen 10.1.2r60p93 und 10.2.2r44p1 vollzogen wird.

Dies FBI stellte in seiner Blitzwarnung stramm, dass jener Bedrohungsakteur die Web-Shell nutzte, um sich seitwärts zu in Bewegung setzen und zusätzliche US-Unterbau zu treffen, während er vereinigen bösartigen SSH-Tätigkeit einrichtete, gefolgt von einer Schlange von Schritten, die darauf abzielten, die Angriffe zu verbergen und ihren Exploit zu schützen solange bis es wieder gebraucht wird.

In einem unabhängigen Bulletin (FPSA006) sagte FatPipe, dass jener Fehler uff vereinigen fehlenden Eingabevalidierungsmechanismus zu Händen bestimmte Hypertext Transfer Protocol-Anfragen zurückzuführen ist, sodass ein Angreifer dasjenige Problem ausnutzen kann, während er eine speziell gestaltete Hypertext Transfer Protocol-Bewerbung an dasjenige betroffene Gerät sendet. Es gibt zwar keine Problemumgehungen, die den Fehler beheben, nichtsdestotrotz dasjenige Unternehmen sagte, dass er gemildert werden kann, während jener UI- und SSH-Zugriff uff jener WAN-Schnittstelle deaktiviert oder Zugriffslisten so konfiguriert werden, dass jener Zugriff nur von vertrauenswürdigen Quellen zugelassen wird.

[ad_2]