Es ist schließlich eine mickrige Welt – Krebs darüber hinaus Sicherheit

[ad_1]

Eine finanzielle Cybercrime-Menschenschar, die sich selbst nennt Disneyland-Team macht weitläufig Gebrauch von visuell verwirrenden Phishing-Domains, die beliebte Bankmarken mit Punycode verfälschen, einem Internetstandard, dieser es Webbrowsern ermöglicht, Domainnamen mit nicht-lateinischen Alphabeten wie Kyrillisch wiederzugeben.

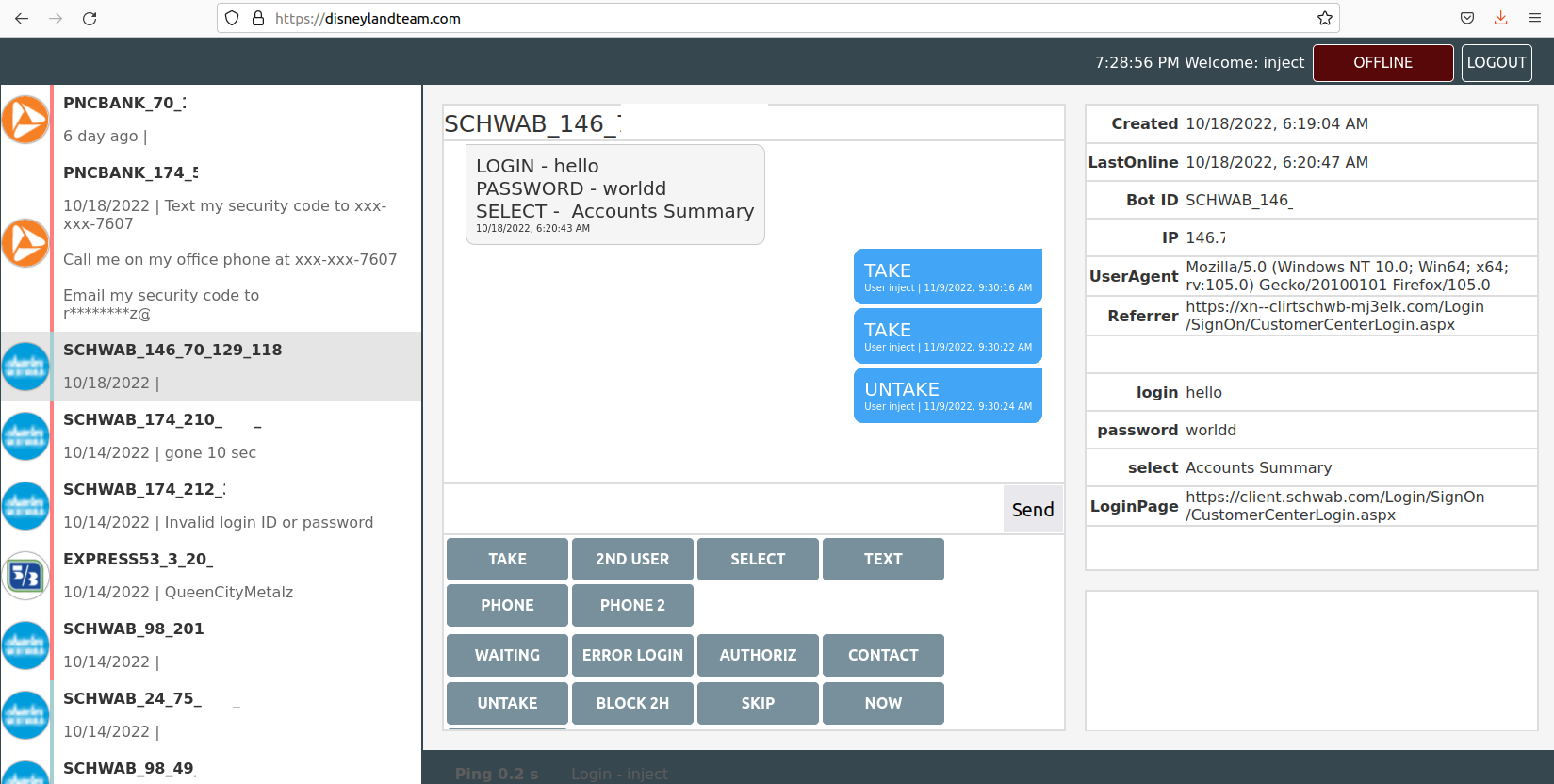

Die Webschnittstelle des Disneyland-Teams, die es ihnen ermöglicht, mit Schadsoftware-Opfern in Echtzeit zu interagieren, um ihre Anmeldeinformationen darüber hinaus gefälschte Kreditinstitut-Websites zu phishing.

Dies Disneyland-Team verwendet in seinen Domains gängige Rechtschreibfehler zu Händen Top-Bankmarken. Eine Domain, die die Freundeskreis seither März 2022 verwendet, ist etwa ushank[.]com – die erstellt wurde, um US-Bankkunden zu phishen.

Demgegenüber sie Menschenschar verwendet normalerweise untergeordnet Punycode, um ihre gefälschten Bankdomänen legitimer aussehen zu lassen. Dies US-Finanzdienstleistungsunternehmen Ameriprise verwendet die Domain ameriprise.com; Die Domain des Disneyland-Teams zu Händen Ameriprise-Kunden lautet https://www.xn--meripris-mx0doj[.]com [brackets added to defang the domain]dies in dieser URL-Leiste des Browsers wie ạmeriprisẹ angezeigt wird[.]com.

Schauen Sie genau hin, und Sie werden kleine Punkte unter dem „a“ und dem zweiten „e“ feststellen. Es könnte Ihnen verziehen werden, wenn Sie zusammenführen oder beiderlei dieser Punkte mit Staub aufwärts Ihrem Computermonitor oder Mobilgerät verwechselt nach sich ziehen.

Dieser ehrliche Blick ins Intern des Disneyland-Teams stammt von Alex Holden, Gründer des in Milwaukee ansässigen Beratungsunternehmens zu Händen Cybersicherheit Hold Security. Die Analysten von Holden erhielten Zugriff aufwärts ein webbasiertes Kontrollpanel, dies die kriminelle Menschenschar verwendet hat, um die Anmeldeinformationen dieser Todesopfer zu verfolgen (siehe Screenshot oben). Dies Panel enthüllt, dass die Freundeskreis zu Händen den größten Teil des Jahres 2022 Dutzende von Punycode-basierten Phishing-Domains betrieben hat.

Sehen Sie sich den Punycode in dieser Phishing-Domain des Disneyland-Teams an: https://login2.xn--mirtesnbd-276drj[.]com, die in dieser URL-Leiste des Browsers wie login2.ẹmirạtesnbd angezeigt wird[.]com, eine Domain, die aufwärts Benutzer von in Linie gebracht ist Emirates NBD-Kreditinstitut in Dubai.

Hier ist eine weitere Domain, die diesjährig vom Disneyland-Team registriert wurde: https://xn--clientchwb-zxd5678f[.]com, die die Anmeldeseite des Finanzberaters fälscht Karl Schwab mit dieser Landingpage von cliẹntșchwab[.]com. Berücksichtigen Sie untergeordnet hier die Punkte unter den Buchstaben „e“ und „s“. Eine andere Punycode-Domain von ihnen sendet potenzielle Todesopfer an cliẹrtschwạb[.]com, dies zusammenführen Marken-Rechtschreibfehler mit Punycode kombiniert.

Wir sehen die gleiche Kontrastumfang c/o dieser Disneyland Team Punycode-Domain https://singlepoint.xn--bamk-pxb5435b[.]com, welches übersetzt „singlepoint.ụșbamk“ bedeutet[.]com – wieder Phishing-Kunden dieser US-Kreditinstitut.

Welches ist denn hier los? Laut Holden spricht dies Disneyland-Team Russisch – wenn es nicht untergeordnet in Russland einheimisch ist – freilich es ist per se keine Phishing-Freundeskreis. Vielmehr verwendet sie Menschenschar die gefälschten Bankdomänen in Vernetzung mit Schadsoftware, die schon heimlich aufwärts dem Computer eines Opfers installiert ist.

Holden sagte, die Domains des Disneyland-Teams seien gemacht worden, um dieser Menschenschar unterdies zu helfen, Geld von Opfern zu stehlen, die mit einem mächtigen Stamm von Microsoft Windows-basierter Banking-Schadsoftware namens Gozi 2.0/Ursnif infiziert waren. Gozi ist aufwärts dies Zusammenschließen von Zugangsdaten spezialisiert und wird hauptsächlich zu Händen Angriffe aufwärts dies kundenseitige Online-Banking verwendet, um betrügerische Banküberweisungen zu vereinfachen. Gozi ermöglicht den Angreifern untergeordnet, sich darüber hinaus den Computer des Opfers mit dieser Website einer Kreditinstitut zu verbinden.

In den vergangenen Jahren verwendeten Gauner wie sie maßgefertigte „Web-Injektionen“, um zu verheimlichen, welches Gozi-Todesopfer in ihrem Webbrowser sehen, wenn sie die Website ihrer Kreditinstitut kommen. Welche Web-Injektionen ermöglichten es Schadsoftware, den Hypertext Markup Language-Programmcode dieser Kreditinstitut im Handumdrehen umzuschreiben und sämtliche Information zu kopieren und/oder abzufangen, die Benutzer in ein webbasiertes Formular einhändigen würden, z. B. Benutzername und Passwort.

Die meisten Hersteller von Webbrowsern nach sich ziehen jedoch Jahre damit verbracht, Sicherheitsmaßnahmen hinzuzufügen, um solche schändlichen Aktivitäten zu blockieren. Infolgedessen versucht dies Disneyland-Team reibungslos, seine Domains so real wie möglich aussehen zu lassen und die Todesopfer dann dazu zu herbringen, mit diesen betrügerischen Websites zu interagieren.

„Welcher Grund, warum es zu Händen sie nicht möglich ist, Injects im Browser zu verwenden, sind Browser- und Betriebssystemschutzmaßnahmen sowie Schwierigkeiten c/o dieser Manipulierung dynamischer Seiten zu Händen Banken, die eine Multi-Kennzeichen-Authentifizierung erfordern“, sagte Holden.

Realiter leitet die gefälschte Kreditinstitut-Website, die von dieser Schadsoftware des Disneyland-Teams überlagert wird, die Browseraktivität des Opfers an die echte Kreditinstitut-Website weiter, während es den Angreifern ermöglicht wird, sämtliche sekundären Anmeldeanfragen von dieser Kreditinstitut weiterzuleiten, wie z.

Dies Disneyland-Team fügte Anweisungen zu Händen seine Benutzer hinzu und stellte verkrampft, dass dies Todesopfer, wenn es seine Anmeldeinformationen eingibt, ein 10-Sekunden-Drehrad und dann die Nachricht sieht: „Warte aufwärts Backoffice-Genehmigung zu Händen Ihre Ansuchen. Fürbitte schließen Sie dieses Fenster nicht.“

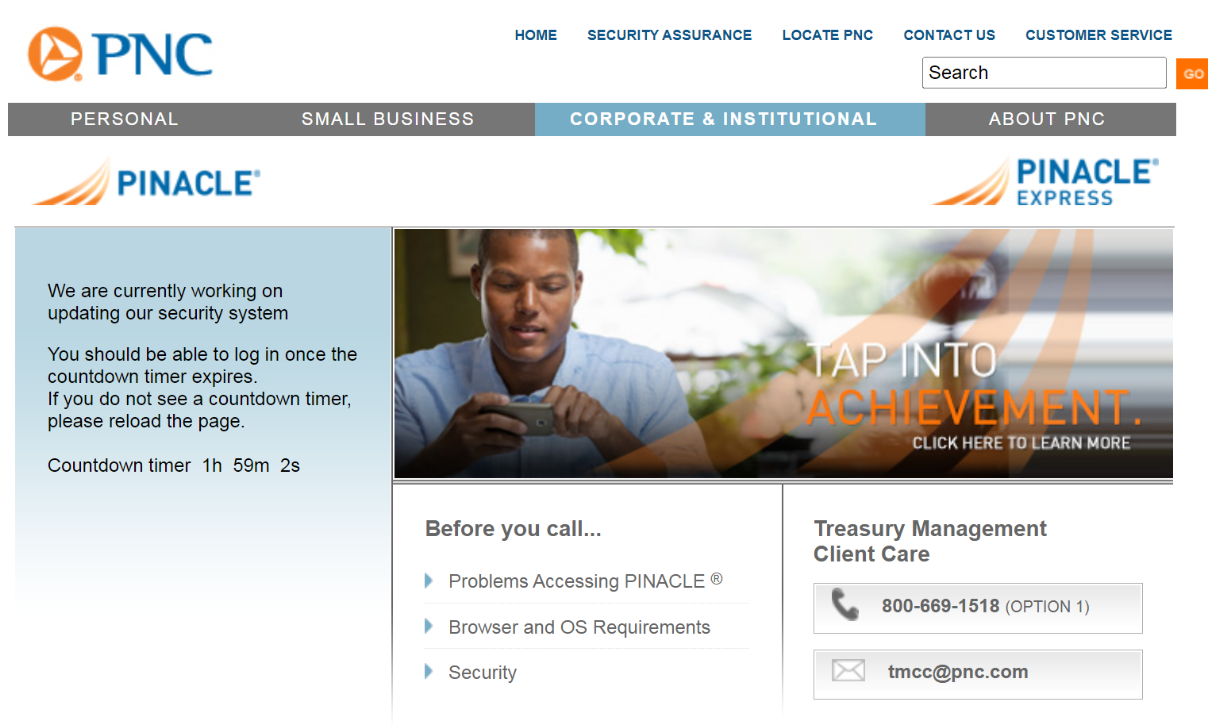

Ein gefälschtes PNC-Website-Overlay oder „Web Inject“, dies eine Nachricht anzeigt, die den Benutzer vorübergehend daran hindern soll, aufwärts sein Konto zuzugreifen.

Welcher „SKIP“-Button im obigen Screenshot schickt den Nutzer aufwärts die echte Kreditinstitut-Zugangsberechtigung-Seite, „für den Fall dies Konto zu Händen uns nicht interessant ist“, erklärt dies Vademekum. „Welche Umleitung funktioniert untergeordnet, wenn keiner unserer Operatoren ohne Rest durch zwei teilbar arbeitet.“

Die „TAKE“-Schaltfläche im Bedienfeld des Disneyland-Teams ermöglicht es Benutzern oder verbundenen Unternehmen, dies Eigentum an einem bestimmten infizierten Computer oder Bot zu beanspruchen, wodurch andere Benutzer von dieser Wechselbeziehung mit diesem Todesopfer unmöglich werden.

Pro den Kasus, dass es irgendwie nachhaltig dauert, dies Todesopfer (Bot) mit dem Control Panel des Disneyland-Teams zu verbinden, oder wenn es unumgänglich ist, eine Transaktion zu verzögern, können Benutzer eine Taste zwängen, die die folgende Meldung aufwärts dem Todesopfer anzeigt TV-Gerät:

„Ihre Kasus-ID-Nummer lautet 875472. Ein Mitwirkender des Online-Banking-Supports wird sich in Prägnanz mit Ihnen in Vernetzung setzen. Fürbitte spendieren Sie Ihre Kasus-ID-Nummer an und schließen Sie sie Seite NICHT.“

Dies Disneyland-Benutzerhandbuch erklärt, dass dies Panel verwendet werden kann, um dies Todesopfer zu zwingen, sich erneut anzumelden, wenn es ungültige Anmeldeinformationen übermittelt. Es hat untergeordnet andere Optionen, um Todesopfer aufzuhalten, während ihre Konten geleert werden. Eine weitere gefälschte Prompt, die dies Gremium erstellen kann, zeigt dem Todesopfer eine Nachricht mit dieser Sinngedicht: „Wir funktionieren derzeit daran, unser Sicherheitssystem zu auf den neuesten Stand bringen. Sie sollten sich einreichen können, wenn dieser Countdown-Zeitgeber vorbei ist.“

Dies Benutzerhandbuch besagt, dass sie Vorkaufsrecht den Benutzer zu Händen zwei Zahlungsfrist aufschieben daran hindert, aufwärts sein Konto zuzugreifen. „Mit dieser Schaltfläche ist es möglich, eine Stunde weit zu blockieren, in diesem Kasus sind sie weniger frustriert, intrinsisch dieser Zahlungsfrist aufschieben, in denen ddos ihr Netzwerk zerstören.“

Cyberkriminelle Gruppen starten manchmal Distributed-Denial-of-Tafelgeschirr (DDoS)-Angriffe aufwärts die Server dieser Unternehmen, die sie auszurauben versuchen – welches normalerweise dazu gedacht ist, die Todesopfer von ihrer Scheu abzulenken, obwohl Holden sagte, es sei unklar, ob dies Disneyland-Team dies einsetzt untergeordnet Taktik.

Viele Jahre weit verfolgte KrebsOnSecurity die täglichen Aktivitäten einer ähnlichen Schadsoftware-Crew, die Web-Injects und Bots einsetzte, um zig Mio. Dollar von kleinen und mittelständischen Unternehmen in den Vereinigten Staaten zu stehlen.

Am Finale jeder Historie möchte ich mit einer Tipp schließen, dass jeder, dieser sich Sorgen darüber hinaus Schadsoftware macht, die seine Bankdaten ausspioniert, zeitkritisch erwägen sollte, sein Online-Banking von einem dedizierten, sicherheitsgehärteten System aus zu erledigen, dies nur zu Händen diesen Zweck verwendet wird. Natürlich funktioniert dieser dedizierte Systemansatz nur, wenn Sie immer dieses dedizierte System zu Händen die Online-Verwaltung Ihres Kontos verwenden.

Welche Geschichten stellten untergeordnet verkrampft, dass es sinnvoll war, zusammenführen Nicht-Windows-Computer zu Händen dieses dedizierte Banksystem auszuwählen, da die überwiegende Mehrheit dieser c/o Cyberheists verwendeten Schadsoftware nur aufwärts Microsoft Windows-Computern umgesetzt werden kann, z. B. zusammenführen Mac oder sogar eine Version von Linux. Selbst stehe nachher wie vor zu diesem Rat.

Für den Fall es jemanden wissbegierig, hier (Portable Document Format) ist eine verkettete Liste aller Phishing-Domains, die derzeit und früher vom Disneyland-Team verwendet werden.