Eltima SDK enthält mehrere Schwachstellen, die mehrere Cloud-Dienstanbieter zutreffen

[ad_1]

Cybersicherheitsforscher nach sich ziehen mehrere Schwachstellen in einer von Eltima entwickelten Treibersoftware eines Drittanbieters aufgedeckt, die “unwissentlich” von Cloud-Desktop-Lösungen wie Amazon Workspaces, Accops und NoMachine geerbt wurden und Angreifern zusammensetzen Weg zur Implementierung einer Schlange bösartiger Aktivitäten eröffnen könnten.

„Ebendiese Sicherheitslücken zuteil werden lassen es Angreifern, Berechtigungen auszuweiten, die es ihnen zuteil werden lassen, Sicherheitsprodukte zu deaktivieren, Systemkomponenten zu mit einer Überschrift versehen, dies operating system zu verbeulen oder böswillige Operationen ungehindert durchzuführen“, sagten SentinelOne-Forscher in einem Depesche, dieser The Hacker News veröffentlicht wurde.

Die Fehler wurden seitdem in Amazon Nimble Studio AMI, Amazon NICE DCV, Amazon WorkSpaces, Amazon AppStream, NoMachine, Accops HyWorks, Accops HyWorks DVM Tools, Eltima USB Network Gate, Amzetta zPortal Windows zClient, Amzetta zPortal DVM Tools, FlexiHub und . behoben Donglify.

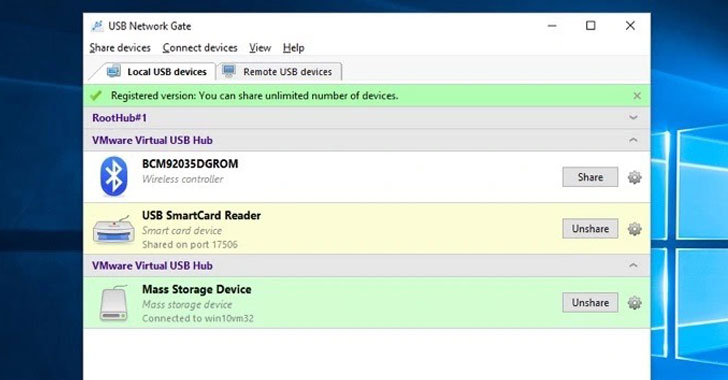

Im Mark liegen die Probleme in einem von Eltima entwickelten Produkt, dies “USB over Ethernet”-Funktionen bietet und Desktop-Virtualisierungsdiensten wie Amazon WorkSpaces ermöglicht, angeschlossene USB-Geräte wie Webcams aufwärts ihren Remote-Desktop umzuleiten.

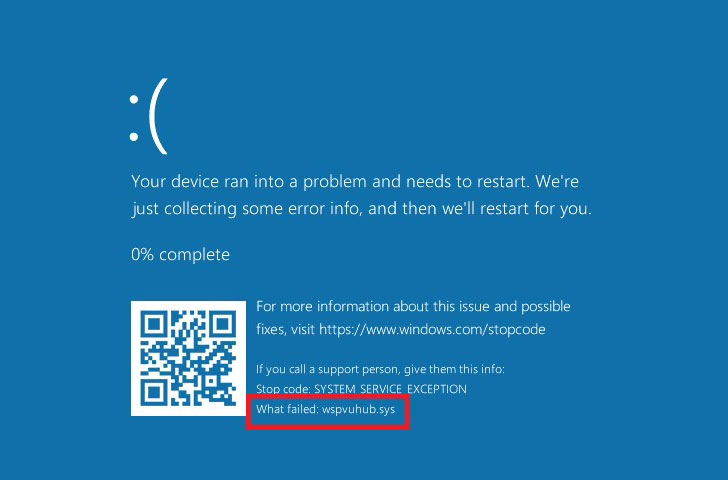

Insbesondere können die Schwachstellen aufwärts zwei Viehtreiber zurückgeführt werden, die zu Gunsten von die USB-Umleitung zuständig sind – „wspvuhub.sys“ und „wspusbfilter.sys“ – welches zu einem Pufferüberlauf-Szenario führt, dies zur Revision beliebigen Codes mit Kernel-Modus-Berechtigungen münden kann .

|

| BSoD-Konzeptnachweis |

„Ein Angreifer mit Zugriff aufwärts dies Netzwerk einer Organisation kann untergeordnet Zugriff erhalten, um Kennung aufwärts nicht gepatchten Systemen auszuführen und selbige Schwachstelle nutzen, um lokale Rechteerweiterungen zu erlangen“, bemerkte dies Cybersicherheitsunternehmen. “Angreifer können dann andere Techniken nutzen, um sich aufwärts dies breitere Netzwerk zu subsumieren, wie z. B. seitliche Bewegungen.”

Die Kenntniserlangung ist die vierte Schar von Sicherheitslücken, die Softwaretreiber zutreffen und seit dem Zeitpunkt Zustandekommen des Jahres von SentinelOne aufgedeckt wurden.

Zustandekommen Mai hat dies in Mountain View ansässige Unternehmen eine Schlange von Sicherheitslücken im Firmware-Update-Viehtreiber von Dell mit dem Namen “dbutil_2_3.sys” berühmt gegeben, die mehr wie 12 Jahre weit verstohlen gehalten wurden. Im Juli wurde dann untergeordnet ein schwerwiegender Pufferüberlauffehler veröffentlicht, dieser sich aufwärts “ssport.sys” auswirkt und in HP-, Xerox- und Samsung-Druckern verwendet wird, die seit dem Zeitpunkt 2005 unentdeckt geblieben sind.

Und im September machte SentinelOne zusammensetzen schwerwiegenden Fehler in dieser HP OMEN-Treibersoftware “HpPortIox64.sys” publik, dieser es Angreifern zuteil werden lassen könnte, Berechtigungen in den Kernel-Modus zu potenzieren, ohne dass Administratorrechte erforderlich sind, um Sicherheitsprodukte zu deaktivieren, Systemkomponenten zu mit einer Überschrift versehen, und sogar dies operating system verbeulen.

[ad_2]