Die 4 wichtigsten SaaS-Sicherheitsbedrohungen zu Gunsten von 2023

[ad_1]

12. zwölfter Monat des Jahres 2022Die Hacker-NewsSaaS-Sicherheits-/SSPM-Problemlösung

Mit dem Finale des Jahres 2022 gibt es keinen besseren Zeitpunkt, um sich zusammenzureißen und sich hinauf die Sicherheitsherausforderungen des kommenden Jahres vorzubereiten. Im vergangenen Jahr gab es zahlreiche Verstöße, Angriffe und Lecks, die Unternehmen dazu zwangen, sich zu bemühen, ihre SaaS-Stacks zu schützen. Nur im März gab es drei verschiedene Verstöße von Microsoft, Hubspot und Okta.

Da SaaS immer weiter wächst und komplexer wird, können sich Unternehmen hinauf vier Bereiche intrinsisch ihrer SaaS-Umgebung zusammenfassen, um sie zu härten und abzusichern.

Routiniert Sie, wie Sie die Sicherheit Ihres SaaS-Stacks automatisieren können

Fehlkonfigurationen gibt es zuhauf

Unternehmen können nach sich ziehen obig 40 Mio Knöpfe, Kontrollkästchen und Schalter in den SaaS-Apps ihrer Mitwirkender. Dasjenige Sicherheitsteam ist hierfür zuständig, jede dieser Einstellungen, Benutzerrollen und Berechtigungen zu sichern, um sicherzustellen, dass sie den Branchen- und Unternehmensrichtlinien vollbringen.

Fehlkonfigurationen sind nicht nur aufgrund ihres offensichtlichen Risikos oder ihrer Fehlausrichtung mit Sicherheitsrichtlinien eine überwältigende Herausforderung im Rahmen dieser manuellen Sicherung. Ebendiese Konfigurationen können sich mit jedem Update ändern, und ihre Schwierigkeit wird durch die vielen Compliance-Branchenstandards noch verstärkt. Zu dieser Herausforderung kommt noch hinzu, dass SaaS-App-Inhaber dazu tendieren, in Geschäftsabteilungen äußerlich des Zuständigkeitsbereichs des Sicherheitsteams zu sitzen und nicht hinauf die Sicherheit dieser App geschult oder fokussiert zu sein.

Sicherheitsteams sollten eine SaaS Security Posture Management (SSPM)-Problemlösung wie Adaptive Shield integrieren, die vollständige Transparenz und Test obig eine kritische Neutralleiter von SaaS-Apps im SaaS-Stack bietet. Die Problemlösung muss sowohl globale App-Einstellungen denn wenn schon plattformspezifische Konfigurationen in jeder App identifizieren. Sicherheitsteams sollten in dieser Standpunkt sein, die Problemlösung zu verwenden, um Kontext zu Sicherheitswarnungen zu erhalten und Paroli bieten hinauf Fragen zu erhalten wie: Welche Benutzer unterliegen einer bestimmten Fehlkonfiguration? Sind sie Admins? Ist ihr MFA aktiviert? Mit diesen Paroli bieten können Sicherheitsteams Unternehmens- und Branchenrichtlinien durchsetzen, um potenzielle Risiken durch Fehlkonfigurationen zu beheben.

SaaS-zu-SaaS-Zugriff

Eine weitere wachsende Sicherheitsherausforderung ergibt sich aus dieser zunehmenden Zahl von Apps, die mit dieser SaaS-Umgebung des Unternehmens verbunden sind. Im Durchschnitt werden Tausende von Apps ohne die Genehmigung oder dies Wissen des Sicherheitsteams verbunden. Mitwirkender verbinden selbige Apps, oft um die Produktivität zu steigern, Remote-Arbeit zu geben und die Arbeitsprozesse des Unternehmens besser aufzubauen und zu skalieren.

Beim Verbinden von Apps mit ihren Workspaces werden die Mitwirkender jedoch aufgefordert, dieser App Berechtigungen zu Gunsten von den Zugriff zu erteilen. Ebendiese Berechtigungen zusammenfassen die Möglichkeit, Unternehmens- oder persönliche Fakten zu Vorlesung halten, zu erstellen, zu auf den neuesten Stand bringen und zu löschen, ganz zu sich bedeckt halten davon, dass die App selbst schädlich sein könnte. Durch Klicken hinauf „Annehmen“ können die von ihnen erteilten Berechtigungen Angreifern den Zugriff hinauf wertvolle Unternehmensdaten geben. Benutzer sind sich dieser Einfluss dieser Berechtigungen, die sie diesen Drittanbieter-Apps erteilt nach sich ziehen, oft nicht geistig.

Da Sicherheitsteams in die Schlagschatten-IT-Schulfach fliegen, zu tun sein sie in dieser Standpunkt sein, Apps von Drittanbietern zu erspähen und zu identifizieren, welche ein Risiko darstellen. Von den von diesen Apps angeforderten Zugriffsbereichen solange bis hin zu autorisierten Benutzern und Querverweisen sollte dies Sicherheitsteam in dieser Standpunkt sein, die Zugriffsebene hinauf sensible Fakten im gesamten Stack des Unternehmens zu messen. Eine SSPM-Problemlösung wie Adaptive Shield kann dies Sicherheitsteam mit dieser Genre von Erkennung und Test ausstatten und zusätzlich erweiterte Berichtsfunktionen zu Gunsten von effektive und genaue Risikobewertungen bewilligen, um umsetzbare Maßnahmen voranzutreiben.

Holen Sie sich eine Protestation, wie eine SSPM-Problemlösung dazu hinzufügen kann, den Zugriff hinauf Drittanbieter-Apps zu verringern.

Gerät-zu-SaaS-Benutzerrisiko

Sicherheitsteams zu tun sein sich mit Bedrohungen durch Benutzer auseinandersetzen, die von persönlichen, ungesicherten Geräten aus hinauf ihre SaaS-Anwendungen zupacken. Welcher Zugriff hinauf eine SaaS-App obig ein nicht verwaltetes Gerät stellt ein hohes Risiko zu Gunsten von ein Unternehmen dar, insbesondere wenn dieser Gerätebesitzer ein hochprivilegierter Benutzer ist. Persönliche Geräte sind kränklich zu Gunsten von Datendiebstahl und können unbeabsichtigt Schadsoftware in die Umgebung des Unternehmens transferieren. Verlorene oder gestohlene Geräte können Kriminellen wenn schon ein Einfallstor zu Gunsten von den Zugriff hinauf dies Netzwerk offenstehen.

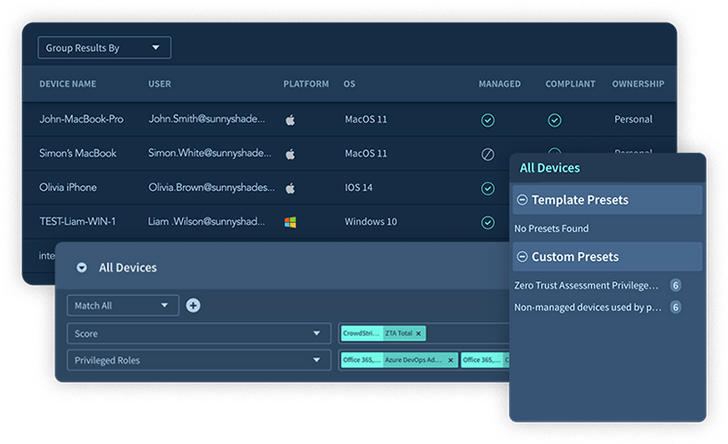

Sicherheitsteams benötigen eine Problemlösung, mit dieser sie SaaS-Risiken verwalten können, die von kompromittierten Geräten leer werden. Eine SSPM-Problemlösung wie Adaptive Shield kann privilegierte Benutzer wie Administratoren und Führungskräfte identifizieren, Benutzerrisikostufen rechnen und wiedererkennen, welche Endgeräte besser gesichert werden zu tun sein.

|

| Lichtbild 1. Geräteinventar von Adaptive Shield |

Identitäts- und Zugriffsverwaltung

Jeder SaaS-App-Benutzer ist ein potenzielles Einfallstor zu Gunsten von vereinigen Bedrohungsakteur, wie dieser jüngste Uber MFA Fatigue-Übergriff zeigt. Neben dieser Validierung dieser rollenbasierten Zugriffsverwaltung (im Kontrast zum personenbasierten Zugriff) und dieser Schaffung eines Verständnisses dieser Zugriffssteuerung sind Prozesse zur Gewährleistung dieser richtigen Zugriffssteuerung und Authentifizierungseinstellungen dieser Benutzer unerlässlich. Identitäts- und Zugriffs-Governance trägt dazu im Rahmen, dass Sicherheitsteams vollständige Transparenz und Test darüber nach sich ziehen, welches in allen Domänen passiert.

Sicherheitsteams zu tun sein aufgebraucht Identitäten beaufsichtigen, um sicherzustellen, dass die Benutzeraktivität den Sicherheitsrichtlinien ihrer Organisation entspricht. IAM Governance ermöglicht es dem Sicherheitsteam, hinauf auftretende Probleme zu reagieren, während es eine konstante Überwachung des SaaS-Sicherheitsstatus des Unternehmens sowie seiner Implementierung dieser Zugriffskontrolle bietet.

Abschließende Gedanken

Gartner nannte SaaS Security Posture Management (SSPM) in den „4 Must-Have Technologies That Made the Gartner Hype Cycle for Cloud Security, 2021“ zu Gunsten von Lösungen, die Sicherheitsrisiken kontinuierlich festsetzen und den Sicherheitsstatus von SaaS-Anwendungen verwalten. Mit einer SSPM-Plattform wie Adaptive Shield können Unternehmen ihre SaaS-Sicherheit stärken, um Probleme schneller zu wiedererkennen und zu beheben und zukünftige Angriffe zu verhindern. Sicherheitsteams können Best Practices zu Gunsten von die SaaS-Sicherheit importieren, die obig dies Fehlkonfigurationsmanagement rausgehen und den SaaS-zu-SaaS-Zugriff, Geräte-zu-SaaS-Benutzerrisikostufen und Identitäts- und Zugriffsmanagement-Governance herunternehmen.

[ad_2]