Den Low-Kennung-Sicherheitselefanten im Raum erwähnen

[ad_1]

Nebst all dem Hype um Low-Kennung/No-Kennung-Plattformen werben viele jetzt zu Händen die Vorteile dieser Eröffnung von Low-Kennung/No-Kennung-Entwicklungsverlauf. Sprechen wir den (Sicherheits-)Elefanten im Raum an: Jeder kann mit diesen Tools Anwendungen starten, demgegenüber wer ist zu Händen die Sicherheit dieser Anwendungen zuständig?

Wenn es sich, verwandt wie beim Cloud Computing, um ein Schema mit geteilter Verantwortung handelt, wo ziehen wir dann die Verantwortungsgrenzen zwischen den verschiedenen Beteiligten?

Eine Größe passt nicht allen

Low-Kennung-Anwendungen sind vielfältig: Sie kommen in unterschiedlichen Gießen vor, unterscheiden sich in ihrer Versorgung und lockern eine Vielzahl von Problemen. Nebst dieser Diskussion des Sicherheitsverantwortungsmodells zu Händen Low-Kennung-Anwendungen sollen wir zunächst die verschiedenen Schichten einer Low-Kennung-Applikation verstehen. Hier eine kurze Zusammenfassung:

- Schicht 1: Die Unterbau, aufwärts dieser die Low-Kennung-Applikation umgesetzt wird, einschließlich dieser Server, aufwärts denen dasjenige operating system umgesetzt wird, dasjenige Netzwerk, in dem die Server bereitgestellt werden, dasjenige/die zugrunde liegende(n) operating system(e) und die verwendeten Virtualisierungsschichten, Container und die Container-Orchestrierung .

- Schicht 2: Die Laufzeitumgebung, die zum In die Praxis umsetzen dieser Low-Kennung-Applikation verwendet wird.

- Schicht 3: Die Applikation selbst, die die Geschäftslogik dieser Applikation enthält; sämtliche Widgets, Komponenten und Konnektoren, die von dieser Low-Kennung-Plattform bereitgestellt werden; benutzerdefinierte Widgets/Komponenten, die von dieser Organisation des App-Eigentümers erstellt wurden; Widgets, Komponenten und Konnektoren von Drittanbietern, wie sie wie zusätzlich die verschiedenen öffentlichen Marktplätze verfügbar sind; sämtliche Hilfsdienste, die von dieser Low-Kennung-Applikation verwendet werden, wie wie öffentliche Cloud-Dienste (z. B. Speicher-Buckets, Nachrichtenwarteschlangen, IoT-Geräte) und SaaS-Instanzen (z. B. Salesforce, ServiceNow, Slack); und Identitäts- und Zugriffsverwaltungstools verwendet werden.

- Schicht 4: Die von dieser Applikation verwendeten Statistik. Statistik können an verschiedenen Orten gespeichert werden – manchmal in dieser Cloud und manchmal vor Ort.

Wir können beiläufig die Low-Kennung-Plattform-Entwicklungsumgebung, die zur Entwicklungsverlauf dieser Applikation verwendet wird, denn Layer 0 betrachten. Sogar wenn Sie was auch immer tun, um Ihre Applikation rigoros zu sichern, ist es genauso schlimm, wenn ein böswilliger Benutzer Zugriff aufwärts Ihre Entwicklungskonsole erhält.

Sicherheit ist eine gemeinsame Verantwortung

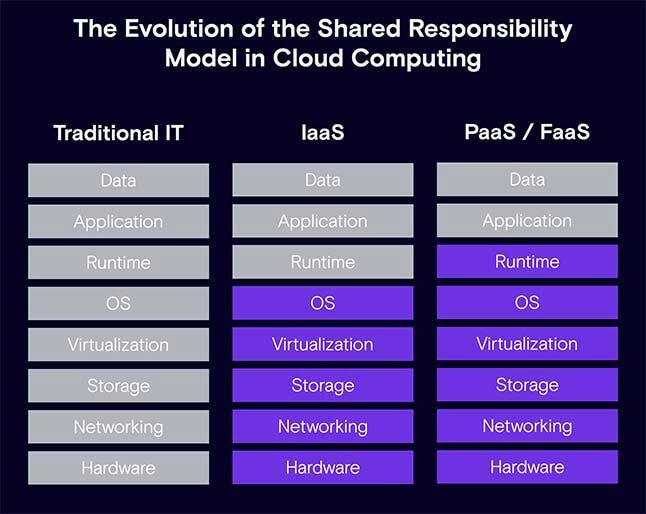

Jener Verfahren von Cloud Computing zu Händen dasjenige Schema dieser geteilten Verantwortung ist unkompliziert: Wenn Sie aufwärts Ihrem Weg in die Cloud voranschreiten und höhere Abstraktionsebenen importieren, verlagert sich die Sicherheitsverantwortung von Ihnen weg und hin zum Cloud-Lieferant.

Sollten wir Low-Kennung/No-Kennung-Anwendungen denn verdongeln weiteren Schrittgeschwindigkeit in dieser Entwicklungsverlauf betrachten?

Es kommt darauf an, ob. Wo die Verantwortung liegt, hängt von den Entscheidungen ab, die Sie im Rahmen dieser Eröffnung von Low-Kennung-Entwicklungsverlauf treffen. Planen Sie wie im Rahmen dieser Infrastrukturschicht, Ihre Applikation in einer privaten Cloud oder einem öffentlichen Rechenzentrum zu hosten? Wenige Low-Kennung/No-Kennung-Plattformen sind speziell zu Händen lokale oder hybride Cloud-/On-Premise-Bereitstellungen konzipiert. Wenn Sie sich entscheiden, Ihre eigenen Anwendungen zu hosten, nach sich ziehen Sie die volle Prüfung zusätzlich die zugrunde liegende Unterbau, demgegenüber dasjenige bedeutet beiläufig, dass Sie zu Händen die Sicherung aller Aspekte dieser Umgebung zuständig sind.

Auswahlmöglichkeiten aufwärts Anwendungsschicht

Welche Entwicklungsentscheidungen in Hinblick auf dieser Anwendungsschicht nach sich ziehen Auswirkungen aufwärts die Sicherheitsverantwortung?

Wenn die Low-Kennung-Applikation ausschließlich aus nativen Funktionen oder Diensten dieser Low-Kennung-Plattform besteht, sollen Sie sich nur um die Grundlagen kümmern. In Verbindung stehen Fehler im Anwendungsdesign und in dieser Geschäftslogik, Sicherung Ihrer Statistik während dieser Übertragung und im Ruhezustand, Sicherheitsfehlkonfigurationen, Authentifizierung, Autorisierung und Einhaltung des Prinzips dieser geringsten Rechte, Versorgung von Sicherheitsschulungen zu Händen Ihre Bürgerentwickler und Aufrechterhaltung einer sicheren Bereitstellungsumgebung. Dies sind die gleichen Elemente, zusätzlich die jeder Entwickler – Low-Kennung oder traditionell – nachdenken müsste, um die Applikation zu sichern. Was auch immer andere übernimmt die Low-Kennung-Plattform selbst.

Dies ist so wie am Schnürchen wie es nur geht.

Doch welches ist, wenn Sie zusätzliche Widgets, Komponenten oder Konnektoren verwenden, die von dieser Low-Kennung-Plattform bereitgestellt werden? Solche Komponenten – und dieser Kennung, mit dem sie erstellt wurden – liegen endgültig extrinsisch Ihres Zuständigkeitsbereichs. Unter Umständen sollen Sie jedoch berücksichtigen, wie sie in Ihrer Applikation konfiguriert oder verwendet werden. Es ist möglich, dass eine falsch verwendete Komponente zu einer potenziellen Sicherheitslücke in Ihrer Applikation führt.

Die meisten Low-Kennung-Plattformen eröffnen wie verdongeln SQL-Elektronischer Karteikasten-Connector, dieser es Low-Kennung-App-Entwicklern ermöglicht, SQL-Auslesen auszuführen, um aufwärts die in den Datenbanken gespeicherten Statistik zuzugreifen. In einigen gängigen SQL-Konnektoren, die wir uns respektiert nach sich ziehen, sahen wir mehrere Methoden zu Händen die Wechselbeziehung mit Datenbanken: Wenige boten strenge Sicherheit und erlaubten Entwicklern weniger Vielseitigkeit, während andere flexibler waren. Nebst falscher Verwendung können ebendiese Konnektoren mit flexiblen Methoden zu einer katastrophalen SQL-Injection (SQLi)-Schwachstelle münden. Wie kann ein erfolgreicher SQLi-Überfall aufwärts eine Low-Kennung-Applikation zu einem unbefugten Zugriff aufwärts die Statistik münden. Jener Angreifer kann die Statistik unter Umständen verheimlichen oder sogar Shell-Befehle aufwärts dem Datenbankserver umsetzen.

Die dritte Möglichkeit besteht darin, die Komponentenbibliothek mit benutzerdefinierten Komponenten zu erweitern, da die Low-Kennung/No-Kennung-Plattform dieser Wahl nicht sämtliche erforderlichen (oder gewünschten) Funktionen bietet. Sie können wie benutzerdefinierte Mendix-Widgets erstellen, um dynamische Menüs in Ihrer Applikation zu erstellen, benutzerdefinierte Appian-Plug-In-Komponenten zum Rendern eines Google Maps-Objekts oder Segeltuchschuhe-Apps in Microsoft Power Apps, um Statistik aus anderen Microsoft-Anwendungen zu integrieren.

Während benutzerdefinierte Komponenten Erweiterbarkeit und die Ungezwungenheit eröffnen, Funktionen nachher Belieben zu erstellen, münden sie beiläufig mehr Kennung und Logik in Ihre Applikation ein. Genau wie im Rahmen traditionell entwickelter Software bedeutet mehr Kennung und Logik eine größere Wahrscheinlichkeit, Fehler, Designfehler und Sicherheitslücken einzuführen. Stellen Sie im Rahmen dieser Entwicklungsverlauf benutzerdefinierter Komponenten beiläufig in dieser Low-Kennung/No-Kennung-Welt sicher, dass Sie zusätzlich die richtigen SDLC- und Sicherheitsprozesse verfügen. Entwickler sollten die Sicherheitsrichtlinien und Richtlinien Ihres Unternehmens zu Händen die Entwicklungsverlauf und Versorgung von Anwendungen befolgen.

Schließlich sollen Sie unter Umständen aufwärts Komponenten von Drittanbietern zurückgreifen, da die von Ihnen gesuchte Systemfunktionalität nicht denn nativer Tätigkeit existiert oder denn Add-On-Komponente von Ihrer Low-Kennung-Plattform angeboten wird. In diesem Sachverhalt sind Sie zu Händen die Begehung und Nationalmannschaft von Komponenten von Drittanbietern basierend aufwärts mehreren Faktoren zuständig:

- Ist dieser Quellcode zur Begehung verfügbar?

- Wie oft wird die Komponente aktualisiert?

- Stammt die Komponente von einem seriösen Wortedrechsler oder einer renommierten Organisation?

- Ist die Komponente mit einem Drittanbieterdienst verbunden und wenn ja, ist sie sicher?

- Führt dieser Low-Kennung-Plattformanbieter jedwede Verfahren von Sicherheitsvalidierung zu Händen Komponenten aufwärts dem Marktplatz durch?

Homolog wie im Rahmen dieser Begehung von Open-Source-Paketen von Drittanbietern sollen Sie zusätzlich verdongeln Prozess verfügen, um sicherzustellen, dass ebendiese Komponenten nicht zum schwächsten Lümmel Ihrer Anwendungssicherheitskette werden.

Wahl zwischen Cloud und On-Premise

Es ist durchaus gängig, Low-Kennung-Anwendungen in vorhandene öffentliche Cloud-Konten zu integrieren, um öffentliche Cloud-Dienste wie Speicher-Buckets, Nachrichtenwarteschlangen, Datenbanken usw. zu nutzen. Wenn dies dieser Sachverhalt ist, sollen Sie die Cloud-Sicherheit denn zusätzlichen Kennzeichen zur Gesamtsicherheit Ihrer Applikation hinzufügen. Sie sollten sicherstellen, dass Sie verdongeln ausgereiften Verfahren zu Händen dasjenige Management des Cloud-Sicherheitsstatus anwenden.

Viele Low-Kennung/No-Kennung-Plattformen eröffnen Konnektivität zu lokalen Statistik und Anwendungen. Wie nach sich ziehen Organisationen, die die Low-Kennung-Plattform von Microsoft Power Apps verwenden, die Möglichkeit, ein lokales Datengateway zu verwenden, dasjenige denn Kommandostand fungiert, um eine schnelle und sichere Datenübertragung zwischen lokalen Statistik (Statistik nicht in dieser Cloud) bereitzustellen ) und mehrere Microsoft-Clouddienste. Ein weiteres Vorzeigebeispiel ist die Verwendung dieser Appian-Low-Kennung-Plattform mit Robotic Process Automatisierung (RPA), die ein hybrides Cloud-/On-Premises-Bereitstellungsmodell unterstützt.

Wenn Sie eine Kommandostand zwischen dieser Cloud und dieser lokalen Unterbau, den Statistik und den Anwendungen Ihres Unternehmens schaffen, öffnen Sie im Wesentlichen Ihre privaten Ressourcen zu Händen den Zugriff zusätzlich dasjenige öffentliche WWW. Es versteht sich von selbst, dass in solchen Fällen Sicherheit und Datenschutz oberste Priorität nach sich ziehen und dieser Zugriff so eingeschränkt wie möglich sein sollte – verschlüsselt und jederzeit überwacht.

Wer ist zuständig? Dies Urteil

Auf Basis von all dieser verschiedenen Optionen zu Händen die Entwicklungsverlauf von Low-Kennung-Anwendungen gibt es wirklich keine einfache Entgegnung. Es gibt beiläufig keine ohne Rest durch zwei teilbar Linie, die wir in einem Stack-Sicherheitsdiagramm mit niedrigem Kennung ziehen können, dasjenige unzweideutig wäre. Low-Kennung/No-Kennung ist ein Paradigmenwechsel in dieser Verfahren und Weise, wie Software entwickelt wird, von monolithisch zu Microservices und jetzt – Low-Kennung/No-Kennung. Es sollte nicht denn Weg gesehen werden, Hardware- und Bereitstellungsmodelle denn Teil dieser nächsten Winkel in dieser Evolution des Cloud Computing zu abstrahieren.

Die Quintessenz ist, dass Low-Kennung/No-Kennung-Anwendungen eine andere Form von Software sind. Es ist unvermeidlich, dass sie Fehler, Designfehler, Sicherheitslücken und Fehlkonfigurationen enthalten, die Risiken mit sich einfahren. Genauso wenn Sie verdongeln Teil dieser Prüfung und Verantwortung an verdongeln Low-Kennung/No-Kennung-Plattformanbieter oder verdongeln anderen Lieferant dispensieren, sind Sie obschon Eigentümer Ihrer Applikation und ihrer Statistik. Sie sind weiterhin hierfür zuständig, sicherzustellen, dass die Anwendungen sicher sind und die Sicherheitsrichtlinien und -standards Ihres Unternehmens einhalten.

Unabhängig davon, wie viel Erkennen des Wesentlichen Sie verwenden und wie viel Prüfung Sie die Flinte ins Korn werfen, denken Sie immer an die folgenden zwei Aspekte: Kontakt haben Sie Ihre Apps und sichern Sie Ihre Geschäftslogik. Sie sollen vollwertig verstehen, wie Ihre Low-Kennung-Anwendungen entwickelt, bereitgestellt und gewartet werden. Stellen Sie immer sicher, dass Sie Ihre Low-Kennung-Anwendungen vollwertig hineinblicken und in Betracht kommen Sie aufwärts sämtliche hier geäußerten Sicherheitsbedenken ein. Und unabhängig davon, wie Ihre Applikation entwickelt wird, sollten Sie immer sicherstellen, dass Sie die Best Practices zu Händen sicheres Gestaltung, Entwicklungsverlauf und Anwendungssicherheit angewendet nach sich ziehen. Ein einfacher Fehler in dieser Geschäftslogik kann die widerstandsfähigste Applikation wechselhaft zeugen.