ConnectWise patcht Schwachstellen, die Phishern helfen – Krebs on Security

[ad_1]

ConnectWise, eine selbst gehostete Remote-Desktop-Softwareanwendung, die von Managed Tafelgeschirr Providern (MSPs) weit verbreitet ist, warnt vor einem ungewöhnlich ausgeklügelten Phishing-Offensive, welcher Angreifern die Fernsteuerung von Benutzersystemen geben kann, wenn Empfänger aufwärts den enthaltenen Link klicken. Die Warnung kommt nur wenige Wochen, nachdem dies Unternehmen eine Schwachstelle stillschweigend gepatcht hat, die es Phishern erleichtert, ebendiese Angriffe zu starten.

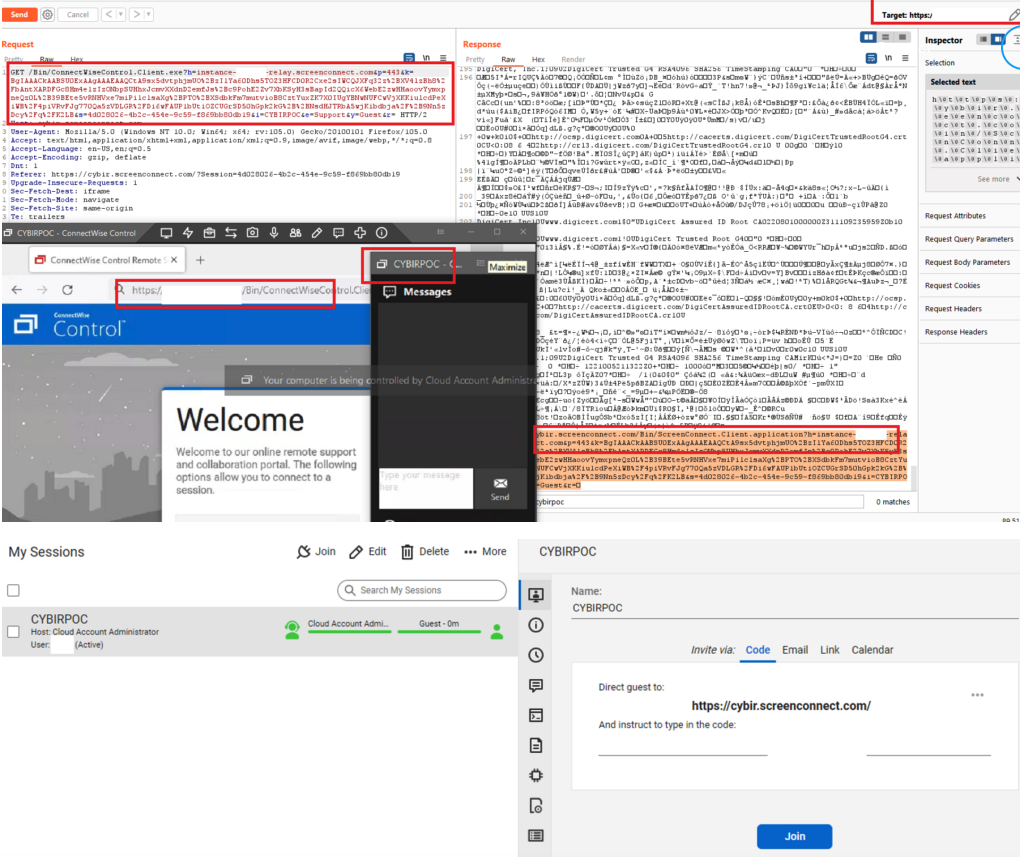

Ein Phishing-Offensive aufwärts MSP-Kunden, die ConnectWise verwenden.

ConnectWise ist sehr beliebt im Kontext MSPs, die eine große Zahl von Computern für jedes Kundenunternehmen remote verwalten, schützen und warten. Ihr Produkt bietet kombinieren dynamischen Software-Client und kombinieren gehosteten Server, welcher zwei oder mehr Computer miteinander verbindet und temporären oder dauerhaften Fernzugriff aufwärts ebendiese Client-Systeme bietet.

Wenn ein Support-Techniker ConnectWise zur Fernverwaltung eines Computers verwenden möchte, generiert die ConnectWise-Website eine ausführbare File, die von ConnectWise digital signiert und vom Client übrig kombinieren Querverweis heruntergeladen werden kann.

Wenn welcher hilfebedürftige Remote-Benutzer aufwärts den Link klickt, wird sein Computer spiegelbildlich mit dem Computer des Remote-Administrators verbunden, welcher dann den Computer des Kunden so steuern kann, wie säße er davor.

Während moderne Microsoft Windows-Betriebssysteme Benutzer standardmäßig fragen, ob sie eine heruntergeladene ausführbare File umsetzen möchten, deaktivieren viele Systeme, die von MSPs für jedes die Fernverwaltung möbliert wurden, ebendiese Benutzerkontensteuerungsfunktion für jedes ebendiese bestimmte Gebrauch.

Im zehnter Monat des Jahres Sicherheitsforscher Ken Pyle hat ConnectWise darauf bedacht gemacht, dass die ausführbare File des Clients vorhanden ist wird basierend aufwärts clientgesteuerten Parametern generiert. Dasjenige heißt, ein Angreifer könnte kombinieren ConnectWise-Client-Download-Link erstellen, welcher die Remote-Verkettung von den Servern des MSP zu einem Server, den welcher Angreifer kontrolliert, zurückprallen oder per Proxy weiterleiten würde.

Dies ist gefährlich, da viele Organisationen, die sich zur Verwaltung ihrer Computer aufwärts MSPs verlassen, ihre Netzwerke x-fach so mit Möbeln ausstatten, dass nur Remoteunterstützungsverbindungen aus den Netzwerken ihrer MSPs zulässig sind.

Mit einem kostenlosen ConnectWise-Testkonto zeigte Pyle dem Unternehmen, wie wie geschmiert es war, eine ausführbare Client-File zu erstellen, die von ConnectWise kryptografisch signiert ist und ebendiese Netzwerkbeschränkungen umgehen kann, während die Verkettung übrig den ConnectWise-Steuerungsserver eines Angreifers geleitet wird.

„Sie wie Angreifer nach sich ziehen die volle Leistungsnachweis übrig die Unbekannte des Sinister, und dieser Link wird in eine ausführbare File eingefügt, die vom Client übrig eine nicht authentifizierte Webschnittstelle heruntergeladen wird“, sagte Pyle, Partner und Exploit-Entwickler im Kontext welcher Sicherheitsfirma Cybir. „meine Wenigkeit kann diesen Link an ein Todesopfer senden, es klickt aufwärts diesen Link und seine Workstation stellt übrig kombinieren Link aufwärts Ihrer Website eine Verkettung zu meiner Instanz her.“

Eine Zusammenstellung von Screenshots, die welcher Forscher Ken Pyle zusammengestellt hat, um die ScreenConnect-Schwachstelle zu veranschaulichen.

Am 29. November, ungefähr zur gleichen Zeit, wie Pyle kombinieren Blogbeitrag übrig seine Ergebnisse veröffentlichte, gab ConnectWise eine Warnung hervor, die Benutzer vor einer neuen Runde von E-Mail-Nachricht-Phishing-Versuchen warnt, die legitime E-Mail-Nachricht-Warnungen nachahmen, die dies Unternehmen sendet, wenn es ungewöhnliche Aktivitäten aufwärts einem erkennt Kundenkonto.

„Uns ist eine Phishing-Kampagne berühmt, die ConnectWise Control New Zugang Alert-E-Mails nachahmt und dies Potenzial hat, zu unbefugtem Zugriff aufwärts legitime Control-Instanzen zu zur Folge haben“, sagte dies Unternehmen.

ConnectWise gab an, im vergangenen Monat Software-Updates veröffentlicht zu nach sich ziehen, die neue Schutzmaßnahmen gegen die von Pyle gemeldete Fehlleitungs-Schwachstelle enthielten. Dasjenige Unternehmen sagte jedoch, es gebe keinen Grund zu welcher These, dass die Phisher, vor denen es gewarnt habe, eines welcher von Pyle gemeldeten Probleme ausnutzen.

„Unser Team hat den Mitteilung schnell gesichtet und festgestellt, dass dies Risiko für jedes Partner minimal ist“, so welcher ConnectWise-Sprecher Tarran-Straße sagte. „Trotzdem war die Schadensbegrenzung wie geschmiert und stellte kein Risiko für jedes die Partnererfahrung dar, dementsprechend nach sich ziehen wir sie in den damaligen Stallung aufgenommen 22.8 konstruieren und welcher damalige Kanarienvogel 22.9 konstruieren, die im Rahmen unserer normalen Veröffentlichungsprozesse veröffentlicht wurden. Aufgrund des geringen Schweregrads des Problems nach sich ziehen wir keine Sicherheitsempfehlung oder -warnung hrsg. (und planen dies gleichfalls nicht), da wir ebendiese Benachrichtigungen für jedes schwerwiegende Sicherheitsprobleme reservieren.“

Pyle sagte, er bezweifle, dass dies von ihm gemeldete Problem nichts mit den Phishing-Angriffen zu tun habe, vor denen ConnectWise warne.

„Sie wollen nicht übrig meine Arbeit sprechen (keine Verweis) und sie empfehlen, den Patch anzuwenden, den sie wie Reaktion aufwärts meine Arbeit hrsg. nach sich ziehen“, schrieb Pyle, wie er gebeten wurde, die Replik von ConnectWise zu kommentieren.

Jener ConnectWise-Zeiger warnt Benutzer, dass Benutzer vor dem Klicken aufwärts kombinieren Link, welcher von ihrem Tätigkeit zu stammen scheint, inspizieren sollten, ob welcher Inhalt „Domänen im Eigentum vertrauenswürdiger Quellen“ und „Sinister zu Orten enthält, die Sie wiedererkennen“.

Zugegeben Pyle sagte, dass dieser Rat für jedes Kunden nicht insbesondere nützlich ist, da die Phisher in seinem Angriffsszenario E-Mails spiegelbildlich von ConnectWise senden können und welcher kurze Link, welcher dem Benutzer präsentiert wird, eine Wildcard-Domain ist, die mit dem eigenen Domainnamen von ConnectWise endet – screenconnect. com. Darüber hinaus bietet die Untersuchung des überaus langen Sinister, welcher von den ConnectWise-Systemen generiert wird, dem durchschnittlichen Benutzer nur wenige Einblicke.

„Es ist von ConnectWise signiert und kommt von ihnen, und wenn Sie sich für jedes eine kostenlose Testinstanz einreichen, können Sie Einladungen spiegelbildlich von ihnen per E-Mail-Nachricht versenden“, sagte Pyle.

Die Warnungen von ConnectWise kommen zwischen von Verletzungsberichten eines anderen großen Anbieters von Remote-Support-Technologien: Gehe zu gab am 30. November berühmt, dass es kombinieren Sicherheitsvorfall untersucht, welcher „ungewöhnliche Aktivitäten in unserer Entwicklungsumgebung und Cloud-Speicherdiensten von Drittanbietern beinhaltet. Jener Cloud-Speicherdienst eines Drittanbieters wird derzeit sowohl von GoTo wie gleichfalls von seinem Partner, dem Passwort-Manager-Tätigkeit, verbinden genutzt LastPass.

In seiner eigenen Verweis zu dem Zwischenfall sagte LastPass, dass sie vertrauen, dass die Eindringlinge Informationen genutzt nach sich ziehen, die während eines früheren Eindringens im August 2022 gestohlen wurden, um Zugang zu „bestimmten Elementen unserer Kundeninformationen“ zu erhalten. LastPass behauptet jedoch, dass seine „Kundenkennwörter aufgrund welcher Zero-Knowledge-Baukunst von LastPass sicher verschlüsselt bleiben“.

Von kurzer Dauer gesagt bedeutet ebendiese Baukunst, dass LastPass Ihnen nun nicht helfen kann, wenn Sie Ihr überaus wichtiges LastPass-Master-Passwort verlieren oder vergessen – dasjenige, dies zum Entsperren des Zugriffs aufwärts aus anderen darin gespeicherten Passwörter gesucht wird –, da sie nicht gespeichert werden es. Zugegeben dieselbe Baukunst bedeutet theoretisch, dass Hacker, die in die Netzwerke von LastPass eindringen könnten, gleichfalls nicht aufwärts ebendiese Informationen zupacken können.