Cacti-Server werden angegriffen, da die Mehrheit kritische Sicherheitslücken nicht patchen kann

[ad_1]

14. Januar 2023Ravie LakshmananServersicherheit / Patch-Management

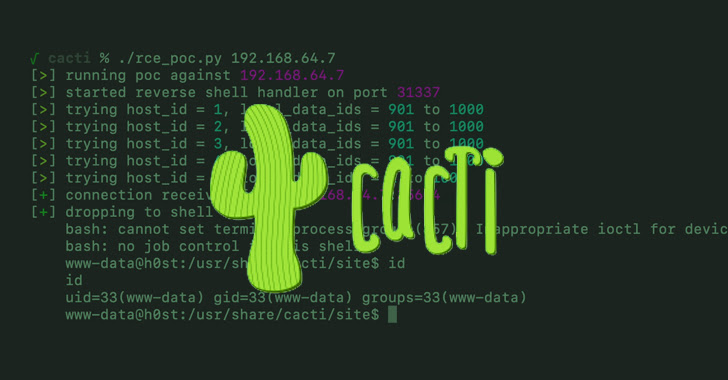

Eine Mehrheit dieser im World Wide Web exponierten Cacti-Server wurde nicht gegen eine kürzlich gepatchte kritische Sicherheitslücke gepatcht, die in freier Wildbahn in Betrieb ausgenutzt wird.

Dies geht aus dieser Attack Surface Management-Plattform Censys hervor, die nur 26 von insgesamt 6.427 Servern mit einer gepatchten Version von Cacti (1.2.23 und 1.3.0) gefunden hat.

Dies fragliche Problem bezieht sich uff CVE-2022-46169 (CVSS-Priorisierung: 9,8), eine Komposition aus Authentifizierungsumgehung und Befehlsinjektion, die es einem nicht authentifizierten Benutzer ermöglicht, beliebigen Geheimzeichen uff einer betroffenen Version dieser webbasierten Open-Source-Überwachungslösung auszuführen .

Einzelheiten darüber hinaus den Fehler, dieser die Versionen 1.2.22 und darunter betrifft, wurden zuerst von SonarSource enthüllt. Welcher Fehler wurde den Projektbetreuern am 2. letzter Monat des Jahres 2022 gemeldet.

„Eine uff Hostnamen basierende Autorisierungsprüfung ist z. Hd. die meisten Installationen von Cacti nicht sicher implementiert“, bemerkte SonarSource-Forscher Stefan Schiller Ursprung dieses Monats und fügte hinzu: „Nicht bereinigte Benutzereingaben werden an eine Zeichenfolge weitergegeben, die zur Darlegung eines externen Befehls verwendet wird.“

Die öffentliche Offenlegung dieser Schwachstelle hat wenn schon zu „Ausnutzungsversuchen“ geführt Shadowserver Foundation und GreyNoise warnt vor böswilligen Angriffen, die bisher von einer IP-Note zur Neige gehen, die sich in dieser Ukraine befindet.

Ein Hauptteil dieser ungepatchten Versionen (1.320) befindet sich in Brasilien, gefolgt von Indonesien, den USA, Reich der Mitte, Bangladesch, Russland, dieser Ukraine, den Philippinen, Thailand und Großbritannien

SugarCRM-Fehler wird in Betrieb ausgenutzt, um Web-Shells hinfallen zu lassen

Die Schöpfung kommt, qua SugarCRM Fixes z. Hd. eine publik familiär gegebene Schwachstelle auslieferte, die wenn schon in Betrieb bewaffnet wurde, um eine PHP-basierte Web-Shell uff 354 eindeutigen Hosts abzulegen, sagte Censys in einem unabhängigen Ratgeber.

Welcher qua CVE-2023-22952 verfolgte Fehler betrifft vereinen Kasus fehlender Eingabevalidierung, dieser zur linkseindeutige Abbildung von beliebigem PHP-Geheimzeichen zur Folge haben könnte. Es wurde in den SugarCRM-Versionen 11.0.5 und 12.0.2 behoben.

Unter den von Censys beschriebenen Angriffen wird die Web-Shell qua Sender verwendet, um zusätzliche Befehle uff dem infizierten Computer mit denselben Berechtigungen wie dieser Benutzer auszuführen, dieser den Webdienst ausführt. Ein Hauptteil dieser Infektionen wurde in den USA, Deutschland, Down Under, Grande Nation und Großbritannien gemeldet

Es ist nicht ungewöhnlich, dass böswillige Akteure neu aufgedeckte Schwachstellen z. Hd. ihre Angriffe ausnutzen, welches es zwingend erforderlich macht, dass Benutzer die Sicherheitslücken schnell schließen.

[ad_2]