Best Practices zu Händen die Sicherung und Steuerung Ihrer Multicloud-Versorgung

[ad_1]

Die Cloud-Transformation findet zig-mal synchron in isolierten Organisationseinheiten und Gruppen statt, die notfalls jeweils eine andere Cloud zu Händen ihre Anwendungen und Workloads verwenden. Die Erfassung aller Cloud-Ressourcen und welcher Gliederung einer konformen, sicheren, einfachen und einheitlichen Strategie ist jedoch zu einer gemeinsamen Herausforderung geworden.

Es wäre nicht verwunderlich, wenn ein Unternehmen mit den meisten seiner Workloads in AWS Microsoft 365 und Azure Active Directory verwendet und synchron Google Cloud GKE und Big Query stark nutzt. Darüber hinaus kann Oracle Cloud fernerhin mit einigen autonomen Datenbankangeboten im Zusammenstellung bekannter Melodien sein. Mit zunehmender Cloud-Bejahung in einem Unternehmen und zunehmender Einfluss kleinerer Cloud-Provider wird die Mischung aus Diensten und Cloud-Plattformen unglaublich vielfältig und komplex. Hinsichtlich dieser Herausforderungen sollen Unternehmen immer noch Wege finden, ihre gesamte Cloud-Unterbau zu verwalten und zu sichern.

Die Reaktion? Ein Framework, dasjenige jenseits sämtliche Clouds hinweg funktioniert, um die Erkennung, Priorisierung und Beseitigung welcher schwerwiegendsten Risiken zu vereinheitlichen, mit denen dasjenige Unternehmen konfrontiert ist.

Identitäten und Authentifizierungsschlüssel

Tauchen Sie in vereinigen Anwendungsfall rund um Cloud-Identitätsauthentifizierungsschlüssel zu Händen den Zugriff ein und sehen Sie, wie Sie die Kronjuwelen Ihres Unternehmens in Ihrer Multicloud-Umgebung schützen können. In welcher Cloud-Welt ist die Identität vielleicht dasjenige kritischste Cloud-Objekt, dasjenige es zu steuern, zu beaufsichtigen, zu wiedererkennen und zu beheben gilt. Die Kompromittierung einer Cloud-Identität hat den größten Explosionsradius, da die Public Cloud ungeschützt gesagt nur aus einer Schlange öffentlicher APIs besteht, die aufwärts authentifizierte Anfragen reagieren.

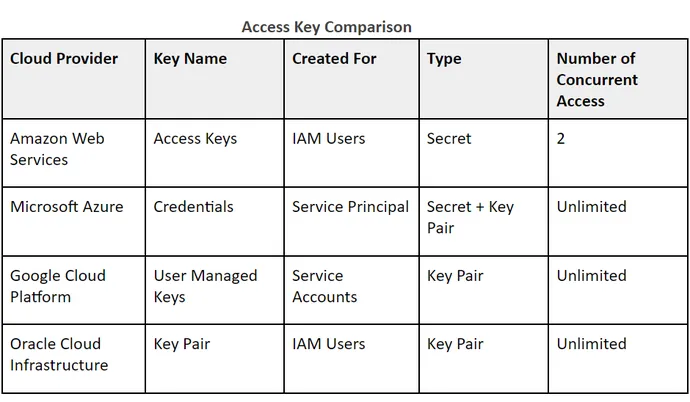

Authentifizierungsschlüssel sind kryptografische Entitäten, die an eine Identität angehängt sind und es Ihnen zuteilen, authentifizierte API-Anforderungen aus dem Web zu stellen. Von dort erfordern selbige Schlüssel die ungeteilte Gabe jeder Governance- und Sicherheitsstrategie. Jeder Cloud-Provider definiert Identität jedoch differenzierend, mit völlig neuen Möglichkeiten und Risiken.

Die Idee nun ist, an eine Organisation zu denken, die die folgende Richtlinie durchsetzen möchte: „Authentifizierungsschlüssel sollten sämtliche 90 Tage und sämtliche 30 Tage rotiert werden, wenn sie den Zugriff aufwärts personenbezogene Fakten zuteilen.“ Welche virtuell einfache Richtlinie müsste je nachher verwendeter Cloud vier verschiedene Implementierungen entgegennehmen. Darüber hinaus müsste welcher Sicherheitsadministrator spezifische Richtlinien individuell herrichten, z. B. die Einschränkung welcher Zahl gleichzeitiger Schlüssel (nicht relevant zu Händen AWS) oder dasjenige Erzwingen von Ablaufdaten c/o welcher Schlüsselerstellung (nicht relevant zu Händen Geheimnisse).

Genauso Kurs gilt, wenn eine Organisation versucht, „keinen öffentlichen Zugriff aufwärts Speicherobjekte zulassen“ oder „Workloads nur aus aktuellen Images erstellen“ durchzusetzen.

Erstellen, Sichern und Verwalten welcher Cloud

Während jede Cloud einzigartig ist, sind sie im Grunde nicht so unterschiedlich. Sie sämtliche nach sich ziehen ein Kurs einer Computerinstanz, eines Objekt- und Dateispeichers und sowohl menschlicher qua fernerhin nichtmenschlicher Identitäten, denen jeweils Berechtigungen zugewiesen werden können. Infolgedessen erfordert die Multicloud-Unterbau eine Vereinheitlichung von Gliederung, Sicherung und Verwaltung welcher Cloud.

Beim Erstellen von Cloud-Bereitstellungen verlassen sich Unternehmen aufwärts IaC-Sprachen (Infrastructure as Programmcode) wie Terraform von HashiCorp, um vereinigen einheitlichen Methode zur Adressierung von Cloud-Objekten zu schaffen. Stellen Sie sich IaC qua eine Sprache aufwärts höherer Flachland jenseits den Cloud-spezifischen API-Hereinrufen aufwärts niedrigerer Flachland vor.

Die parallele höhere Sprache zum Sichern und Herrschen welcher Cloud ist die Cloud-native Application Protection Platform (CNAPP). CNAPP führt Tools wie Cloud Security Posture Management, Cloud Infrastructure Entitlement Management, Cloud Workload Protection Platform, Configuration Management Database und andere zusammen und bietet vollständige Sicherheit zu Händen Ihre Cloud, die den Cloud-Entwicklungslebenszyklus von welcher Erstellungszeit solange bis zur Spieldauer umfasst. CNAPP bietet eine zentrale Mauervorsprung zu Händen sämtliche Ihre Cloud-Umgebungen.

Welche Lösungen eröffnen eine vollständige Erfassung Ihrer Cloud-Ressourcen sowie vereinigen Einblick in potenzielle Sicherheitslücken und Risiken, die jenseits eine breite Palette von Signalen hinweg korrelieren, darunter Fehlkonfigurationen, Schwachstellen, Internetexposition, übermäßige Berechtigungen und mehr.

Reichlich eine CNAPP können Teams eine einheitliche Erkennung, Untersuchung und Erfolg gängiger Cloud-Objekte sowie Fallstricke wie exponierter Speicher, nicht gepatchte Compute-Instanzen und mehr zuteilen. Im Idealfall ermöglicht Ihnen ein einzelner UI-Workflow die Erfolg von Multicloud-Organisationsrichtlinien wie „Versperren des öffentlichen Zugriffs aufwärts Cloud-Speicher“ oder „Isolieren von Recheninstanzen, die Datenverkehr aus dem Web zusagen und vereinigen Tätigkeit mit kritischen Schwachstellen offen legen“.

Hier sind weitere Best Practices und Empfehlungen zur Sicherung Ihres Cloud-Fußabdrucks:

- Entscheiden Sie, ob Sie gegen ein Sicherheits-Framework wie NIST oder CIS oder Ihre eigenen intern entwickelten Richtlinien messen möchten. Implementieren Sie selbige Richtlinien jenseits den gesamten Entwicklungslebenszyklus hinweg, mit expliziter Definition, wo aktionsblockierende Leitplanken durchgesetzt werden sollen. Eine CNAPP kann Ihnen nun helfen.

- Stellen Sie sicher, dass Ihr Sicherheitsteam in Bezug aufwärts Multicloud-Kenntnisse diversifiziert ist, z. B. AWS, Azure und GCP.

- Implementieren Sie nachher Möglichkeit Best Practices zu Händen Identitäten wie Single Sign-On und Multifaktor-Authentifizierung jenseits den bestehenden IAM-Provider Ihres Unternehmens. Vermeiden Sie die Verwendung cloudspezifischer lokaler Identitäten zu Händen den Zugriff aufwärts die Cloud aus dem Web.

- Definieren Sie die einheitliche Unterstellung qua Voraussetzung zu Händen die Beschaffung von Cloud-Sicherheitstools. Wählen Sie im Idealfall Tools, die vereinigen einheitlichen Methode zur Erfolg von Unternehmensrichtlinien jenseits Clouds hinweg zuteilen.

Die Cloud-Transformation ist zu Händen viele Unternehmen zu einer wichtigen Initiative geworden. Denken Sie c/o welcher Cloud-Transformation daran, dass sich fernerhin Ihr Sicherheitsansatz (und die von Ihnen verwendeten Tools) ändern sollen. Ganz gleich, ob Sie isolierte Tools, Sicherheits- und DevOps-Teams, verschiedene Cloud-Provider, Management oder Richtlinien und Sprachen vereinheitlichen, die Zusammenführung von Tools und die Erfolg von Gemeinsamkeiten wird Ihrem Unternehmen langfristig zugute kommen.

Weiterlesen Partnerperspektiven von Zscaler.