Bedrohungsmodellierung im Zeitalter des Chatbots von OpenAI

[ad_1]

Dort‘s eine Heer von Nachrichtensendung zusätzlich OpenAI gewesen‘s neuer GPT-3 Chatbot. Zusammen mit all den sehr realen Kritiken leistet es erstaunliche und interessante Arbeit, vernünftige Stellung nehmen zu liefern. Welches bedeutet dies für jedes die Bedrohungsmodellierung? Dort‘s real versprechen, dass es Wille Transformieren Sie die Bedrohungsmodellierung, wie wir sie Kontakt haben.

Ende Gründen jener Lesbarkeit werde ich ruf es reibungslos an “Chatbot.“ Die spezifischen Beispiele, die ich verwende, stammen von OpenAI‘s Umsetzung, nur wir können darüber nachdenken Dies ist eine neue Sorte von technischer Fähigkeit, die andere offerieren werden, und dies werde ich zweite Geige tun zusätzlich dies rausgehen, welches wir heute sehen.

Lassen‘s Beginnen Sie damit, welches es tun kann, fragen Sie, welches schief umziehen kann, sehen Sie, ob wir welche Probleme bewältigen können, und beziffern Sie es dann.

Welches Chatbots können

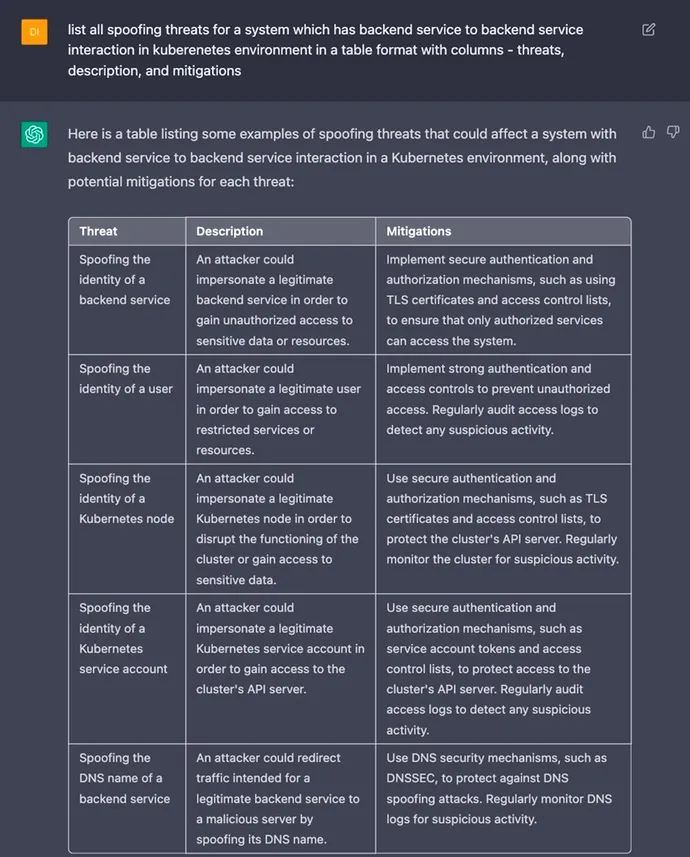

Hinaus jener Open Web Application Security Project® (OWASP) Slack, @DS hat vereinen Screenshot geteilt, wo er drum gebeten hat “Listen Sie leer Spoofing-Bedrohungen für jedes ein System gen, dies vorhanden ist Backend Tätigkeit zu Backend Dienstinteraktion in jener Kubernetes-Umgebung in einem Tabellenformat mit Spalten — Bedrohungen, Darstellung und Schadensbegrenzung.“

Die Fassung ist zum Nachdenken Anlass gebend. Es beginnt “Hier ist eine Tabelle mit einigen Beispielen …“ Befolgen Sie den Schalter von “die Gesamtheit“ zu “manche Beispiele.“ Nunmehr mehr gen den Zählerjener Tisch nicht Schlecht. Denn @DS sagt, es habe ihm eine Grund geliefert, die Zahlungsfrist aufschieben an manueller Analysearbeit gespart habe. Andere nach sich ziehen es verwendet, um zu exemplifizieren, welches Quelltext tut oder zu Finden Sie Schwachstellen in diesem Quelltext.

Chatbots (genauer hier Große Sprachmodelleeinschließlich GPT-3) anziehen‘t wirklich irgendetwas wissen. Welches sie unter jener Kapuze tun, ist, statistisch wahrscheinliche nächste Wörter auszuwählen, um gen eine Konsole zu reagieren. Welches dies bedeutet ist Sie werden Papagei die Bedrohungen, zusätzlich die Leckermaul in seinen Trainingsdaten geschrieben hat. Obendrein, Sie werden Verwenden Sie Symbolersatz für jedes irgendetwas, dies unserem anthropomorphisierenden Gehirn wie ein Analogieschluss erscheint.

Denn ich die Microsoft SDL Threat Modeling Tool, wir nach sich ziehen gesehen, wie Menschen dies Tool geöffnet nach sich ziehen und sein zaghaft, welches zu tun ist, deshalb nach sich ziehen wir ein einfaches Diagramm eingefügt, dies sie hauen konnten. Wir nach sich ziehen darüber gesprochen “Leerseiten-Syndrom.“ Viele Menschen stoßen gen dieses Problem denn sie‘betreffend Bedrohungsmodellierung lernen.

Welches kann schon schief umziehen?

Während Chatbots Listen mit Bedrohungen erstellen können, sie‘betreffend dies System, an dem Sie funktionieren, nicht wirklich zu untersuchen. Sie‘betreffend wahrscheinlich einzigartige Bedrohungen verpassen, und sie‘betreffend wahrscheinlich eine Nuance verschwitzen, die eine erfahrene und fokussierte Person sehen könnte.

Chatbots werden gut genug, und dies “meist gut genügend“ reicht aus, um die Menschen zum Entspannen zu wiegen und nicht genau überwachen. Und dies scheint wirklich schlimm zu sein.

Um uns zusammen mit jener Priorisierung zu helfen, Lassen‘s Schritttempo Weg zurückund denken Sie darüber nachher, warum wir Drohung Schema.

Welches ist Bedrohungsmodellierung? Welches ist Sicherheitstechnik?

Wir Bedrohungsmodell, dies uns hilft, Probleme vorherzusehen und anzugehenum sicherere Systeme bereitzustellen. Bedrohungsmodell für jedes Ingenieure, um Sicherheitsprobleme zu beleuchten, während sie Designhandel betreiben–aus. Und in diesem Zusammenhang scheint es, denn hätte man ein unendliches Angebot an preiswerten Möglichkeiten viel spannender, denn ich erwartet hatte, denn ich mit diesem Essay begann.

Selbst habe beschrieb die Bedrohungsmodellierung denn eine Form jener Beweis von Ähnlichkeit und wies darauf hin, dass viele Fehler reibungslos insoweit leben, weil niemand wusste, wie man sie sucht. Wenn wir Suchen Sie an jener richtigen Stelle, mit dem richtigen WissenDie Mängel kann sein ganz schön offensichtlich. (Dass‘Es ist so wichtig, dass es dies Hauptziel meines neuen Buches ist, dies einfacher zu zeugen.)

Viele von uns streben folglich tun großartige Bedrohungsmodellierung, die Sorte, zusammen mit jener wir ein aufregendes Problem erspähen, irgendetwas dies‘ll erledigen Sie uns ein schönes Papier oder vereinen Blogbeitrag, und wenn Sie nur dort mitnicken … es‘s eine Fallgrube.

Ein Löwenanteil jener Softwareentwicklung ist langweiliges Management von a virtuell unabsehbar Sprung von Feinheitensolch denn Wiederholen von Listen, um Zeug in neue Listen einzufügendann Senden an die nächste Stufe in einer Pipeline. Die Bedrohungsmodellierung kann sowie die Testentwicklung nützlich sein, da sie uns Vertrauen in unsrige technische Arbeit gibt.

Zu welcher Zeit treten wir zurück?

Software ist schwergewichtig, weil es‘s so reibungslos. Dies ersichtlich Verformbarkeit des Codes macht es reibungslos zu erstellen, und es‘s schwergewichtig zu wissen, wie oft oder wie tief man zurücktreten sollte. Ein großer Teil unserer Schwung zusammen mit jener Verwaltung großer Softwareprojekte (einschließlich kundenspezifischer und allgemeiner Software) fließt in die Priorisierung dessen, welches wir‘betreffend tun, und Ausrichtung gen Prioritäten zu bekommen — all welche anderen Aufgaben werden gelegentlich, langsam, selten erledigt, weil sie‘betreffend teuer.

Es‘s nicht dies, welches die Chatbots heute tun, nur ich konnte es sehen ähnliche Software wird gen Lagebericht konzertiert wie stark eine bestimmte Input ihre Modelle ändert. Durchsuchen von Software-Commits, Diskussionen in E-Mails und SchwefelNotTickets und uns zu helfen, seine Ähnlichkeit mit anderen Funktionieren einzuschätzen, könnte die Schwung tiefgreifend verändern erforderlich, um Projekte (weit oder kurz) gen Reiseplan zu halten. Und dies, trägt zweite Geige zur Bedrohungsmodellierung zusammen mit.

Universum dies macht menschliche Zyklen für jedes interessantere Funktionieren ungezwungen.