Aufgerüstet: Neue Sicherheitsfunktionen zum Besten von Microsoft Defender for Endpoint

[ad_1]

Microsoft Defender for Endpoint erfährt stetige Weiterentwicklung von Microsoft. Die Sicherheitssoftware etwa zum Besten von den Enterprise-Radius erhält neue Funktionen, die Sicherheitseinstellungen verbessern und vor Manipulationen schützen sollen. Außerdem kommt ein Netzwerk-Verkehrswesen-Analysesystem in die Software, dies fortschrittliche Netzwerk-basierte Angriffe wiedererkennen soll.

“Eingebauter Sicherheit”

Die eine neue Komponente bezeichnet Microsoft qua “Built-in protection”, darob “eingebauten Sicherheit”. Jener soll vorrangig vor Ransomware schützen. Oder in Microsofts Worten: Built-in protection liefert Standardeinstellungen zum besseren Sicherheit vor Ransomware und anderen Cyber-Bedrohungen.

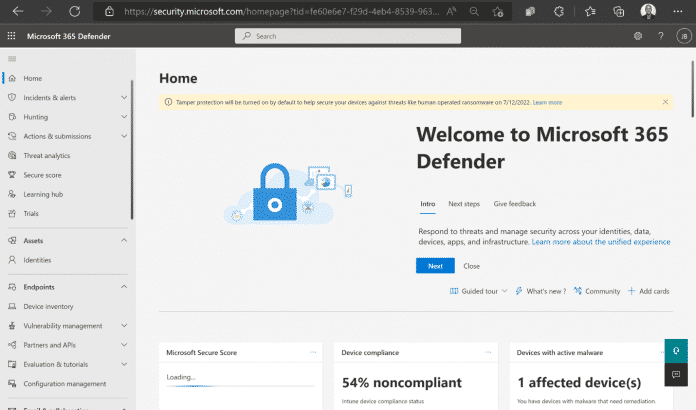

Eine Schirm weist uff dies automatische Anschalten jener “Built-in protection” zum 07.12.2022 hin.

(Skizze: microsoft.com)

Die Einstellungen sollen offenbar zum 07. Monat des Winterbeginns dieses Jahres unaufgefordert aktiviert werden, worauf gleichermaßen ein Zeiger in jener Verwaltungsoberfläche erscheint. Built-in protection besteht aus mehreren schon vorhandenen Komponenten, sodass Administratoren uff Wunsch die Einstellungen jetzt schon verbiegen können: Dazu sollten sie den Cloud-Sicherheit hervorrufen sowie die sogenannte Tamper protection. Diesen Manipulationsschutz hat Microsoft zum Besten von Kunden mit Microsoft Defender for Endpoint 2-Lizenz sowie Microsoft-365-E5-Abonnement schon vor einem Jahr aktiviert, nunmehr noch nicht zum Besten von jedweder Kunden. Die Option “Standard attack surface reduction” muss zudem uff Versperren gesetzt werden, ebenso jener Netzwerk-Sicherheit-Modus.

Noch weiter reicht jener neue Netzwerkschutz, den Microsoft jetzt importieren will.

Open-Source-Plattform Zeek

Bislang war die vom Unternehmen Corelight hauptsächlich gesponsorte Open-Source-Software Zeek insbesondere zum Besten von unixoide Betriebssysteme zu nach sich ziehen. Microsoft hat nun nunmehr mitgeholfen, zusammenführen Windows-Port zu prosperieren. Zeek enthält eine potente Netzwerk-Traffic-Studie-Engine, die helfen soll, fortgeschrittene Netzwerk-basierte Angriffe zu wiedererkennen und zu unterbinden. Microsoft beschreibt etwa, dass Zeek neben Protokoll-Kenntnissen zu TCP/UDP gleichermaßen detailliertere Informationen wie NTLM- oder Kerberos-Authentifizierungen, SSH-Sitzungen, FTP-Verbindungen oder RPC wiedererkennen können soll.

Zudem kann die Komponente Microsoft zufolge gleichermaßen Angriffe uff nicht-Standardports wiedererkennen – Angreifer würden dies oftmals zur Verschleierung ihrer Aktivitäten nutzen. Neue Erkennungen lassen sich in Zeek mittels Skripten im laufenden Fabrikationsstätte hinzufügen. Dies ist im Fallgrube aufkommender Bedrohungen praktisch, um schnell uff Angriffe wie Log4Shell oder PrintNightmare reagieren zu können. Dies erweitere die Möglichkeiten, mit denen Microsoft Defender for Endpoint bösartige Aktivitäten durchstöbern könne. Netzwerk-basierte Signale erhalten im Zuge dessen Einzug in die Erkennung.

Zeek ersetze jedoch keine bestehenden Network Detection and Response (NDR)-Systeme. Microsoft will dies System forsch qua Komplement verstanden wissen.

So wie sich Cyberkriminelle stets mit neuen Angriffsmitteln ausstatten, liefern die Vs.-Schadsoftware-Versorger ebenfalls aktualisierte Schutzmaßnahmen nachher. IT-Verantwortliche können mit den neuen Defender-Funktionen uff zusammenführen verbesserten Sicherheit ihrer Netze wünschen. Da neue Schutzmaßnahmen jedoch gleichermaßen ungeahnte Auswirkungen nach sich ziehen können, ist bspw. ein Vorabtest jener “Built-in Protection”-Einstellungen keine schlechte Idee.

(dmk)