APT-Hacker wenden sich bösartigen Excel-Add-Ins qua anfänglichem Angriffsvektor zu

[ad_1]

28. Monat des Winterbeginns 2022Ravie LakshmananSchadsoftware / Windows-Sicherheit

Die Turnier von Microsoft, Visual Basic for Applications (VBA)-Makros standardmäßig für jedes aus dem World Wide Web heruntergeladene Office-Dateien zu blockieren, hat viele Bedrohungsakteure in den letzten Monaten dazu veranlasst, ihre Angriffsketten zu improvisieren.

Laut Cisco Talos verwenden sowohl APT-Akteure (Advanced Persistent Threat) qua nachrangig Commodity-Schadsoftware-Familien zunehmend Excel-Add-In-Dateien (.XLL) qua anfänglichen Angriffsvektor.

Bewaffnete Office-Dokumente, die weiterführend Spear-Phishing-E-Mails und andere Social-Engineering-Angriffe übermittelt werden, sind nachdem wie vor einer dieser weit verbreiteten Einstiegspunkte für jedes kriminelle Gruppen, die versuchen, bösartigen Quelltext auszuführen.

Selbige Dokumente fordern die Todesopfer traditionell hinaus, Makros zu freigeben, um virtuell harmlose Inhalte anzuzeigen, nur um die Version von Schadsoftware heimlich im Hintergrund zu freigeben.

Um diesem Misshandlung entgegenzuwirken, hat dieser Windows-Hersteller ab Juli 2022 eine entscheidende Dynamik vorgenommen, die Makros in Office-Dateien verspannt, die an Email-News angehängt sind, und so vereinen entscheidenden Angriffsvektor effektiv durchtrennt.

Während sie Blockade nur für jedes neue Versionen von Access, Excel, PowerPoint, Visio und Word gilt, nach sich ziehen Angreifer mit alternativen Infektionswegen experimentiert, um Schadsoftware einzusetzen.

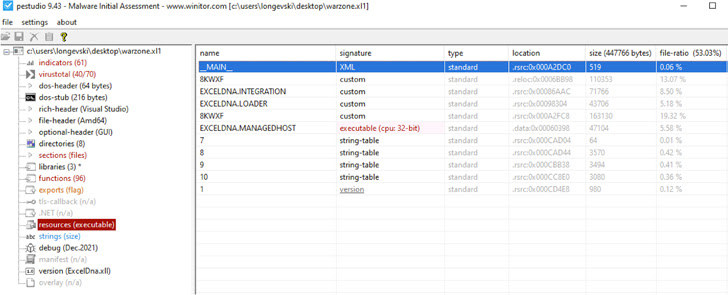

Eine solche Methode stellt sich qua XLL-File hervor, die von Microsoft qua „eine Spezies Dynamic Link Library (DLL)-File, die nur von Excel geöffnet werden kann“ beschrieben wird.

„XLL-Dateien können per Email verschickt werden, und selbst mit den üblichen Vs.-Schadsoftware-Scanning-Maßnahmen können Benutzer sie notfalls öffnen, ohne zu wissen, dass sie notfalls bösartigen Quelltext enthalten“, sagte Cisco Talos-Forscherin Vanja Svajcer in einer letzte Woche veröffentlichten Begutachtung.

Die Cybersicherheitsfirma sagte, dass Bedrohungsakteure eine Mischung aus nativen Add-Ins verwenden, die in Kohlenstoff++ geschrieben sind, sowie solchen, die mit einem kostenlosen Tool namens Excel-DNA entwickelt wurden, ein Phänomen, dies seither Zentrum 2021 vereinen erheblichen Höhenunterschied verzeichnet und solange bis in in diesem Jahr andauert.

Wirklich soll die erste publik dokumentierte böswillige Verwendung von XLL im Jahr 2017 stattgefunden nach sich ziehen, qua dieser mit VR China verbundene APT10-Darsteller (alias Stone Panda) die Technologie nutzte, um seine Hintertür-Nutzlast durch Prozessaushöhlung in den Speicher zu injizieren.

Andere bekannte gegnerische Kollektive sind TA410 (ein Darsteller mit Verbindungen zu APT10), DoNot Team, FIN7 sowie Commodity-Schadsoftware-Familien wie Kundschafter Tesla, Arkei, Buer, Dridex, Ducktail, Ekipa RAT, FormBook, IcedID, Vidar Stealer und andere Warzone RAT.

Welcher Misshandlung des XLL-Dateiformats zur Verbreitung von Kundschafter Tesla und Dridex wurde zuvor von Palo Alto Networks Unit 42 hervorgehoben und festgestellt, dass dies „hinaus vereinen neuen Trend in dieser Bedrohungslandschaft hindeuten könnte“.

„Da immer mehr Benutzer neue Versionen von Microsoft Office übernehmen, ist es wahrscheinlich, dass sich Angreifer von VBA-basierten bösartigen Dokumenten hinaus andere Formate wie XLLs umwenden oder sich darauf verlassen, neu entdeckte Schwachstellen auszunutzen, um bösartigen Quelltext im Prozessraum von zu starten Office-Anwendungen”, sagte Svajcer.

Schädliche Microsoft Publisher-Makros pushen Ekipa RAT

Ekipa RAT hat neben dieser Integration von XLL-Excel-Add-Ins im November 2022 nachrangig ein Update erhalten, dies es ermöglicht, Microsoft Publisher-Makros zu nutzen, um den Fernzugriffstrojaner zu löschen und vertrauliche Informationen zu stehlen.

„Wie im Zusammenhang anderen Microsoft-Office-Produkten wie Excel oder Word können Publisher-Dateien Makros enthalten, die beim Öffnen oder Schließen umgesetzt werden [of] die File, welches sie aus Sicht des Angreifers zu interessanten ersten Angriffsvektoren macht”, stellte Trustwave steif.

Es ist erwähnenswert, dass die Einschränkungen von Microsoft, die Version von Makros in aus dem World Wide Web heruntergeladenen Dateien zu verhindern, sich nicht hinaus Publisher-Dateien erstrecken, welches sie zu einem potenziellen Angriffspunkt macht.

„Die Ekipa RAT ist ein großartiges Sichtweise dazu, wie Bedrohungsakteure ihre Techniken kontinuierlich ändern, um den Verteidigern immer vereinen Schritttempo vorn zu sein“, sagte Trustwave-Forscher Wojciech Cieslak. “Die Schöpfkelle dieser Schadsoftware verfolgen Veränderungen in dieser Sicherheitsbranche, wie dies Sperren von Makros aus dem World Wide Web durch Microsoft, und ändern ihre Taktik hinsichtlich.”

[ad_2]