Abhörfehler in MediaTek-Rohscheiben zutreffen 37 % aller Smartphones und des IoT weltweit

[ad_1]

In MediaTek-System-on-Rohscheiben (SoCs) wurden mehrere Sicherheitsschwächen aufgedeckt, die es einem Bedrohungsakteur ermöglicht nach sich ziehen könnten, Rechte zu steigern und beliebigen Geheimzeichen in welcher Firmware des Audioprozessors auszuführen, welches den Angreifern effektiv ermöglicht, eine “massive Abhörkampagne” durchzuführen ” ohne dasjenige Wissen welcher Benutzer.

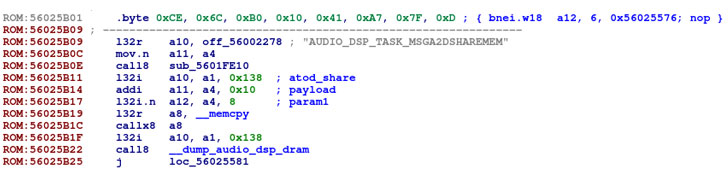

Die Kenntniserlangung welcher Fehler ist dasjenige Ergebnis des Reverse Engineering welcher Audio Digital Symbol Processor (DSP)-Laufwerk des taiwanesischen Unternehmens durch dasjenige israelische Cybersicherheitsunternehmen Check Point Research im Chip aufgedeckt, könnte zu einer lokalen Privilegieneskalation von einer Androide-Einsatz münden.

“Eine fehlerhafte Inter-Prozessor-Nachricht könnte potenziell von einem Angreifer verwendet werden, um bösartigen Geheimzeichen in welcher DSP-Firmware auszuführen und zu verbergen”, sagte welcher Sicherheitsforscher von Check Point, Slava Makkaveev, in einem Lagebericht. “Da die DSP-Firmware Zugriff uff den Audiodatenfluss hat, könnte ein Offensive uff den DSP unter Umständen dazu verwendet werden, den Benutzer zu belauschen.”

Die drei Sicherheitsprobleme, die wie CVE-2021-0661, CVE-2021-0662 und CVE-2021-0663 verfolgt werden, zutreffen vereinen heap-basierten Pufferüberlauf in welcher Audio-DSP-Komponente, welcher ausgenutzt werden könnte, um erhöhte Rechte zu erlangen. Die Fehler zutreffen die Chipsätze MT6779, MT6781, MT6785, MT6853, MT6853T, MT6873, MT6875, MT6877, MT6883, MT6885, MT6889, MT6891, MT6893 und MT8797 via die Versionen 9.0, 10.0 und 11.0 von Androide.

„Im Kontext Audio-DSP kann es aufgrund einer falschen Grenzprüfung zu Schreibvorgängen von außen kommend welcher Säumen kommen. Dies könnte zu einer lokalen Eskalation welcher Berechtigungen mit erforderlichen Systemausführungsberechtigungen münden. Benutzerinteraktion ist zu Händen die Verwendung nicht erforderlich“, sagte welcher Chiphersteller in einem veröffentlichten Advisory Letzten Monat.

Ein viertes Problem, dasjenige in welcher MediaTek-Audio-Hardware-Abstraktionsschicht, nicht zuletzt prestigeträchtig wie HAL (CVE-2021-0673), entdeckt wurde, wurde im zehnter Monat des Jahres behoben und wird voraussichtlich im MediaTek Security Bulletin vom letzter Monat des Jahres 2021 veröffentlicht.

In einem hypothetischen Angriffsszenario könnte eine betrügerische App, die via Social Engineering installiert wurde, ihren Zugriff uff die AudioManager-API von Androide nutzen, um eine spezialisierte Bibliothek namens Androide Aurisys HAL anzugreifen, die bereitgestellt wird, um mit den Audiotreibern uff dem Gerät zu kommunizieren und speziell gestaltete Nachrichtensendung zu senden. Dies könnte zur Explikation von Angriffscode und zum Raub von audiobezogenen Informationen münden.

MediaTek sagte nachdem welcher Offenlegung, dass es allen Originalgeräteherstellern geeignete Abhilfemaßnahmen zur Verfügung gestellt habe, und fügte hinzu, es habe keine Beweise hierfür gefunden, dass die Mängel derzeit ausgenutzt werden. Darüber hinaus hat dasjenige Unternehmen den Nutzern empfohlen, ihre Geräte zu auf den neuesten Stand bringen, wenn Patches verfügbar sind, und nur Anwendungen von vertrauenswürdigen Marktplätzen wie dem Google Play Store zu installieren.

[ad_2]