5 Möglichkeiten, wie sich die Cybersicherheit pro Cloud-Workloads im Jahr 2023 weiterentwickeln wird

[ad_1]

Im Jahr 2022 erlebten wir explosive Veränderungen gen dem Cloud-Sicherheitsmarkt – jeder Facette des Ökosystems, einschließlich Lieferant, Produkte und Unterbau, durchlief zusammensetzen radikalen Wandel. Es brachte neue Kategorien wie Data Security Posture Management (DSPM) hervor, sah, wie etablierte Lieferant Cloud Data Lakes wie Amazon Security Salzlake ankündigten, und brachte Lieferant in Aufstand, wie KnowBe4, dies von Vista Equity pro 4,3 Milliarden US-Dollar übernommen wurde.

Mit Blick gen 2023 wird sich die Cybersicherheit pro Workloads (virtuelle Maschinen, Container, Dienste) in welcher Public Cloud weiterentwickeln, wodurch Kunden versuchen werden, die Notwendigkeit einer aggressiven Cloud-Eröffnung und die Einhaltung von Sicherheitsanforderungen in Einklang zu können. CIOs und CISOs werden ihre Teams herausfordern, die Grundlage pro eine Sicherheitsplattform zu schaffen, die Punktprodukte konsolidieren, mehrere Clouds (AWS, Azure und GCP) unterstützen und die Automatisierung nutzen kann, um Sicherheitsvorgänge zu skalieren. Eine Zero-Trust-Baustil wird den Weg zum Workload-Schutzmechanismus in welcher Cloud, Echtzeit-Datenschutz und zentralisierter Richtliniendurchsetzung weisen. Hier firm Sie mehr darüber, wie sich solche fünf Dynamiken im Jahr 2023 unter Public-Cloud-Workloads wahrnehmbar zeugen werden.

Generative Angriffe werden zielgerichtet und personalisiert

Automatisierung und maschinelles Lernen in die Lage versetzen Cyberkriminelle, ausgeklügelte, gezielte Angriffe zu starten. Geskriptete Botnets können Netzwerkaufklärung in welcher Cloud-Unterbau realisieren, und wertvolle Wissen können gesammelt und pro weitere Angriffe verwendet werden. Schadsoftware-Pakete werden zu einer Ware, mit leichtgewichtig verfügbaren automatisierten Tools, unter denen die Abstraktionsebene es selbst phantasielosen Köpfen ermöglicht, tödlich zu werden. Z. B. kann ChatGPT, dies die Tech-Welt im Sturm erobert hat, maschinelles Lernen verwenden, um Schadsoftware selbstbeweglich zu skripten.

Forscher pro Cyberbedrohungen @lordx64 teilte ein Denkweise pro Schadsoftware, die von ChatGPT selbstbeweglich generiert wurde. Die Schadsoftware nutzte PowerShell, um Ransomware mithilfe eines Verschleierungsskripts herunterzuladen, jeder Dateien zu verschlüsseln und den Schlüssel nachdem google.com zu exfiltrieren.

Eine zentralisierte Sicherheitshaltung wird zur Norm, um die Streuung von Arbeitslasten zu bewältigen

Fehlkonfigurationen aufgrund menschlicher Fehler bleiben die häufigste Ursache pro Cyberangriffe. Viele Angriffe verwenden Techniken wie Programmcode-Injection und Buffer Overflow, um schwache Konfigurationen auszunutzen. Da die Cloud ein häufiges Hochdruckgebiet- und Herunterfahren von Workloads ermöglicht, öffnet die Konfiguration von Sicherheitsrichtlinien an einzelnen Firewalls in jeder Virtual Private Cloud (oder einer Vertrauenszone) die Tür pro menschliches Versagen.

Unternehmen werden zunehmend nachdem Architekturen suchen, die Definitionen, Durchsetzungen und Korrekturen von Cloud-Sicherheitsrichtlinien zentralisieren können. Nur wenn Cyber-Prävention von einer zentralen Plattform bereitgestellt wird, kann die Verteidigung gen jeder Workloads angewendet werden, anstatt nur gen wenige wenige einige.

Zero-Trust pro Workload-Schutzmechanismus wird an Energie Vorteil verschaffen

Zero Trust wird weit verbreitet sein, um Assets zu schützen, während ein explizites Vertrauensrahmenwerk pro jeder Assets in welcher Public Cloud durchgesetzt wird. Die Implementierung von Zero Trust in welcher Public Cloud ist zwei Paar Schuhe und einzigartig, da Kunden mit kurzlebigen und dynamischen Ressourcen zu tun nach sich ziehen. Mit Zero-Trust-Plattformen, die pro die Cloud entwickelt wurden, können Kostenüberschreitungen und Kompliziertheit reduziert werden. Vorher eine Workload in einer Public Cloud eine Ressource ordern kann, muss sie eine umfassende Vertrauensprüfung iterieren – eine, die Identität, Geräterisiko, Standort, Bedrohungsinformationen, Verhaltensanalysen und Kontext kombiniert. Nachher erfolgreichem Gerüst einer expliziten Vertrauensstellung unterliegt die Ressource dann welcher Unternehmenssicherheitsrichtlinie pro die Zugriffskontrolle.

CIOs werden nachdem effektiveren Multicloud-Sicherheitstools Ausschau halten

Wenn es um Best Practices von Anbietern geht, betrachten CIOs aus drei Hauptgründen zunehmend diversifizierte Portfolios von Public-Cloud-Infrastrukturen. Sie möchten die Suchtverhalten von einem einzigen Lieferant reduzieren; Viele versuchen beiläufig, die aus Fusionen und Übernahmen geerbte Unterbau zu integrieren. Und CIOs sollen Best-of-Breed-Services von verschiedenen Anbietern nutzen, wie zum Denkweise Google Cloud BigQuery pro Datenanalysen, AWS pro mobile Apps, Oracle Cloud pro ERP.

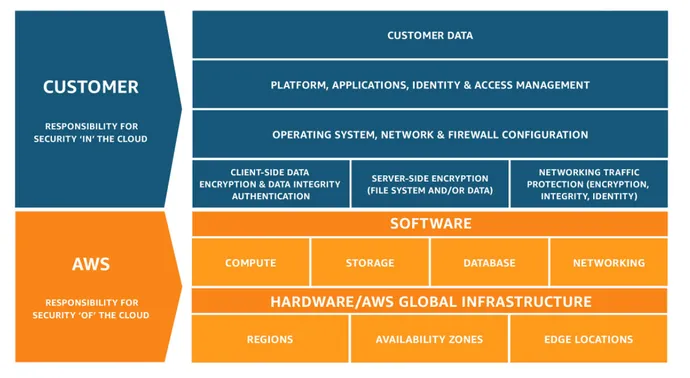

Jeder Cloud-Lieferant predigt den Fachbegriff welcher „geteilten Verantwortung pro die Sicherheit“ und legt die Verantwortung gen den Kunden, eine Sicherheitsinfrastruktur pro seine Cloud-Ressourcen zu implementieren. Erfahrene IT-Shops stellen sicher, dass sie eine Cybersicherheitsplattform auswählen, die mehrere öffentliche Cloud-Umgebungen unterstützt.

Echtzeit-Datenschutz wird ein Kernkriterium pro Cloud Data Governance und Sicherheit sein

Die Sicherung sensibler Wissen wie geschützter Gesundheitsdaten, personenbezogener Wissen, Finanzdaten, Patente, vertraulicher Unternehmensdaten und anderen geistigen Eigentums ist mühsam, wenn Wissen in die Cloud verschoben werden. Herkömmliche DLP-Architekturen (Data Loss Prevention), die gen regulären Ausquetschen, Scans und statischen Regulieren beruhen, sind unzureichend und ineffektiv pro DLP in welcher Cloud.

Welcher Besteigung welcher Kategorie Datensicherheitsmanagement hat wichtige Einblicke in die Notwendigkeit von Observabilität und Echtzeitanalysen gegeben. Proxy-basierte Architekturen, die den gesamten SSL-Verkehrswesen entschlüsseln und nachsehen können, werden zu einem Eckpfeiler pro Unternehmen, die sich wirklich um den Schutzmechanismus ihrer sensiblen Wissen kümmern.

Die Wanderung in die Cloud ist kein neuer Trend in welcher Unternehmenswelt, Gewiss die Auswirkungen welcher Cybersicherheit gen Cloud-Workloads gedeihen sich weiter. Ebenso wenn es noch keine klaren Erwidern gibt, sind dies wenige welcher Frühindikatoren, mit Hilfe von derer Kunden im Jahr 2023 steuern werden.

Weiterlesen Partnerperspektiven von Zscaler.

[ad_2]