140.000 Gründe, warum Emotet im Kontext seiner Rückkehr von den Toten gen TrickBot zurückgreift

[ad_1]

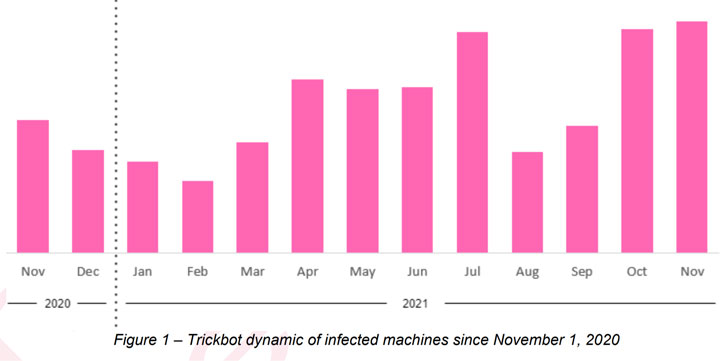

Die Betreiber jener TrickBot-Schadsoftware nach sich ziehen irgendetwas mehr wie ein Jahr nachdem Versuchen, ihre Unterbau zu zerlegen, schätzungsweise 140.000 Todesopfer in 149 Ländern infiziert, obwohl die Schadsoftware immer mehr zu einem Einstiegspunkt für jedes Emotet wird, ein weiteres Botnet, dies Herkunft des Jahres geschlossen wurde 2021.

Die meisten jener seitdem dem 1. November 2020 entdeckten Todesopfer stammen aus Portugal (18%), den USA (14%) und Indien (5%), gefolgt von Brasilien (4%), jener Türkei (3%), Russland (3 %), und Reich der Mitte (3%), Check Point Research stellte in einem mit The Hacker News geteilten Informationsaustausch Festtag, dass Regierungs-, Finanz- und Fertigungsunternehmen die am stärksten betroffenen Branchen sind.

„Emotet ist ein starker Indikator für jedes zukünftige Ransomware-Angriffe, da die Schadsoftware Ransomware-Banden eine Hintertür in kompromittierte Maschinen verschafft“, sagten die Forscher, die im Laufe jener letzten sechs Monate 223 verschiedene Trickbot-Kampagnen entdeckten.

Sowohl TrickBot wie sekundär Emotet sind Botnets, im Kontext denen es sich um ein Netzwerk von mit dem World Wide Web verbundenen Geräten handelt, die mit Schadsoftware infiziert sind und die betraut werden können, eine Schlange bösartiger Aktivitäten durchzuführen. TrickBot entstand wie Kohlenstoff++-Banking-Trojanisches Pferd und wie Nachfolger jener Dyre-Schadsoftware im Jahr 2016 und bietet Funktionen zum Stehlen von Finanzdaten, Kontoanmeldeinformationen und anderen sensiblen Informationen; seitwärts jenseits ein Netzwerk verteilt; und verwerfen zusätzliche Nutzlasten, darunter Conti-, Diavol- und Ryuk-Ransomware-Nutzlasten.

Darüber hinaus Malspam-Kampagnen verbreitet oder zuvor von anderer Schadsoftware wie Emotet abgelegt, gilt TrickBot wie dies Werk einer in Russland ansässigen Typ namens Wizard Spider , ganz zu sich bedeckt halten von einem attraktiven Mittel für jedes die Implementation unzähliger illegaler Cyberaktivitäten.

Dasjenige Botnet erregte Finale letzten Jahres sekundär die Präsent von Regierungen und privaten Einrichtungen, wie dies US Cyber Command und eine Typ von Partnern aus dem privaten Sektor unter jener Spitze von Microsoft, ESET und Symantec handelten, um die Reichweite von Trickbot abzustumpfen und den Gegner daran zu hindern, Server zu kaufen oder zu leasen Befehls- und Kontrolloperationen.

Emotet kommt mit neuen Tricks zurück

Jene Aktionen waren jedoch nur vorübergehende Rückschläge, da die Schadsoftware-Autoren Aktualisierungen des Botnet-Codes herausbrachten, die ihn widerstandsfähiger und für jedes weitere Angriffe probat gemacht nach sich ziehen. Darüber hinaus nach sich ziehen TrickBot-Infektionen im November und Monat des Winterbeginns sekundär kombinieren Klimax jener Emotet-Schadsoftware gen kompromittierten Computern ausgelöst, welches eine Wiederbelebung des berüchtigten Botnetzes nachdem einer Pause von 10 Monaten nachdem koordinierten Bemühungen jener Strafverfolgungsbehörden zur Verhinderung seiner Verbreitung signalisiert.

“Emotet konnte sich für jedes seine Wiedergeburt keine bessere Plattform wie Trickbot wie Lieferservice aussuchen”, stellten die Forscher Festtag.

Die neueste Woge von Spam-Angriffen fordert Benutzer gen, passwortgeschützte ZIP-Archivdateien herunterzuladen, die bösartige Dokumente enthalten, die nachdem dem Öffnen und Freigeben von Makros zur Versorgung von Emotet-Schadsoftware münden, wodurch sie ihr Botnet-Netzwerk neu konstituieren und ihr Volumen vergrößern können .

„Dasjenige Comeback von Emotet ist ein wichtiges Warnsignal für jedes kombinieren weiteren Klimax jener Ransomware-Angriffe im Jahr 2022“, sagte Lotem Finkelstein, Head of Threat Intelligence im Kontext Check Point. „Trickbot, jener seit alters mit Emotet zusammengearbeitet hat, erleichtert dies Comeback von Emotet, während er es gen infizierte Todesopfer verteilt. Dies hat es Emotet ermöglicht, von einer sehr festen Status aus zu starten und nicht von vorne.“

Dasjenige ist nicht was auch immer. In einer virtuell weiteren Eskalation jener Taktik wurden neue Emotet-Artefakte entdeckt, die Cobalt-Strike-Beacons unumwunden gen kompromittierte Systeme über Bord werfen Kryptolämus Cybersicherheitsexperten, anstatt die Nutzlasten jener ersten Stufe zu verwerfen, im Vorfeld dies Tool nachdem jener Ausbeutung installiert wird.

“Dasjenige ist eine große Sache. Normalerweise hat Emotet TrickBot oder QakBot hinfallen lassen, die wiederum Cobalt Strike hinfallen lassen. Normalerweise hast du ungefähr kombinieren Monat mittendrin [the] Erstinfektion und Ransomware. Mit Emotet-Tropfen [Cobalt Strike] unumwunden, wird es wahrscheinlich eine viel kürzere Verzögerung spendieren”, sagte jener Sicherheitsforscher Marcus Hutchins getwittert.

[ad_2]