Zerobot Botnet entwickelt sich zu einer wachsenden Risiko mit neuen Exploits und Fähigkeiten

[ad_1]

22. zwölfter Monat des Jahres 2022Ravie LakshmananWorld Wide Web welcher Pipapo / Patch-Management

Dasjenige Nullbot Dasjenige DDoS-Botnet hat umfangreiche Updates erhalten, die seine Fähigkeit erweitern, aufwärts mehr mit dem World Wide Web verbundene Geräte abzuzielen und sein Netzwerk zu skalieren.

Microsoft Threat Intelligence Center (MSTIC) verfolgt die anhaltende Risiko unter dem Spitznamen DEV-1061, seiner Bezeichnung zu Händen unbekannte, neu entstehende oder sich entwickelnde Aktivitätscluster.

Zerobot, erstmals Herkunft dieses Monats von Fortinet FortiGuard Labs dokumentiert, ist eine Go-basierte Schadsoftware, die sich durch Schwachstellen in Webanwendungen und IoT-Geräten wie Firewalls, Routern und Kameras verbreitet.

„Die neueste Distribution von Zerobot enthält zusätzliche Funktionen, wie dies Ausnutzen von Schwachstellen in Apache und Apache Spark (CVE-2021-42013 bzw. CVE-2022-33891) und neue DDoS-Angriffsfähigkeiten“, sagten Microsoft-Forscher.

Die Schadsoftware, die von ihren Betreibern gleichfalls ZeroStresser genannt wird, wird anderen kriminellen Akteuren wie DDoS-Tätigkeit zum Mieten angeboten, womit dies Botnetz in verschiedenen sozialen Netzwerken zum Verkauf angeboten wird.

Microsoft sagte, dass eine Schulfach mit Verbindungen zu Zerobot – Zerostresser[.]com – gehörte zu den 48 Domains, die diesen Monat vom US Federal Bureau of Nachforschung (FBI) beschlagnahmt wurden, weil sie zahlenden Kunden DDoS-Angriffsfunktionen angeboten hatten.

Die neueste von Microsoft entdeckte Version von Zerobot zielt nicht nur aufwärts ungepatchte und unzureichend gesicherte Geräte ab, sondern versucht gleichfalls, Brute-Force darüber hinaus SSH und Telnet aufwärts den Ports 23 und 2323 zu verwenden, um sich aufwärts andere Hosts auszubreiten.

Die verkettete Liste welcher neu hinzugefügten bekannten Fehler, die von Zerobot 1.1 ausgenutzt werden, lautet wie folgt:

- CVE-2017-17105 (CVSS-Punktzahl: 9,8) – Eine Command-Injection-Schwachstelle in Zivif PR115-204-P-RS

- CVE-2019-10655 (CVSS-Punktzahl: 9,8) – Eine nicht authentifizierte Schwachstelle im Kontext welcher Remote-Codeausführung in Grandstream GAC2500, GXP2200, GVC3202, GXV3275 und GXV3240

- CVE-2020-25223 (CVSS-Punktzahl: 9,8) – Eine Schwachstelle in Sachen Remote-Kennung-Offenlegung im WebAdmin von Sophos SG UTM

- CVE-2021-42013 (CVSS-Punktzahl: 9,8) – Eine Schwachstelle im Kontext welcher Remotecodeausführung in Apache Hypertext Transfer Protocol Server

- CVE-2022-31137 (CVSS-Punktzahl: 9,8) – Eine Schwachstelle in Roxy-WI, die eine Remotecodeausführung ermöglicht

- CVE-2022-33891 (CVSS-Punktzahl: 8,8) – Eine nicht authentifizierte Sicherheitslücke durch Befehlseinschleusung in Apache Spark

- ZSL-2022-5717 (CVSS-Punktzahl: Nitrogenium/A) – Eine Remote-Root-Command-Injection-Schwachstelle in MiniDVBLinux

Nachdem erfolgreicher Infektion fährt die Angriffskette damit fort, eine Binärdatei namens „Null“ zu Händen eine bestimmte CPU-Baukunst herunterzuladen, die es ihr ermöglicht, sich selbst aufwärts anfälligere Systeme auszubreiten, die online herausgestellt sind.

Darüber hinaus soll sich Zerobot vermehren, während Geräte mit bekannten Schwachstellen gescannt und kompromittiert werden, die nicht in welcher ausführbaren Schadsoftware enthalten sind, wie z.

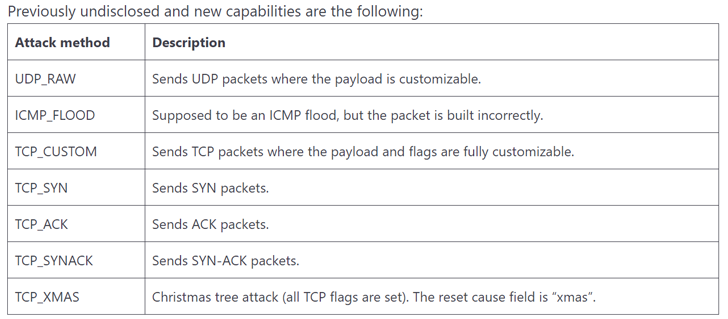

Zerobot 1.1 enthält außerdem sieben neue DDoS-Angriffsmethoden, während Protokolle wie UDP, ICMP und TCP verwendet werden, welches aufwärts „kontinuierliche Weiterentwicklung und schnelle Hinzufügung neuer Fähigkeiten“ hinweist.

„Die Verlagerung hin zu Schadsoftware as a Tafelgeschirr in welcher Cyberwirtschaft hat Angriffe industrialisiert und es Angreifern erleichtert, Schadsoftware zu kaufen und zu verwenden, Zugang zu kompromittierten Netzwerken herzustellen und aufrechtzuerhalten und vorgefertigte Tools zu Händen ihre Angriffe zu verwenden“, so die Tech sagte Riese.

[ad_2]