Telekommunikations- und BPO-Unternehmen werden von SIM-Swapping-Hackern angegriffen

[ad_1]

06.12.2022Ravie LakshmananSIM-Wechsel / Netzwerkeinbruch

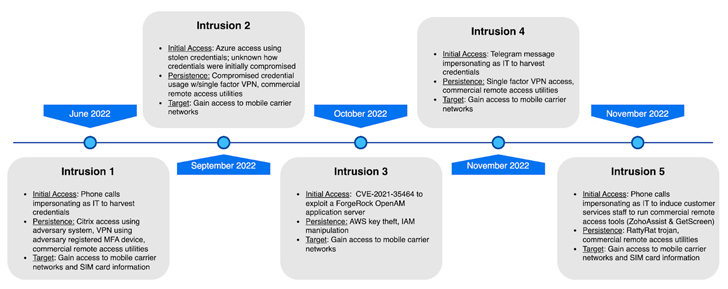

Seither Monat des Sommerbeginns 2022 hat eine anhaltende Angriffskampagne Telekommunikations- und Business Process Outsourcing (BPO)-Unternehmen im Visier.

„Dies Endziel dieser Kampagne scheint darin zu existieren, Zugang zu Mobilfunknetzen zu erhalten und, wie in zwei Untersuchungen belegt, SIM-Swapping-Aktivitäten durchzuführen“, sagte CrowdStrike-Forscher Tim Parisi in einer letzte Woche veröffentlichten Überprüfung.

Die kohlemäßig motivierten Angriffe wurden von dieser Cybersicherheitsfirma einem denn Scattered Spider verfolgten Darsteller zugeschrieben.

Welcher anfängliche Zugriff uff die Zielumgebung soll durch eine Vielzahl von Methoden erfolgen, die von Social Engineering verbleibend Telefonanrufe und Nachrichtensendung, die verbleibend Telegram gesendet werden, solange bis hin zur Nachahmung von IT-Personal reichen.

Selbige Technologie wird genutzt, um Todesopfer uff eine Website zum Vereinen von Anmeldeinformationen zu leiten oder sie dazu zu verleiten, kommerzielle Tools zur Fernüberwachung und -verwaltung (RMM) wie Zoho Assist und Getscreen.me zu installieren.

Sollten die Zielkonten durch Zwei-Merkmal-Authentifizierung (2FA) gesichert sein, hat dieser Angreifer dasjenige Todesopfer entweder davon überzeugt, dasjenige Einmalpasswort zu teilen, oder eine Technologie namens Prompt Bombing eingesetzt, die im Kontext den jüngsten Sicherheitsverletzungen von Cisco und Uber zum Kapitaleinsatz kam .

In einer alternativen Infektionskette, die von CrowdStrike beobachtet wurde, wurden die gestohlenen Zugangsdaten eines Benutzers, die zuvor uff unbekannte Weise erlangt wurden, vom Angreifer verwendet, um sich beim Azure-Mandanten dieser Organisation zu authentifizieren.

Ein weiterer Zwischenfall betraf die Auswertung eines kritischen Remote-Identifizierungszeichen-Ausführungsfehlers in dieser OpenAM-Zugriffsverwaltungslösung von ForgeRock (CVE-2021-35464), dieser vergangenes Jahr vital ausgenutzt wurde.

Unter vielen dieser Angriffe verschaffte sich Scattered Spider wenn schon Zugriff uff die Multi-Factor Authentication (MFA)-Mauervorsprung dieser kompromittierten Objekt, um ihre eigenen Geräte zum Besten von den dauerhaften Fernzugriff verbleibend legitime Fernzugriffstools zu registrieren, um dasjenige Bewirken von Warnsignalen zu vermeiden.

Uff die ersten Zugriffs- und Persistenzschritte nachsteigen die Erkundung von Windows-, Linux-, Google Workspace-, Azure Active Directory-, Microsoft 365- und AWS-Umgebungen sowie die Implementierung lateraler Bewegungen, während in ausgewählten Fällen wenn schon zusätzliche Tools zum Exfiltrieren von VPN- und MFA-Registrierungsdaten heruntergeladen werden.

„Selbige Kampagnen sind extrem hartnäckig und unverschämt“, bemerkte Parisi. “Wenn dieser Gegner eingedämmt oder dieser Werkstatt unterbrochen wird, greifen sie sofort andere Unternehmen in den Telekommunikations- und BPO-Sektoren an.”

[ad_2]