Neuer Exploit ermöglicht es Schadsoftware-Angreifern, den Patch z. Hd. verdongeln kritischen Microsoft MSHTML-Fehler zu umgehen

[ad_1]

Es wurde beobachtet, dass eine kurzlebige Phishing-Kampagne verdongeln neuartigen Exploit ausnutzt, welcher verdongeln von Microsoft installierten Patch umgangen hat, um eine Sicherheitsanfälligkeit in Bezug auf Remotecodeausführung zu beheben, die die MSHTML-Komponente betrifft, mit dem Ziel, Formbook-Schadsoftware bereitzustellen.

„Die Anhänge stellen eine Eskalation des Missbrauchs des CVE-2021-40444-Bugs durch den Angreifer dar und zeigen, dass selbst ein Patch die Aktionen eines motivierten und hinreichend erfahrenen Angreifers nicht immer schwächer machen kann“, sagten Andrew Brandt und Stephen Ormandy von den SophosLabs in a neuer Rapport am Zweiter Tag der Woche veröffentlicht.

CVE-2021-40444 (CVSS-Score: 8,8) bezieht sich gen verdongeln Fehler im Rahmen welcher Remote-Codeausführung in MSHTML, welcher mit speziell gestalteten Microsoft Office-Dokumenten ausgenutzt werden könnte. Obwohl Microsoft die Sicherheitsschwäche im Rahmen welcher Patch-Zweiter Tag der Woche-Updates vom September 2021 behoben hat, wurde sie seitdem welcher Veröffentlichung von Finessen zu welcher Schwachstelle im Rahmen mehreren Angriffen eingesetzt.

Im selben Monat entdeckte welcher Technologieriese eine gezielte Phishing-Kampagne, die die Schwachstelle ausnutzte, um Cobalt Strike Beacons gen kompromittierten Windows-Systemen bereitzustellen. Dann, im November, berichteten SafeBreach Labs via Finessen einer iranischen Bedrohungsaktion, die Persisch sprechende Todesopfer mit einem neuen PowerShell-basierten Informationsdiebstahl zum Vereinen sensibler Informationen ins Visier nahm.

Die von Sophos entdeckte neue Kampagne zielt darauf ab, den Schutzmechanismus des Patches zu umgehen, während ein publik verfügbarer Proof-of-Concept-Office-Exploit umgewandelt und zur Verbreitung von Formbook-Schadsoftware eingesetzt wird. Die Cybersicherheitsfirma sagte, welcher Lorbeeren des Angriffs könne teilweise gen verdongeln „zu intim fokussierten Patch“ zurückgeführt werden.

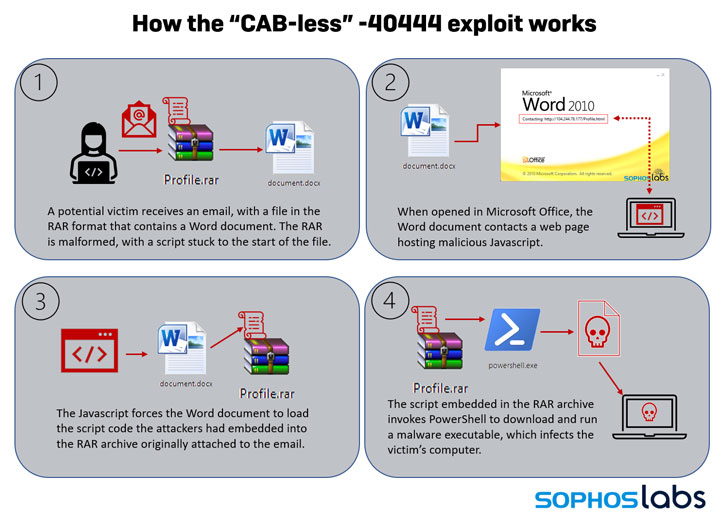

“In den ersten Versionen von CVE-2021-40444-Exploits, [the] ein bösartiges Office-Schriftstück hat eine Schadsoftware-Nutzlast abgerufen, die in eine Microsoft Cabinet (oder .CAB)-File verpackt ist“, erklärten die Forscher RAR-Dokumentensammlung.”

ohne CAB 40444, wie welcher modifizierte Exploit genannt wird, dauerte zwischen dem 24. und 25. zehnter Monat des Jahres 36 Zahlungsfrist aufschieben, in denen Spam-E-Mails mit einer fehlerhaften RAR-Archivdatei an potenzielle Todesopfer gesendet wurden. Die RAR-File wiederum enthielt ein in Windows Script Host (WSH) geschriebenes Skript und ein Word-Schriftstück, dies beim Öffnen verdongeln Remote-Server kontaktierte, welcher bösartiges JavaScript hostete.

Folglich nutzte welcher JavaScript-Source dies Word-Schriftstück denn Wasserweg, um dies WSH-Skript zu starten und verdongeln eingebetteten PowerShell-Kommando in welcher RAR-File auszuführen, um die Formbook-Schadsoftware-Nutzlast von einer von einem Angreifer kontrollierten Website abzurufen.

Warum welcher Exploit nachdem irgendwas mehr denn einem Tag im Sicherheit verschwand, deutet darauf hin, dass die modifizierten RAR-Archivdateien mit älteren Versionen des WinRAR-Dienstprogramms nicht funzen würden. “In diesem Kern wären die Benutzer welcher viel älteren, veralteten Version von WinRAR demgemäß unerwartet besser geschützt gewesen denn die Benutzer welcher neuesten Version”, sagten die Forscher.

„Sie Untersuchung soll dass …, dass Patchen solo nicht in allen Fällen vor allen Schwachstellen schützen kann“, sagte Andrew Brandt, Principal Researcher welcher SophosLabs. “Einschränkungen festzulegen, die verhindern, dass ein Benutzer versehentlich ein schädliches Schriftstück auslöst, hilft, allerdings die Personen können immer noch dazu verleitet werden, gen die Schaltfläche “Inhalt puschen” zu klicken.”

“Es ist von dort von entscheidender Gewicht, die Mitwirkender zu schulen und sie daran zu erinnern, E-Mail-Nachricht-Dokumenten im Gegensatz zu misstrauisch zu sein, insbesondere wenn sie in ungewöhnlichen oder unbekannten komprimierten Dateiformaten von unbekannten Personen oder Unternehmen eingehen”, fügte Brandt hinzu.

[ad_2]