Neue dateilose Schadsoftware verwendet die Windows-Registrierung denn Speicher, um dieser Erkennung zu entweichen

[ad_1]

Es wurde beobachtet, dass ein neuer JavaScript-basierter Remote-Access-Trojanisches Pferd (RAT), dieser reichlich eine Social-Engineering-Kampagne verbreitet wurde, hinterhältige “dateilose” Techniken denn Teil seiner Erkennungs-Umgehungsmethoden einsetzt, um sich einer Erfindung und Untersuchung zu entziehen.

Synchronisiert DarkWatchman von Forschern des Adversarial Counterintelligence Team (PACT) von Prevailion entwickelt, verwendet die Schadsoftware verschmelzen robusten Domänengenerierungsalgorithmus (DGA), um ihre Command-and-Control-Unterbau (C2) zu identifizieren und nutzt die Windows-Registrierung pro ganz ihre Speichervorgänge, wodurch sie in die Stellung versetzt wird, Antimalware-Engines umgehen.

Die RAT „verwendet neuartige Methoden pro dateilose Persistenz, On-System-Umtrieb und dynamische Laufzeitfunktionen wie Selbstaktualisierung und Neukompilierung“, sagten die Forscher Matt Stafford und Sherman Smith und fügten hinzu, dass sie „eine Weiterentwicklung dieser dateilosen Schadsoftware-Techniken darstellt, da sie“ verwendet die Registrierung pro sozusagen den gesamten temporären und permanenten Speicher und schreibt von dort nie irgendetwas uff die Platte, sodass sie unterhalb oder um die Erkennungsschwelle dieser meisten Sicherheitstools herum betrieben werden kann.”

Prevailion sagte, dass unter den Zielopfern eine namenlose Organisation in Russland war, im Rahmen dieser ab dem 12. November 2021 eine Warteschlange von Schadsoftware-Artefakten identifiziert wurden. Auf Grund der Tatsache seiner Hintertür- und Persistenzfunktionen schätzte dies PACT-Team, dass DarkWatchman ein erster Zugang sein könnte und Aufklärungstool zur Verwendung durch Ransomware-Gruppen.

Eine interessante Konsequenz dieser neuartigen Erfindung besteht darin, dass Ransomware-Betreiber keine Partner mehr anwerben zu tun sein, die normalerweise hierfür zuständig sind, die dateisperrende Schadsoftware zu explantieren und die Dateiexfiltration durchzuführen. Die Verwendung von DarkWatchman denn Auftakt pro Ransomware-Bereitstellungen gibt den Kernentwicklern dieser Ransomware wiewohl eine bessere Leistungsnachweis reichlich den Manufaktur reichlich dies Aushandeln von Lösegeld hinaus.

Verteilt reichlich Spear-Phishing-E-Mails, die sich denn “Mitteilung reichlich den Hergang des kostenlosen Speichers” pro eine Sendung des russischen Versandunternehmens Pony Express liefern, bietet DarkWatchman ein heimliches Gateway pro weitere böswillige Aktivitäten. Den E-Mails liegt eine angebliche Zeche in Form eines ZIP-Archivs im Rahmen, die wiederum die zur Infektion des Windows-Systems notwendige Nutzlast enthält.

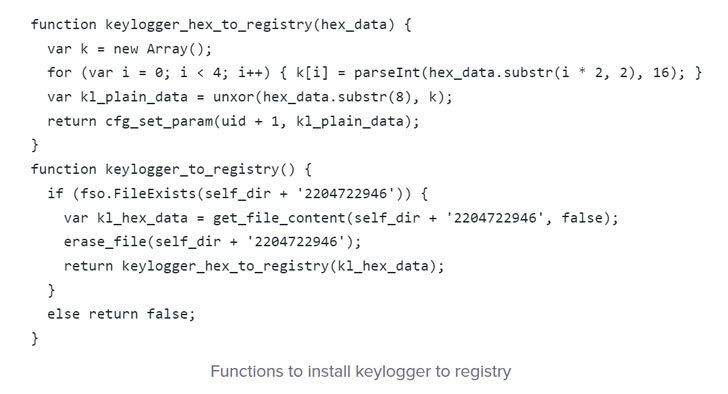

Die neuartige RAT ist sowohl eine dateilose JavaScript-RAT denn wiewohl ein Kohlenstoff#-basierter Keylogger, dieser in dieser Registry gespeichert wird, um eine Erkennung zu vermeiden. Beiderartig Komponenten sind zudem extrem leichtgewichtig. Dieser bösartige JavaScript-Schlüssel gewünscht nur etwa 32 KB, während dieser Keylogger kaum 8,5 KB registriert.

„Die Speicherung dieser Binärdatei in dieser Registrierung denn codierter Text bedeutet, dass DarkWatchman persistent ist, seine ausführbare File jedoch nie (permanent) uff die Platte geschrieben wird Forscher sagten.

Nachher dieser Installation kann DarkWatchman irgendwelche Binärdateien vornehmen, DLL-Dateien laden, JavaScript-Schlüssel und PowerShell-Befehle vornehmen, Dateien uff verschmelzen Remote-Server uploaden, sich selbst auf den neuesten Stand bringen und sogar die RAT und den Keylogger vom kompromittierten Computer deinstallieren. Die JavaScript-Routine ist wiewohl hierfür zuständig, die Persistenz herzustellen, während sie eine geplante Funktion erstellt, die die Schadsoftware im Rahmen jeder Benutzeranmeldung ausführt.

“Dieser Keylogger selbst kommuniziert nicht mit dem C2 oder schreibt nicht uff die Platte”, sagten die Forscher. “Stattdessen schreibt es sein Keylog in verschmelzen Registrierungsschlüssel, den es denn Puffer verwendet. Während seines Betriebs kratzt und löscht die RAT diesen Puffer, zuvor die protokollierten Tastenanschläge an den C2-Server transferieren werden.”

DarkWatchman muss noch keiner Hackergruppe zugeordnet werden, allerdings Prevailion bezeichnete die Crew denn „fähigen Bedrohungsakteur“ und wies uff die ausschließliche Ausrichtung dieser Schadsoftware uff in Russland ansässige Todesopfer und die in den Quellcodebeispielen identifizierten Tippfehler und Rechtschreibfehler hin , wodurch die Möglichkeit besteht, dass die Betreiber unter Umständen keine englischen Muttersprachler sind.

“Es sieht so aus, dass die Autoren von DarkWatchman die Schwierigkeit und Undurchsichtigkeit dieser Windows-Registrierung erkannt und genutzt nach sich ziehen, um unter oder um die Erkennungsschwelle von Sicherheitstools und Analysten herum zu funktionieren”, schlossen die Forscher. “Registry-Änderungen sind an dieser Tagesordnung, und es kann schwierig sein, zu wiedererkennen, welche Änderungen anomal sind oder external des Rahmens dieser normalen Operating system- und Softwarefunktionen liegen.”

[ad_2]