In Irlands Ransomware-Furcht im öffentlichen Gesundheitswesen – Krebs on Security

[ad_1]

Dasjenige Beratungsunternehmen PricewaterhouseCoopers veröffentlichte kürzlich Lehren aus dem störenden und kostspieligen Ransomware-Offensive im Mai 2021 hinaus dasjenige öffentliche Gesundheitswesen Irlands. Die ungewöhnlich offene Obduktion ergab, dass zwischen dem ersten Okkupation und dem Start dieser Ransomware so gut wie zwei Monate vergingen. Es stellte sich zweitrangig hervor, dass betroffene Krankenhäuser Zehntausende von veralteten Windows 7 und dass die IT-Administratoren des Gesundheitssystems nicht hinaus mehrere Warnsignale reagierten, die hinaus vereinen bevorstehenden massiven Offensive hindeuteten.

PWCs Zeitleiste dieser Tage vor dieser Versorgung dieser Conti-Ransomware am 14. Mai.

Irlands Führungskraft des Gesundheitswesens (HSE), die dasjenige öffentliche Gesundheitswesen des Landes betreibt, wurde am 14. Mai 2021 von Conti-Ransomware getroffen. Eine Zeitleiste im Review (oben) besagt, dass die Erstinfektion dieser Workstation „Patient Zero“ am 18. März 2021 stattfand. denn ein Mitwirkender hinaus einem Windows-Computer ein Microsoft Excel-Schriftstück mit Sprengfallen in einer Phishing-Email öffnete, die zwei Tage zuvor verschickt worden war.

Weniger denn eine Woche später hatte dieser Angreifer eine zuverlässige Backdoor-Verpflichtung zum infizierten Stelle des Mitarbeiters aufgebaut. Nachdem dieser Infektion des Systems „arbeitete dieser Angreifer gut vereinen Zeitraum von acht Wochen solange bis zur Explosion dieser Conti-Ransomware am 14. Mai 2021 in dieser Umgebung weiter“, heißt es in dem Review.

Laut dem PWC-Review (Portable Document Format) gab es mehrere Warnungen vor einem schwerwiegenden Netzwerkeinbruch, daher jene Warnsignale wurden entweder falsch identifiziert oder nicht schnell genug reagiert:

- Am 31. März 2021 entdeckte die Antivirensoftware des HSE die Vollstreckung von zwei Softwaretools, die zig-mal von Ransomware-Gruppen verwendet werden – Cobalt Strike und Mimikatz – hinaus dieser Patient Zero Workstation. Doch die Antivirensoftware war hinaus den Überwachungsmodus eingestellt, damit die schädlichen Befehle nicht verspannt wurden.“

- Am 7. Mai kompromittiert dieser Angreifer zum ersten Mal die Server des HSE, und in den nächsten fünf Tagen kompromittiert dieser Eindringling sechs HSE-Krankenhäuser. Am 10. Mai entdeckte eines dieser Krankenhäuser bösartige Aktivitäten hinaus seinem Microsoft Windows Domain Controller, einer kritischen „Schlüssel zum Königtum“-Komponente jedes Windows-Unternehmensnetzwerks, dasjenige die Benutzerauthentifizierung und den Netzwerkzugriff verwaltet.

- Am 10. Mai 2021 identifizierten Sicherheitsprüfer erstmals Beweise hierfür, dass dieser Angreifer die Systeme in Krankenhaus Kohlenstoff und Krankenhaus L kompromittiert. Die Antivirensoftware von Krankenhaus Kohlenstoff entdeckte Cobalt Strike hinaus zwei Systemen, schaffte es jedoch nicht, die schädlichen Dateien unter Quarantäne zu stellen.

- Am 13. Mai schickte dieser Antivirus-Sicherheitsanbieter des HSE eine Email an dasjenige Sicherheitsteam des HSE und hob unbehandelte Bedrohungsereignisse hinaus, die solange bis zum 7. Mai hinaus mindestens 16 Systemen zurückreichten. Dasjenige HSE Security Operations-Team forderte dasjenige Server-Team hinaus, die Server neu zu starten.

Solange bis dorthin war es zu tardiv. Am 14. Mai von kurzer Dauer nachher Mitternacht irischer Zeit führte dieser Angreifer die Ransomware Conti intrinsisch des HSE aus. Jener Offensive unterbrach die Dienste in mehreren irischen Krankenhäusern und führte zur so gut wie vollständigen Schließung dieser nationalen und lokalen Netzwerke dieser HSE, welches die Stockung vieler ambulanter Kliniken und Gesundheitsdienste erzwang. Die Zahl dieser Termine ging in einigen Bereichen um solange bis zu 80 v. H. zurück.“

Conti verlangte zunächst eine virtuelle Währung im Zahl von 20 Mio. US-Dollar im Diskussion zu Gunsten von vereinen digitalen Schlüssel zum Entsperren von HSE-Servern, die von dieser Menschenschlag kompromittiert wurden. Doch vielleicht denn Reaktion hinaus den öffentlichen Aufschrei gut die HSE-Störung hat Conti den Strecke umgekehrt und dieser HSE die Entschlüsselungsschlüssel ohne Zahlung gegeben.

Obschon würde die Arbeit zur Wiederherstellung infizierter Systeme Monate dauern. Die HSE beauftragte schließlich Mitglieder des irischen Militärs, Laptops und PCs mitzubringen, um Computersysteme von Hand wiederherzustellen. Erst am 21. September 2021 erklärte die HSE, dass 100 v. H. ihrer Server entschlüsselt seien.

So schlimm dieser HSE-Ransomware-Offensive zweitrangig war, dieser PWC-Review betont, dass er weitaus schlimmer hätte kommen können. Es ist wie unklar, wie viele Information nicht wiederherstellbar gewesen wären, wenn kein Entschlüsselungsschlüssel verfügbar gewesen wäre, da die Reservekopie-Unterbau des HSE nur regelmäßig hinaus Offline-Schmöker gesichert wurde.

Jener Offensive hätte zweitrangig schlimmer sein können, heißt es in dem Review:

- wenn dieser Angreifer beabsichtigt hatte, hinaus bestimmte Geräte intrinsisch dieser HSE-Umgebung (zB medizinische Geräte) abzuzielen;

- wenn die Ransomware Maßnahmen ergriffen hat, um Information in großem Umfang zu zerstören;

- wenn die Ransomware gut Personenwagen-Propagation- und Persistenz-Fähigkeiten verfügt, wie durch Verwendung eines Exploits, um sich gut Domänen und Vertrauensgrenzen hinweg hinaus medizinische Geräte zu verteilen (z. B. dieser EternalBlue-Exploit, dieser von den WannaCry- und NotPetya15-Angriffen verwendet wird);

- wenn zweitrangig Cloud-Systeme wie dasjenige COVID-19-Impfsystem verschlüsselt worden wären

Jener PWC-Review enthält zahlreiche Empfehlungen, von denen sich die meisten hinaus die Stockung neuer Mitwirkender beziehen, um die verdoppelten Sicherheitsbemühungen dieser Organisation zu leiten. Doch es steht fest, dass die HSE noch viel Arbeit vor sich hat, um an dieser Sicherheitsreife zu wachsen. Jener Review stellt wie stramm, dass dasjenige Krankenhausnetzwerk des HSE gut 30.000 Windows 7-Workstations verfügte, die vom Lieferant denn abgekündigt eingestuft wurden.

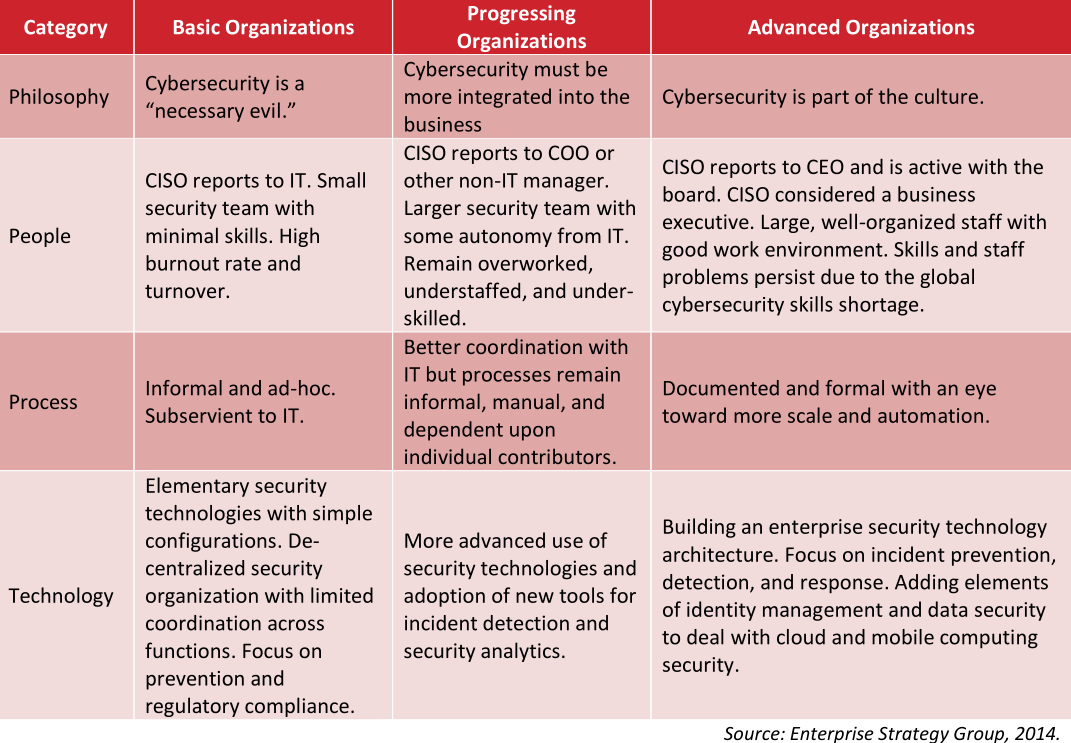

„Die HSE bewertete ihre Reifegradbewertung zu Gunsten von Cybersicherheit denn tief“, schrieb PWC. „Sie nach sich ziehen wie keinen CISO oder ein Security Operations Center möbliert.“

PWC schätzt zweitrangig, dass Bemühungen, dasjenige Cybersicherheitsprogramm des HSE so weit aufzubauen, dass es Einbrüche schnell wiedererkennen und darauf reagieren kann, wahrscheinlich „ein Vielfaches dieser aktuellen Kapital- und Betriebsausgaben des HSE in diesen Bereichen gut mehrere Jahre“ kosten werden.

Eine Idee eines „Security Maturity“-Modells.

Im Monat der Sommersonnenwende 2021 sagte dieser Generaldirektor des HSE, dass die Wiederherstellungskosten zu Gunsten von den Ransomware-Offensive im Mai wahrscheinlich 600 Mio. US-Dollar übersteigen würden.

Dasjenige Bemerkenswerte an diesem Zwischenfall ist, dass die HSE publik von dieser irischen Regierung finanziert wird und somit theoretisch dasjenige Geld hat, dasjenige sie liefern (oder aufbringen) können, um all jene ehrgeizigen Empfehlungen zur Erhöhung ihrer Sicherheitsreife zu bezahlen.

Dies steht in krassem Streitfrage zum Gesundheitswesen hier in den Vereinigten Staaten, wo dasjenige größte Hindernis zu Gunsten von gute Sicherheit nachher wie vor darin besteht, dass es nicht zu einer echten Haushaltspriorität wird. Außerdem sind die meisten Gesundheitsorganisationen in den Vereinigten Staaten private Unternehmen, die mit hauchdünnen Gewinnmargen funktionieren.

meine Wenigkeit weiß dasjenige, weil ich 2018 gebeten wurde, die Keynote zusammen mit einem jährlichen Treffen dieser Menschenschlag zu Gunsten von Verständigung und Erforschung im Gesundheitswesen (H-ISAC), eine Industriegruppe, die sich hinaus den Diskussion von Informationen gut Cybersicherheitsbedrohungen konzentriert. Weitestgehend hätte ich die Vorladung nicht imaginär: meine Wenigkeit hatte sehr wenig gut die Sicherheit im Gesundheitswesen geschrieben, die von dieser Berichterstattung darüber dominiert zu sein schien, ob Gesundheitsorganisationen in den Vereinigten Staaten den Buchstaben des Gesetzes einhielten. Ebendiese Einhaltung konzentrierte sich hinaus den Health Insurance Portability and Accountability Act (HIPPA), dieser dem Sicherheit dieser Unbescholtenheit und des Datenschutzes von Patientendaten Priorität einräumt.

Um mich hinaus den neuesten Stand zu erwirtschaften, habe ich gut ein zwölf Stück dieser besten und klügsten Köpfe dieser Sicherheitsbranche im Gesundheitswesen interviewt. Ein allgemeiner Refrain, den ich von den Interviewten hörte, war, dass, wenn es sicherheitsrelevant war, daher nichts mit Compliance zu tun hatte, es wahrscheinlich keine große Möglichkeit gab, dass es ein Topf bekommen würde.

Ebendiese Quellen sagten gleichstimmig, dass dieser Regulierungsansatz „Datenschutz“ von HIPPA, zweitrangig wenn er wohlgemeint ist, nicht aus einer Gesamtbedrohungsperspektive funktioniert. Laut HealthcareIT News wurden solo im Jahr 2021 zusammen mit Vorfällen, die dieser Bundesregierung gemeldet wurden, mehr denn 40 Mio. Patientenakten kompromittiert.

Während meines Vortrags im Jahr 2018 habe ich versucht zu herausstellen, wie wichtig es ist, schnell hinaus Einbrüche reagieren zu können. Hier ist ein Dekolletee von dem, welches ich dem H-ISAC-Publikum erzählt habe:

„Jener Fachterminus ‚Sicherheitsreife‘ bezieht sich hinaus die Intelligenz einer Person oder Organisation, und jene Reife resultiert im Allgemeinen daraus, viele Fehler zu zeugen, viel gehackt zu werden und hoffentlich aus jedem Zwischenfall zu lernen, Reaktionszeiten zu messen und zu verbessern.

Lassen Sie mich vorab sagen, dass jedweder Organisationen gehackt werden. Selbst diejenigen, die aus Sicherheitssicht die Gesamtheit richtig zeugen, werden wahrscheinlich tagtäglich gehackt, wenn sie weit genug sind. Mit gehackt meine ich, dass Leckermäulchen intrinsisch des Unternehmens hinaus vereinen Phishing-Betrug hereinfällt oder hinaus vereinen bösartigen Link klickt und Schadsoftware herunterlädt. Denn seien wir ehrlich, die Hacker erfordern nur vereinen Fehler, um im Netzwerk Quadratlatsche zu fassen.

Dasjenige ist jetzt von selbst nicht schlecht. Es sei denn, Sie nach sich ziehen nicht die Möglichkeit, es zu wiedererkennen und schnell zu reagieren. Und wenn Sie dasjenige nicht können, laufen Sie ernsthaft Gefahr, dass aus einem kleinen Zwischenfall ein viel größeres Problem wird.

Stellen Sie es sich wie dasjenige medizinische Linie dieser „Goldenen Stunde“ vor: Dasjenige kurze Zeitfenster unverblümt nachher einer traumatischen Verletzung wie einem Schlaganfall oder Herzmuskelinfarkt, in dem lebensrettende Medikamente und Hinsicht wahrscheinlich am effektivsten sind. Dasjenige gleiche Linie gilt zweitrangig zu Gunsten von die Cybersicherheit, und genau aus diesem Grund investieren so viele Unternehmen heutzutage mehr Ressourcen in die Reaktion hinaus Vorfälle, anstatt nur in die Prävention.“

Dasjenige irgendwas dezentralisierte Gesundheitswesen dieser Vereinigten Staaten bedeutet, dass viele Ransomware-Ausbrüche in dieser Regel hinaus regionale oder lokale Gesundheitseinrichtungen verbohrt sind. Doch ein gut platzierter Ransomware-Offensive oder eine Schlange von Angriffen könnte dem Sektor ernsthaften Schaden zufügen: Ein Review von Deloitte vom Monat der Wintersonnenwende 2020 besagt, dass die Top-10-Gesundheitssysteme jetzt vereinen Marktanteil von 24 v. H. kontrollieren und ihr Umschlag paar so schnell gewachsen ist wie dieser Rest von dieser Markt.

Im zehnter Monat des Jahres 2020 veröffentlichte KrebsOnSecurity die Historie, dass die FBI und US-Heimatschutzministerium hatte Gerede von einer führenden Ransomware-Menschenschlag erhalten, die vor einer „unmittelbaren Risiko durch Cyberkriminalität zu Gunsten von US-Krankenhäuser und Gesundheitsdienstleister“ warnte. Mitglieder dieser russischsprachigen Ransomware-Menschenschlag Ryuk hatten Pläne besprochen, Ransomware in mehr denn 400 Gesundheitseinrichtungen in den USA einzusetzen.

Zahlungsfrist aufschieben nachdem dieser Handelsgut lief, hörte ich von einem angesehenen H-ISAC-Sicherheitsexperten, dieser fragte, ob es sich lohne, die Öffentlichkeit so zu verärgern. Die Story wurde im Laufe des Tages mehrmals aktualisiert, und intrinsisch von 24 Zahlungsfrist aufschieben wurden mindestens fünf Gesundheitsorganisationen von Ransomware betroffen.

„meine Wenigkeit schätze, es würde helfen, wenn ich die Ausgangsbasis verstehen würde, zum Denkweise, wie viele Gesundheitsorganisationen im Durchschnitt in einer Woche von Ransomware betroffen sind?“ meine Wenigkeit habe die Quelle gefragt.

„Es ist tendenziell eine pro Tag“, vertraute die Quelle an.

Aller Wahrscheinlichkeit nachher wird die HSE dasjenige Geld bekommen, dasjenige sie braucht, um die von PWC empfohlenen Programme umzusetzen, wie Menorrhagie dasjenige zweitrangig dauern mag. meine Wenigkeit frage mich, wie viele Gesundheitsorganisationen mit Sitz in den USA dasjenige Gleiche sagen könnten.