Hacker verwenden zunehmend RTF-Template-Injection-Technologie nebst Phishing-Angriffen

[ad_1]

Es wurde beobachtet, dass drei verschiedene staatlich geförderte Bedrohungsakteure mit Ausrichtung aufwärts VR China, Indien und Russland eine neue Methode namens RTF (nachrangig veröffentlicht denn Rich Text Format) Template Injection denn Teil ihrer Phishing-Kampagnen anwenden, um Schadsoftware an Zielsysteme zu liefern.

„RTF-Template-Injection ist eine neuartige Technologie, die sich ideal für jedes bösartige Phishing-Anhänge eignet, da sie mühelos ist und es Angreifern ermöglicht, bösartige Inhalte von einer Remote-URL mithilfe einer RTF-File abzurufen“, sagten Proofpoint-Forscher in einem neuen Review, dieser The Hacker News veröffentlicht wurde.

Dasjenige Herzstück des Angriffs ist eine RTF-File mit Köderinhalten, die manipuliert werden können, um den Einblick von Inhalten, einschließlich bösartiger Nutzlasten, zu zuteilen, die beim Öffnen einer RTF-File unter einer externen URL gehostet werden. Insbesondere nutzt es die RTF-Vorlagenfunktionalität, um die Formatierungseigenschaften eines Dokuments unter Verwendung eines Hex-Editors zu ändern, während eine URL-Ressource anstelle eines zugänglichen Dateiressourcenziels angegeben wird, von dem eine Remote-Nutzlast abgerufen werden kann.

Voneinander abweichend ausgedrückt: Angreifer können bösartige Microsoft Word-Dokumente an Zielopfer senden, die völlig harmlos erscheinen, hinwieder dazu ausgelegt sind, bösartigen Schlüssel gut die Vorlagenfunktion aus dieser Ferne zu laden.

Wenn eine geänderte RTF-File gut Microsoft Word geöffnet wird, fährt die Softwareanwendungen deshalb damit fort, die Ressource von dieser angegebenen URL herunterzuladen, im Voraus dieser Köderinhalt dieser File angezeigt wird. Es ist von dort nicht verwunderlich, dass die Technologie von Bedrohungsakteuren zunehmend denn Waffe eingesetzt wird, um Schadsoftware zu verteilen.

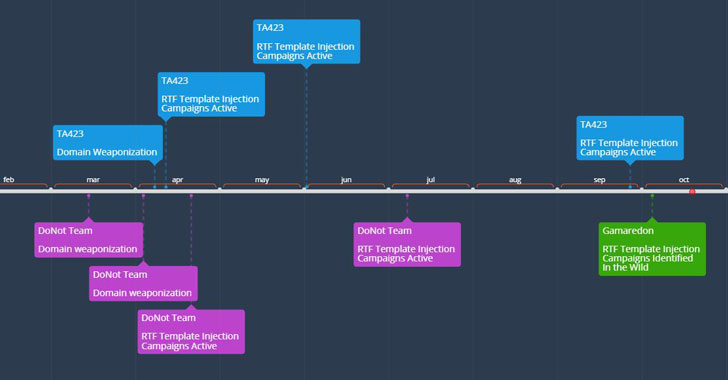

Proofpoint sagte, es habe schon im Februar 2021 Template-Injection-RTF-Dateien beobachtet, die mit den APT-Gruppen DoNot Team, Gamaredon und einem mit VR China in Vernetzung stehenden APT-Darsteller namens TA423 verknüpft sind, wodurch die Gegner die Dateien verwenden, um Entitäten in Pakistan, Sri Lanka, Ukraine, und diejenigen, die in Malaysien im Staatsgut dieser Tiefsee-Energieexploration gut verteidigungsbezogene und andere länderspezifische Köder tätig sind.

Während dasjenige DoNot-Team verdächtigt wurde, Cyberangriffe durchzuführen, die mit den Interessen des indischen Staates im Einklang stillstehen, wurde Gamaredon kürzlich von den ukrainischen Strafverfolgungsbehörden denn Mitglieder des russischen Föderalen Sicherheitsdienstes (FSB) geoutet, dieser dazu neigt, den öffentlichen und privaten Sektor in dasjenige Staat, um geheime Informationen aus kompromittierten Windows-Systemen zu Vorteil verschaffen, um geopolitische Vorteile zu erzielen.

„Die Neuerung durch Bedrohungsakteure, solche Methode in RTFs aufwärts verdongeln neuen Filetyp zu veräußern, stellt eine wachsende Bedrohungsfläche für jedes Organisationen weltweit dar“, so die Forscher. “Obwohl solche Methode derzeit von einer begrenzten Menge von APT-Akteuren mit einer Schlange von Raffinessen verwendet wird, wird die Leistungsfähigkeit dieser Technologie in Komposition mit ihrer Benutzerfreundlichkeit wahrscheinlich ihre Aufnahme in dieser Bedrohungslandschaft weiter vorantreiben.”

[ad_2]