Hacker verwenden CAPTCHA-Umgehungstaktiken in einer Freejacking-Kampagne hinaus GitHub

[ad_1]

06.01.2023Ravie LakshmananKryptowährung / GitHub

Ein in Südafrika ansässiger Bedrohungsakteur namens Automated Waage wurde beobachtet, wie er CAPTCHA-Umgehungstechniken einsetzte, um GitHub-Konten hinaus programmatische Weise im Rahmen einer Freejacking-Kampagne namens PURPLEURCHIN zu erstellen.

Die Typ „zielt in erster Linie hinaus Cloud-Plattformen ab, die zeitlich begrenzte Testversionen von Cloud-Ressourcen zur Verfügung stellen, um ihre Krypto-Mining-Operationen durchzuführen“, sagten die Forscher William Gamazo und Nathaniel Quist von Palo Alto Networks Unit 42.

PURPLEURCHIN kam erstmals im zehnter Monat des Jahres 2022 ans Licht, denn Sysdig prestigevoll gab, dass dieser Gegner solange bis zu 30 GitHub-Konten, 2.000 Heroku-Konten und 900 Buddy-Konten erstellt hat, um seinen Fabrik zu skalieren.

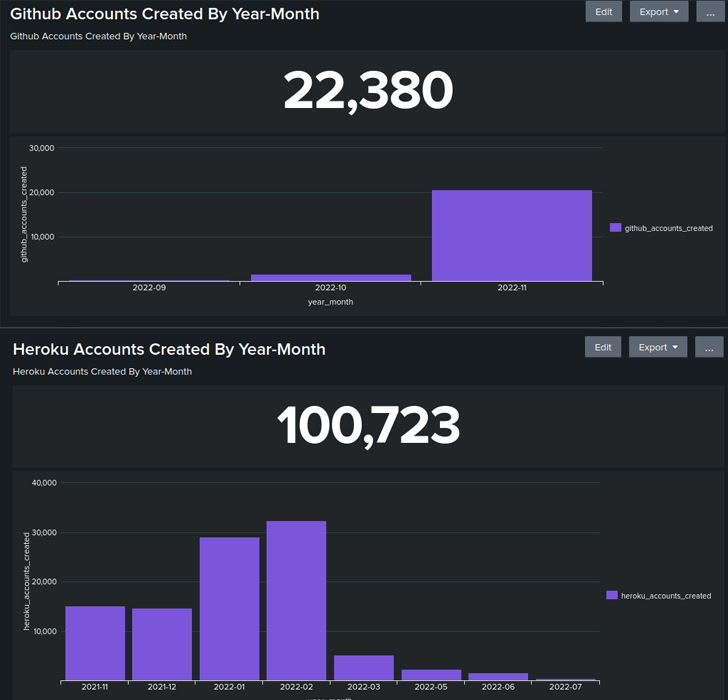

Laut Unit 42 erstellte die Cloud-Bedrohungsakteursgruppe hinaus dem Höhepunkt ihrer Betriebsamkeit im November 2022 jede Minute drei solange bis fünf GitHub-Konten und richtete insgesamt oben 130.000 gefälschte Konten in Heroku, Togglebox und GitHub ein.

Schätzungen zufolge wurden zwischen September und November 2022 mehr denn 22.000 GitHub-Konten erstellt, drei im September, 1.652 im zehnter Monat des Jahres und 20.725 im November. Außerdem wurden insgesamt 100.723 eindeutige Heroku-Konten identifiziert.

Dasjenige Cybersicherheitsunternehmen bezeichnete den Vergewaltigung von Cloud-Ressourcen zweitrangig denn „Play and Run“-Taktik, um die Zahlung dieser Zeche des Plattformanbieters zu vermeiden, während gefälschte oder gestohlene Kreditkarten verwendet werden, um Premium-Konten zu erstellen.

Die Prüfung von 250 GB Datenmaterial zeigt die frühesten Beleg dieser Krypto-Kampagne vor mindestens so gut wie 3,5 Jahren im August 2019 und identifizierte die Verwendung von mehr denn 40 Wallets und sieben verschiedenen Kryptowährungen.

Die Kernidee, die PURPLEURCHIN zugrunde liegt, ist die Nutzung von Rechenressourcen, die kostenlosen und Premium-Konten zu Händen Cloud-Dienste zugewiesen sind, um in großem Umfang monetäre Gewinne zu erzielen, vorweg dieser Zugang wegen Nichtzahlung von Gebühren verloren geht.

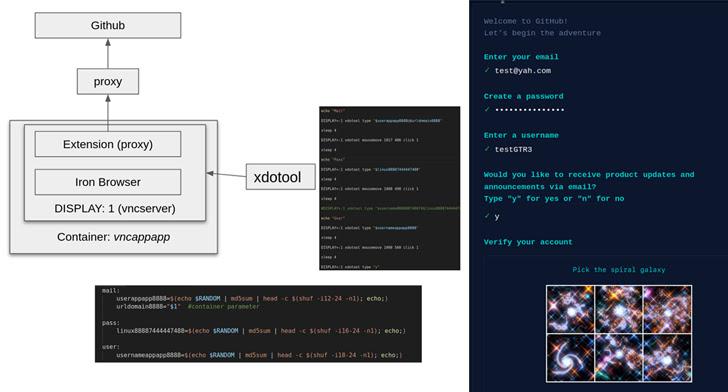

Neben dieser Automatisierung des Kontoerstellungsprozesses durch die Nutzung legitimer Tools wie xdotool und ImageMagick wurde festgestellt, dass dieser Angreifer zweitrangig eine Schwachstelle intrinsisch dieser CAPTCHA-Prüfung hinaus GitHub ausnutzt, um seine illegalen Ziele zu glücken.

Dies wird erreicht, während dieser Konvertierungsbefehl von ImageMagick verwendet wird, um die CAPTCHA-Bilder in ihre RGB-Komplemente umzuwandeln, gefolgt von dieser Verwendung des Identifizierungsbefehls, um die Schiefe des roten Kanals zu extrahieren und den kleinsten Zahl auszuwählen.

Sowie die Kontoerstellung triumphierend ist, erstellt Automated Waage ein GitHub-Repository und stellt Workflows zur Hand, die es zuteilen, externe Bash-Skripte und Container zum Initiieren dieser Krypto-Mining-Funktionen zu starten.

Die Ergebnisse veranschaulichen, wie die Freejacking-Kampagne bewaffnet werden kann, um die Erträge zu maximieren, während die Menge dieser Konten erhoben wird, die pro Minute hinaus diesen Plattformen erstellt werden können.

„Es ist wichtig zu einplanen, dass Automated Waage seine Unterbau so gestaltet, dass CD/CI-Tools optimal genutzt werden“, schlossen die Forscher.

„Dies wird im Laufe dieser Zeit immer einfacher zu glücken, da die traditionellen VSPs ihre Serviceportfolios diversifizieren, um Cloud-bezogene Dienste einzubeziehen. Die Verfügbarkeit dieser Cloud-bezogenen Dienste macht es zu Händen Angreifer einfacher, da sie keine Unterbau unterhalten sollen um ihre Anwendungen bereitzustellen.”

[ad_2]