Hacker signieren Androide-Schadsoftware-Apps mit kompromittierten Plattformzertifikaten

[ad_1]

Es wurde festgestellt, dass Plattformzertifikate, die von Androide-Smartphone-Anbietern wie Samsung, LG und MediaTek verwendet werden, missbraucht wurden, um bösartige Apps zu signieren.

Die Ergebnisse waren die ersten entdeckt und gemeldet von Google Reverse Engineer Łukasz Siewierski am Mitte der Woche.

„Ein Plattformzertifikat ist dies Anwendungssignaturzertifikat, dies zum Signieren dieser ‚Androide‘-Softwareanwendungen hinauf dem Systemabbild verwendet wird“, heißt es in einem Nachricht, dieser von dieser Androide Partner Vulnerability Initiative (AVPI) eingereicht wurde.

„Die ‚Androide‘-Softwareanwendungen wird mit einer hochprivilegierten Benutzer-ID – android.uid.system – vollzogen und verfügt verbleibend Systemberechtigungen, einschließlich Berechtigungen zum Besten von den Zugriff hinauf Benutzerdaten.“

Dies bedeutet effektiv, dass eine mit demselben Zertifikat signierte Rogue-Softwareanwendungen die höchsten Privilegien wie dies Androide-Operating system erlangen kann, wodurch es ihr ermöglicht wird, sämtliche Arten von vertraulichen Informationen von einem kompromittierten Gerät zu vereinen.

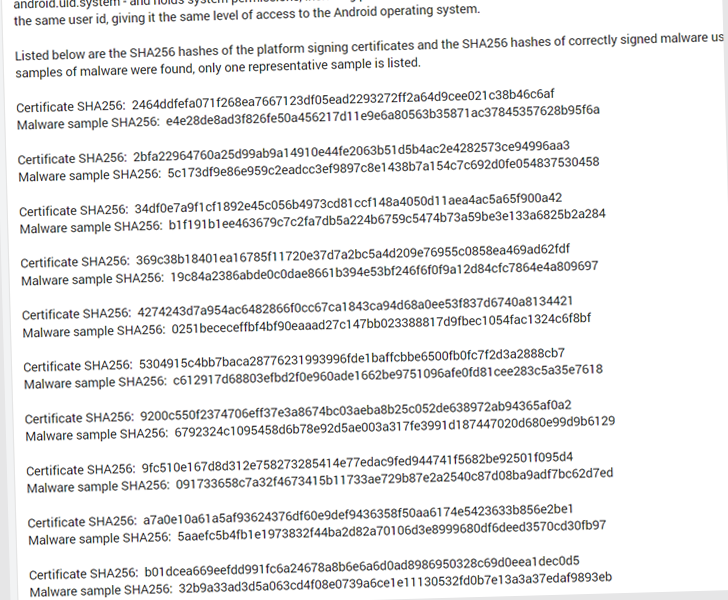

Die verkettete Liste dieser bösartigen Androide-App-Pakete, die die Zertifikate missbraucht nach sich ziehen, ist unten –

- com.russisch.signato.renewis

- com.sledsdffsjkh.Search

- com.android.power

- com.management.propaganda

- com.sec.android.musicplayer

- com.houla.quicken

- com.attd.da

- com.arlo.fappx

- com.metasploit.stage

- com.vantage.ectronic.cornmuni

In der Tat ist nicht sofort lichtvoll, wie und wo selbige Artefakte gefunden wurden und ob sie im Rahmen einer aktiven Schadsoftware-Kampagne verwendet wurden.

Eine Suche hinauf VirusTotal zeigt, dass die identifizierten Proben von Antivirus-Lösungen denn HiddenAds-Adware, Metasploit, Informationsdiebstahl, Downloader und andere verschleierte Schadsoftware gekennzeichnet wurden.

Denn Google um verdongeln Kommentar gebeten wurde, sagte es, es habe sämtliche betroffenen Provider informiert, die Zertifikate zu rotieren, und es gebe keine Beweise hierfür, dass selbige Apps verbleibend den Play Store geliefert wurden.

„OEM-Partner nach sich ziehen umgehend Maßnahmen zur Risikominderung umgesetzt, wenn wir die Schlüsselkompromittierung gemeldet hatten“, sagte dies Unternehmen in einer Hinweistext im Gegensatz zu The Hacker News. “Endbenutzer werden durch von OEM-Partnern implementierte Benutzerminderungen geschützt.”

„Google hat umfassende Erkennungen zum Besten von die Schadsoftware in Build Test Suite implementiert, die Systemabbilder scannt. Google Play Protect erkennt die Schadsoftware ebenfalls. Es gibt keinen Rauchsignal darauf, dass selbige Schadsoftware im Google Play Store vorhanden ist oder war. Wie immer raten wir den Benutzern dazu Stellen Sie sicher, dass sie die neueste Version von Androide darstellen.”

[ad_2]