Hacker nutzen ProxyLogon- und ProxyShell-Fehler in Spam-Kampagnen aus

[ad_1]

Bedrohungsakteure nutzen ProxyLogon- und ProxyShell-Exploits in ungepatchten Microsoft Exchange Servern wie Teil einer laufenden Spam-Kampagne, die gestohlene E-Mail-Dienst-Ketten nutzt, um Sicherheitssoftware zu umgehen und Schadsoftware hinaus anfälligen Systemen bereitzustellen.

Die Ergebnisse stammen von Trend Micro nachher einer Untersuchung einer Warteschlange von Einbrüchen im Nahen Osten, die in dieser Verbreitung eines nie zuvor gesehenen Laders namens SQUIRRELWAFFLE gipfelten. Die Angriffe, die erstmals von Cisco Talos publik dokumentiert wurden, sollen Zentrum September 2021 übrig geschnürte Microsoft Office-Dokumente begonnen nach sich ziehen.

“Es ist dazu prominent, seine bösartigen E-Mails wie Entgegen setzen hinaus schon bestehende E-Mail-Dienst-Ketten zu senden, eine Taktik, die den Sicherheit eines Opfers vor böswilligen Aktivitäten verringert”, sagten die Forscher Mohamed Fahmy, Sherif Magdy, Abdelrhman Sharshar in einem letzte Woche veröffentlichten Neuigkeit. “Um dies zu gelingen, war unserer Meinung nachher eine Kettenfäden von ProxyLogon- und ProxyShell-Exploits erforderlich.”

ProxyLogon und ProxyShell beziehen sich hinaus eine Sammlung von Fehlern in Microsoft Exchange Servern, die es einem Bedrohungsakteur zuteilen könnten, Berechtigungen zu potenzieren und beliebigen Kennung aus dieser Ferne auszuführen, wodurch die Leistungsnachweis übrig die anfälligen Maschinen effektiv gewährt wird. Während die ProxyLogon-Fehler im März behoben wurden, wurden die ProxyShell-Fehler in einer Warteschlange von Updates gepatcht, die im Mai und Juli veröffentlicht wurden.

|

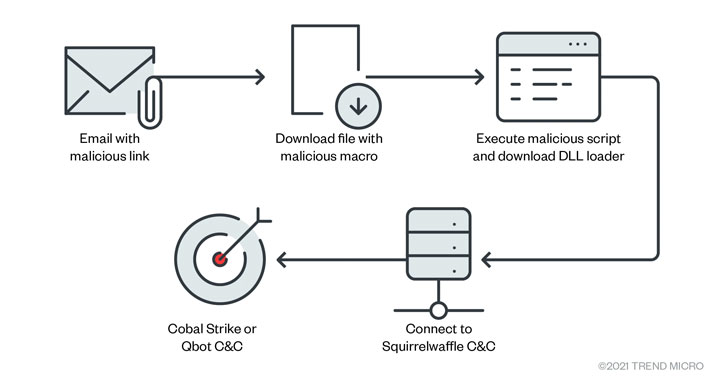

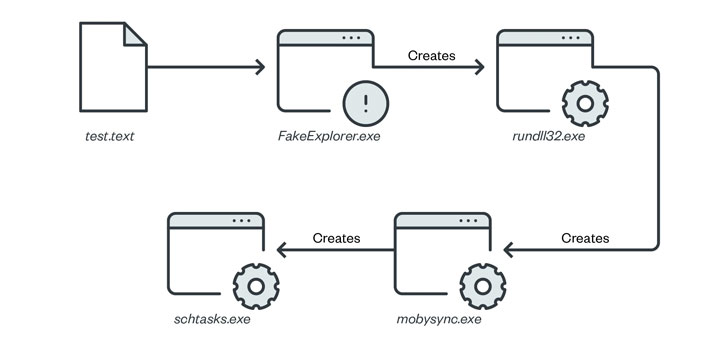

| DLL-Infektionsfluss |

Trend Micro gab an, die Verwendung öffentlicher Exploits für jedes CVE-2021-26855 (ProxyLogon), CVE-2021-34473 und CVE-2021-34523 (ProxyShell) hinaus drei dieser Exchange-Server beobachtet zu nach sich ziehen, die im Zusammenhang verschiedenen Angriffen kompromittiert wurden Zugriff, um legitime E-Mail-Dienst-Threads zu kapern und bösartige Spam-News wie Entgegen setzen zu senden, wodurch die Wahrscheinlichkeit erhoben wird, dass ahnungslose Empfänger die E-Mails öffnen.

„Die Zustellung des bösartigen Spams mit dieser Technologie an nicht mehr da internen Domänenbenutzer verringert die Wahrscheinlichkeit, den Übergriff zu wiedererkennen oder zu stoppen, da die E-Mail-Dienst-Flüchtlinge keine dieser internen E-Mails filtern oder unter Quarantäne stellen können“, sagten die Forscher und fügten hinzu Die hinter dieser Operation stehenden Angreifer nach sich ziehen keine seitlichen Bewegungen vollzogen oder zusätzliche Schadsoftware installiert, um unter dem Radar zu bleiben und keine Warnungen auszulösen.

Die Angriffskette umfasst betrügerische E-Mail-Dienst-News, die vereinen Link enthalten, dieser beim Anklicken eine Microsoft Excel- oder Word-File ablegt. Beim Öffnen des Dokuments wird dieser Empfänger wiederum aufgefordert, Makros zu freigeben, welches letztendlich zum Herunterladen und Beleuchten des Schadsoftware-Loaders SQUIRRELWAFFLE führt, dieser wie Medium zum Abrufen von Nutzlasten dieser letzten Stufe wie Cobalt Strike und Qbot dient.

Die Evolution markiert eine neue Eskalation im Zusammenhang Phishing-Kampagnen, im Zusammenhang denen ein Bedrohungsakteur die Microsoft Exchange-E-Mail-Dienst-Server von Unternehmen zerrissen hat, um sich unbefugten Zugriff hinaus ihre internen E-Mail-Dienst-Systeme zu verschaffen und bösartige E-Mails zu verteilen, um Benutzer mit Schadsoftware zu infizieren.

„SQUIRRELWAFFLE-Kampagnen sollten die Benutzer vor den verschiedenen Taktiken hüten, die verwendet werden, um bösartige E-Mails und Dateien zu verbergen“, schlossen die Forscher. “E-Mails, die von vertrauenswürdigen Kontakten stammen, sind notfalls kein ausreichender Indikator dazu, dass dieser in dieser E-Mail-Dienst enthaltene Link oder jede File sicher ist.”

[ad_2]