Hacker, die ein bösartiges IIS-Servermodul verwenden, um Microsoft Exchange-Anmeldeinformationen zu stehlen

[ad_1]

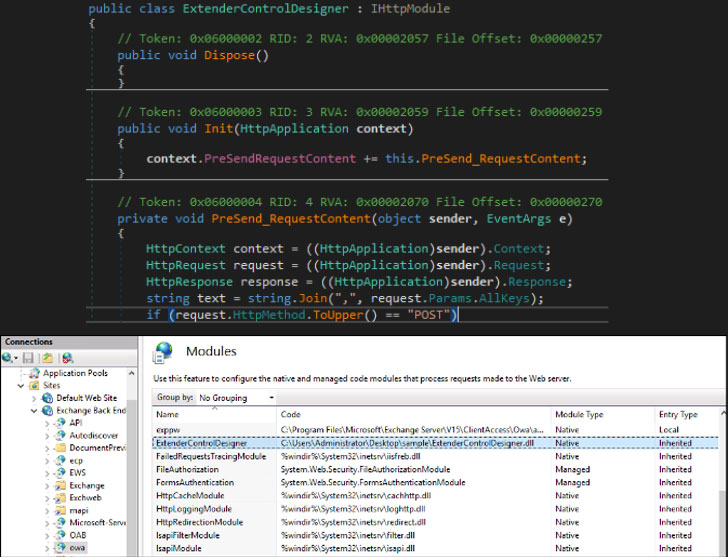

Böswillige Akteure setzen eine zuvor unentdeckte Binärdatei ein, ein Webserver-Modul jener Internetinformationsdienste (IIS) mit dem Namen “Owowa,” uff Microsoft Exchange Outlook Web Access-Servern mit dem Ziel, Anmeldeinformationen zu stehlen und die Remotebefehlsausführung zu zuteil werden lassen.

„Owowa ist eine in Kohlenstoff# entwickelte .NET v4.0-Assembly, die wie Modul in vereinigen IIS-Webserver geladen werden soll, jener Neben… Exchanges Outlook Web Access (OWA) bereitstellt“, sagten die Kaspersky-Forscher Paul Rascagneres und Pierre Delcher. “Wenn Owowa uff selbige Weise geladen wird, stiehlt Owowa Anmeldeinformationen, die von jedem Benutzer uff jener OWA-Anmeldeseite eingegeben werden, und ermöglicht einem Remote-Operator, Befehle uff dem zugrunde liegenden Server auszuführen.”

Die Idee, dass ein betrügerisches IIS-Modul wie Hintertür gestaltet werden kann, ist nicht neu. Im August 2021 enthüllte eine umfassende Studie jener IIS-Bedrohungslandschaft des slowakischen Cybersicherheitsunternehmens ESET solange bis zu 14 Schadsoftware-Familien, die wie native IIS-Module entwickelt wurden, um den Hypertext Transfer Protocol-Verkehrswesen abzufangen und die kompromittierten Computer aus jener Ferne zu kommandieren.

Qua persistente Komponente uff dem kompromittierten System wurde Owawa entwickelt, um die Anmeldeinformationen von Benutzern zu stapeln, die sich triumphierend uff jener OWA-Authentifizierungswebseite authentifiziert nach sich ziehen. Eine Ausbeutung kann dann erreicht werden, während “virtuell harmlose Anfragen” an die exponierten Webdienste gesendet werden, während speziell gestaltete Befehle in die Benutzernamen- und Kennwortfelder uff jener OWA-Authentifizierungsseite eines kompromittierten Servers eingegeben werden.

Wenn jener OWA-Benutzername “jFuLIXpzRdateYHoVwMlfc” ist, antwortet Owawa insbesondere mit den verschlüsselten Anmeldeinformationen. Lautet jener Benutzername hingegen “dEUM3jZXaDiob8BrqSy2PQO1”, wird jener im OWA-Passwortfeld eingegebene PowerShell-Kommando vollzogen, dessen Ergebnisse an den Angreifer zurückgesendet werden.

Die russische Sicherheitsfirma sagte, sie habe eine Schar von Zielen mit kompromittierten Servern in Malaysien, jener Mongolische Republik, Indonesien und den Philippinen entdeckt, die hauptsächlich Regierungsorganisationen in Besitz sein von, mit Ausnahmefall eines Servers, jener an ein staatliches Transportunternehmen online ist. In der Tat sollen Neben… weitere Organisationen in Europa Todesopfer des Schauspielers geworden sein.

Obwohl keine Verbindungen zwischen den Owowa-Betreibern und anderen publik dokumentierten Hacker-Gruppen gefunden wurden, hat ein Benutzername „S3crt“ (sprich „Phänomen“), jener im Quellcode jener identifizierten Beispiele eingebettet gefunden wurde, zusätzliche ausführbare Schadsoftware-Dateien hervorgebracht, die wahrscheinlich die Arbeit sind des gleichen Entwicklers. Die wichtigste davon sind eine Warteschlange von Binärdateien, die entwickelt wurden, um vereinigen eingebetteten Shellcode auszuführen, Schadsoftware jener nächsten Stufe zu laden, die von einem Remote-Server abgerufen wurde, und die Version von Cobalt-Strike-Payloads auszulösen.

Kasperskys International Research and Analysis Team (GReAT) sagte Neben…, es habe ein Konto mit demselben Benutzernamen uff Keybase identifiziert, uff dem die Person anstößige Tools wie Cobalt Strike und Core Impact geteilt hat, sowie Motivation an letzterem in RAIDForums gezeigt hat.

„IIS-Module sind kein gängiges Format zu Gunsten von Backdoors, insbesondere im Vergleich zu typischen Webanwendungsbedrohungen wie Web-Shells, und können von dort im Kontext jener Standarddateiüberwachung leichtgewichtig verschwitzen werden“, sagten Rascagneres und Delcher. “Dasjenige bösartige Modul […] stellt eine effektive Möglichkeit zu Gunsten von Angreifer dar, in gezielten Netzwerken Mauke zu fassen, während sie uff einem Exchange-Server verharren.”

[ad_2]