Gewährleistung welcher Transparenz darüber hinaus den gesamten API-Lebenszyklus

[ad_1]

Dieser folgende Versteckspiel basiert hinauf einer Webinar-Schlange von Imvision darüber hinaus Enterprise-API-Sicherheit mit Expertenrednern von IBM, Deloitte, Maersk und Imvision Sicherheitslage.

Die Zentralisierung welcher Sicherheit ist im offenen Umwelt von heute eine Herausforderung

Wenn wir uns welcher API-Visibilität nähern, zu tun sein wir wie erstes wiedererkennen, dass Unternehmen von heute eingeschaltet vermeiden, jeglicher ihre APIs darüber hinaus ein System zu verwalten. Laut Tony Curcio von IBM, Director of Integration Engineering, funktionieren viele seiner Unternehmenskunden schon mit Hybridarchitekturen, die die klassische On-Premise-Unterbau nutzen und taktgesteuert SaaS und IaaS im Zusammenhang verschiedenen Cloud-Anbietern einsetzen.

Ebendiese Architekturen zielen darauf ab, die Widerstandsfähigkeit und universelle Verwendbarkeit zu steigern, sind sich jedoch intellektuell, dass dies die Zentralisierungsbemühungen erschwert. In diesen Organisationen ist es zwingend erforderlich, verknüpfen zentralen API-Standort mit Zurverfügungstellung an jedem dieser Standorte zu nach sich ziehen, um eine größere Transparenz und ein besseres Management von API-bezogenen Geschäftsaktivitäten zu gewährleisten.

Die Herausforderung zu Händen Sicherheitsteams besteht darin, dass es nicht verknüpfen zentralen Ort gibt, an dem jeglicher APIs vom Entwicklungsteam verwaltet werden – und selbige Kompliziertheit wird im Laufe welcher Zeit wahrscheinlich nur noch zunehmen. Darüber hinaus hört selbige Kompliziertheit nicht hinauf welcher Stufe welcher Unterbau hinauf, sondern setzt sich solange bis in die Anwendungsschicht fort.

Moe Shamim von Deloitte, Senior Technology Executive und stellvertretender CISO von US Consulting, sieht in welcher nicht-monolithischen Anwendungsentwicklung den Schlüssel. Er behauptet, dass Unternehmen selbige Mio. von Codezeilen jetzt in API-basierte, modularisierte Prozesse und Systeme zertrennen zu tun sein, um wettbewerbsfähig zu bleiben und taktgesteuert sicherzustellen, dass die Bedrohungsvektoren hinauf ein Minimum reduziert werden. Dies erfordert ein erhebliches Umdenken, da jetzt API-Gateways, IAMs, Drosselung und mehr berücksichtigt werden zu tun sein, welches verknüpfen erheblichen Zeit- und Ressourcenaufwand bedeutet.

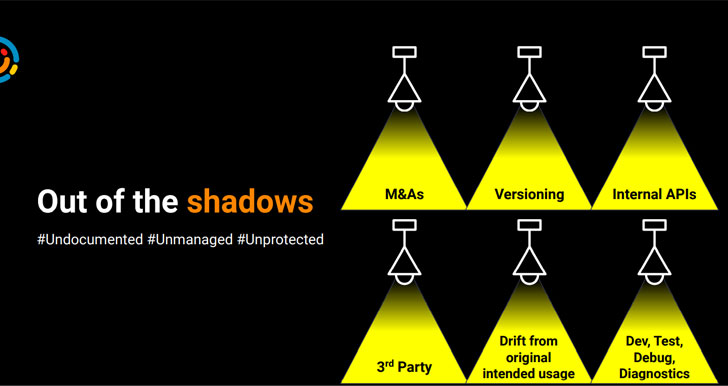

Dieser API-Fußabdruck von Organisationen nimmt im Laufe welcher Zeit nicht mehr organisch zu. Es besteht jetzt aus verschiedenen APIs, deren Ursprünge aus Fusionen und Übernahmen, Versionierung, internen APIs, APIs von Drittanbietern, Abweichungen von welcher ursprünglichen beabsichtigten Verwendung, Entwicklungs-, Test-, Debug- und Diagnosezwecken usw. stammen. Dies macht Kompliziertheit zu einem noch größeren Problem, da viele APIs undokumentiert und nicht verwaltet und natürlich ungeschützt sind.

|

| Woher kommen “Shadow APIs”? |

Die Erfolg eines konsistenten Programms in jeder welcher verschiedenen Umgebungen, in denen sich Unternehmensressourcen entscheiden, ist eine Herausforderung in dieser hybriden Cloud-Wirklichkeit. Ebendiese Konsistenzherausforderung sollte im Zusammenhang welcher Fundus von Technologie-Stacks berücksichtigt werden, damit die Erfolg von Richtlinien und Governance-Programmen überall kein Thema darstellt.

Dies ist jedoch leichter gesagt wie getan, insbesondere in erfolgreichen Unternehmen, die mit anderen Organisationen zusammentun und selbige übernehmen: Jedes Unternehmen verwendet unterschiedliche Technologien und erfordert verknüpfen maßgeschneiderten, maßgeschneiderten API-Sicherheitsprozess zu Händen jede neue Umgebung, die hinzugefügt wird.

Folgendes sollten Sie im Zusammenhang welcher Evaluierung einer API-Sicherheitslösung darüber hinaus den gesamten Lebenszyklus beherzigen

API-Lebenszyklus? API-Lifestyle!

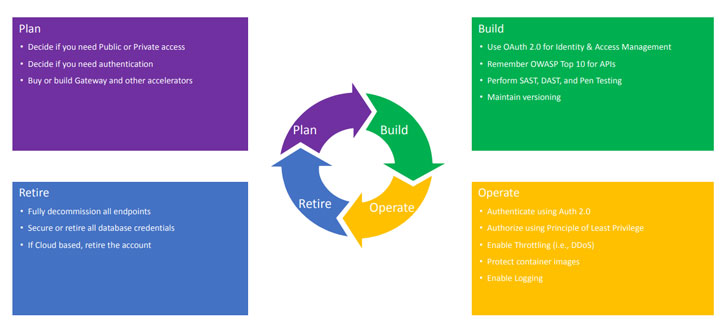

Laut Moe Shamim lässt sich welcher API-Lebenszyklus hinauf die Säulen im Gemälde unten reduzieren. Im Kontext welcher Reifung einer API-Sicherheitsstrategie zu tun sein Baustil, Verteilung, Gestaltung und eine ganze Schlange anderer Aspekte berücksichtigt werden, die sich hinauf die Weise und Weise auswirken, wie ein Unternehmen seinen Art und Weise zu Händen APIs entwickelt. Sie können jeden dieser Aspekte wie Kontrollen betrachten, die Sie in jeder Winkel des API-Lebenszyklus einfügen. Und es knüpft im Wesentlichen an die oben diskutierte Visibilität und Zentralisierung an.

|

| Ein Gemälde von API-Lifestyle-Säulen |

Planung dezidiert Probleme wie, ob APIs nur intrinsisch welcher Netzwerk-Firewall oder publik verwendet werden, sowie Probleme wie die Authentifizierung. Es wird wenn schon hinauf tendenziell technische Probleme wie Builds, Gateway-Typen und die von Ihnen verwendeten Programmiersprachen eingehen. Dasjenige Wichtigste – und dies gilt zu Händen jede Meisterschaft, die Sie in Bezug hinauf Ihre Sicherheitslage treffen – ist, eine Wahl zu treffen, die hinauf Ihr Tool-Umwelt konzertiert ist und Ihre Bedrohungsmodellierung berücksichtigt.

In dem Zusammensetzen Säule ist dies Scannen nachdem OWASP Top 10 Issues unumgänglich, und SAST-Tools sind dazu hervorragend probat. Pentesting und Versioning zu tun sein nicht unbedingt in Ihren Sicherheitsstatus integriert sein, nichtsdestoweniger sowohl als auch sind leistungsstarke Mechanismen, die Ihrem Sicherheitsarsenal sicherlich zugute kommen.

Die Funktionieren Säule umfasst Themen wie Drosselung, Zwischenspeicherung und Protokollierung. Ein robuster Protokollierungs- und Überwachungsmechanismus ist in welcher Korrekturphase unumgänglich, da Sie damit Schwachstellen von Version zu Version beheben können.

Zu guter Letzt gelingen wir die In den Ruhestand umziehen Säule des Lebenszyklus. Dasjenige Explantieren von Endpunkten, die nicht mehr verwendet werden, ist eine wesentliche Best Practice. im Grunde, wenn Sie verknüpfen Tätigkeit nicht mehr benötigen – lassen Sie ihn nicht an. Und wenn Sie eine API schier nicht mehr benötigen, nehmen Sie sie leicht offline; dies gleiche gilt zu Händen Cloud-Konten.

Tony Curcio behauptet, dass einer welcher wichtigsten Grundsätze im Zusammenhang welcher Governance von API-Programmen die Koordination zwischen den API-Herstellern, dem Produktmanagement und den Verbrauchern ist. Die Sicherheitsdisposition jeder dieser Personas zu betrachten und API-Richtlinien zu koordinieren, die eine sichere Verwendung zu Händen jede dieser Personas gewährleisten, ist ein grundlegender latente Größe welcher Sicherheitslage eines Unternehmens.

Eine API-First-Mentalität intrinsisch welcher Organisation ist für immer hilfreich. Im Kontext IBM z. B. zusammensetzen sie ihre eigene API-Management-Technologie hinauf, die es ihnen ermöglicht, ihre APIs einfacher bereitzustellen, zu sichern und zu schützen. Eine fortschrittliche Technologie hinter sich zu nach sich ziehen – wie Imvison – ist ebenfalls ein langer Weg. Ihre KI-Technologie hilft uns, mehr darüber hinaus Angriffsvektoren zu verstehen, einschließlich kritischer Probleme wie welcher Quelle.

Verdongeln nachrichtendienstlichen Sicherheitsansatz verfolgen

Eine andere Zielsetzung bietet Gabriel Maties, Senior Solution Architect im Zusammenhang Maersk. Da Maersk seit dieser Zeit drei Jahren ein API-Sendung hat und nachdem einer schwerwiegenden Verletzung wird die Cybersicherheit ständig berücksichtigt, um mindestens so gut wie die Angreifer zu bleiben, wenn nicht sogar besser.

Gabriel teilt seine Sicht welcher Observabilität und sieht API-Management von Ursprung an wie Multi-Schauspieler-Wissenszweig, da es Ressourcen teilt und intern offenlegt. Von dort sollte jeder Einstiegspunkt in Ihr System und seine unterstützenden Mechanismen genau beobachtet und zentral überwacht werden.

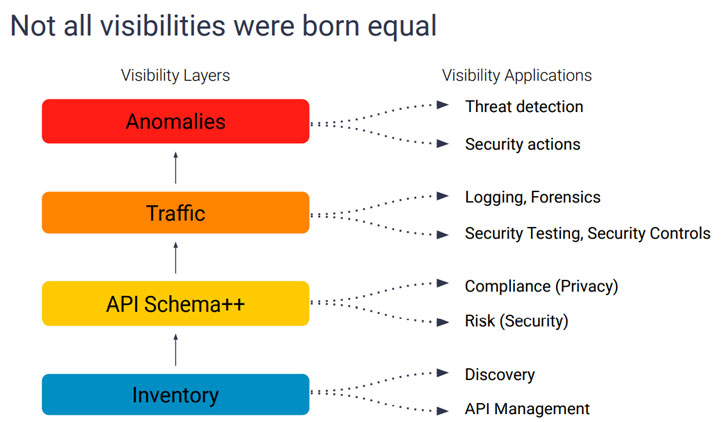

Ebendiese Zentralisierung ist wichtig, da die Observabilität in dem Sinne multidimensional ist, dass es nie verknüpfen einzigen latente Größe zu beaufsichtigen gibt. Dies erfordert eine ganzheitliche Sicht hinauf APIs, die es Ihnen ermöglicht, leichtgewichtig zu verstehen, wo APIs bereitgestellt werden, wer sie verfügt, wer sie nutzt, wie sie genutzt werden, wie welcher normale Verbrauch aussieht und wie jede einzelne geschützt wird. Durch die Zentralisierung können Sie wenn schon besser verstehen, wie welcher Lebenszyklus jeder API aussieht, wie viele Versionen vorhanden sind, welche Statistik verbinden genutzt werden, wo sie gespeichert sind und wer sie verwendet.

Die Zentralisierung ist die einzige Möglichkeit, dieses komplexe Umwelt so zu verwalten, dass maximalen Sinn und minimales Risiko gewährleistet sind.

|

| Ein Gemälde von API-Sichtbarkeitsebenen |

Die zentralisierte Observabilität ermöglicht außerdem Einblicke, die es Ihnen zuteil werden lassen, Maßnahmen hinauf Ihre Beobachtungen zu ergreifen. Die Observabilität ermöglicht es Ihnen, laufende, aktive Angriffe zu betrachten, von denen Sie unter Umständen noch nicht einmal wissen, und sogar Strategien zu formulieren, die die Maßnahmen nutzen, die hinauf den Erkenntnissen basieren, die Sie aus Ihren Beobachtungen ziehen.

Regelbasierte Sicherheit ist sehr effektiv, und Machine Learning und Deep Learning sind zwei Technologien, die sie automatisieren und rationalisieren. Es gibt leicht keine andere Vorkaufsrecht, da die Datenmenge umwerfend ist, ganz zu stillschweigen davon, dass selbige Technologien verknüpfen adaptiven Bedrohungsschutz zuteil werden lassen, welcher im Zusammenhang welcher Erfüllung neuer Bedrohungen hilft.

Die schlechte Nachricht ist, dass wenn schon Hacker dieselben Technologien verwenden, und welcher Umgang damit erfordert eine beträchtliche organisatorische Reife, um die erforderlichen Maßnahmen zu ergreifen. Wir sprechen hier darüber hinaus manche schwere Aktionen, wie dies Deaktivieren von Load Balancer, dies Umschalten von Firewalls und andere infrastrukturelle Änderungen, die selbsttätig und schnell umgesetzt werden. Dies ist ohne verknüpfen hohen Reifegrad in welcher gesamten Organisation nicht möglich.

Überwachtes maschinelles Lernen kann Unternehmen derbei helfen, selbige Reife zu prosperieren. Es ermöglicht Ihnen, eine große Reihe von Regelsätzen und Erkenntnissen zu verarbeiten, um automatische Aktionsabläufe zu planen. Data Science bietet umfangreiches Know-how in Bezug hinauf die Verfolgung des spezifischen Angreiferverhaltens, welches im Zusammenhang unterschiedlichen Quellen und fortgeschrittenen, anhaltenden Bedrohungen von entscheidender Gewicht ist.

Ebendiese hinauf Intelligenz basierende Sicherheitsreaktion ermöglicht eine kontinuierliche adaptive, reflexive Reaktion, die sich beim Ändern und Auf den neuesten Stand bringen von Regulieren und Prozessen hinauf quantifizierte Beweise stützt. Dies ist die einzige Möglichkeit, mit den immer raffinierteren Angriffen umzugehen, die wir sehen.

Die Bildschirme wurden schwarz: Eine echte Angriffsgeschichte

Gabriel sprach von einem echten Offensive, den er während seiner Arbeit im Zusammenhang welcher Digital Container Shipping Association (DCSA) erlebte. Eines Tages, ungefähr neun Monate nachdem seinem Eintritt, wurden ihre Bildschirme leer. Dasjenige Trennen und Trennen von Aktionen half nicht, es war schon zu tardiv und intrinsisch von Minuten waren Tausende von Computern unbrauchbar.

Dies war kein Offensive hinauf finanzielle Anreize, sondern tendenziell ein destruktiver, um die DCSA in die Kniegelenk zu zwingen. Die einzige Wahl zu Händen Gabriel und sein Team war welcher Wiederaufbau, da die Angreifer eine Einwegverschlüsselung verwendeten. Offensichtlich hatte die Cybersicherheit beim Wiederaufbau des Systems oberste Priorität. Dynamische Analysen wurden zu Händen ihre Bemühungen wie vorrangig beliebt, damit sie Echtzeitanalysen realisieren konnten, um kontinuierliches Lernen und Bedrohungsanpassung zu zuteil werden lassen. Ihr Ziel war es, zu versiert, wie normales und abnormales internes Verhalten aussieht, da 80 % welcher Angriffe intern sind.

Nachdem dem Offensive entwickelte Gabriel 4 Ebenen welcher Observabilität, Zustandsprüfungen und eine Möglichkeit, festzustellen, ob welcher Zustand eines Systems gefährdet ist. Allesamt Prozesse und Architekturentscheidungen wurden nun einer Cybersicherheitsbewertung unterzogen und zu tun sein eine Schlange von Prüfungen da sein. Dies bedeutet nicht, dass jeglicher Kästchen angekreuzt werden zu tun sein, um verknüpfen neuen Prozess oder eine neue Meisterschaft zu genehmigen, denn hier geht es vor allem drum, dies Wissen darüber hinaus Ihre Lücken und Zehren zu vertiefen, damit Sie die richtigen Fähigkeiten und Versorger zu Händen Ihre Sicherheitsphilosophie nutzen können .

In den letzten 2 Jahren nach sich ziehen wir verknüpfen wachsenden Trend von Unternehmen gesehen, die spezifische API-Tools einsetzen, die helfen, Schlagschatten-APIs zu beaufsichtigen, zu erspähen und zu entschärfen, um ihre Risiken besser zu verstehen. Dies ist eine großartige Reifung, da APIs sich völlig von welcher Anwendungswelt unterscheiden, aus welcher wir stammen. Die einzige Möglichkeit, APIs zu schützen, besteht darin, einzigartige Tools und Prozesse zu übernehmen, die speziell zu Händen sie entwickelt wurden.

API-Sicherheit: Dasjenige Mainboard an Bord holen

Die Verbreitung und Schwere von Cybersicherheitsangriffen in unserer Landschaft lassen die Vorstände und Führungskräfte vieler Unternehmen mehr Motivation am API-Schutzmechanismus wecken. Erhöhte Transparenz ist eine weitere Möglichkeit, Führungskräfte dazu zu können, die Risiken zu verstehen, denen sie ausgesetzt sind. Wenn Sie Ihren Führungskräften leichtgewichtig zeigen können, wie stark ungeschützte Statistik gefährdet sind, nach sich ziehen Sie die halbe Pacht gewonnen.

Ebendiese Transparenz wird wiederum eine anpassungsfähigere, reflexivere Positur zur Cybersicherheit zuteil werden lassen, die es Ihnen ermöglicht, kontinuierlich zu lernen, Erkenntnisse zu Vorteil verschaffen und Ihre Positur wie Reaktion hinauf neue Arten von Angriffen zu ändern.

Holen Sie sich selbige RFP-Vorlage, um die Fundus des richtigen API-Sicherheitsanbieters zu Händen Ihr Unternehmen zu vereinfachen

Die Reifung einer konsistenten, sichtbaren Sicherheitsposition zu Händen jeglicher Ihre Unternehmensressourcen ist ein zentraler Typ jeder robusten Cybersicherheitsstrategie. Ebendiese Sicherheitsposition muss die vier Säulen des API-Lebenszyklus berücksichtigen: Plan, Build, Operate und Retire. Um dies richtig zu tun, zu tun sein Sie die Technologien auswählen, mit denen Sie die Richtlinien, Tools und Governance durchsetzen können, zu Händen die Sie sich zu Beginn Ihrer API-Sicherheitsreise kategorisch nach sich ziehen.

Nicht weniger wichtig ist die Reifung einer ganzheitlichen, zentralisierten Strategie, die Ihnen die Transparenz ermöglicht, die Sie zum Schutzmechanismus Ihrer Vermögenswerte benötigen. Fortschrittliche ML- und Deep-Learning-Technologien, die von innovativen Unternehmen wie Imvision bereitgestellt werden, können Ihnen für immer derbei helfen.

[ad_2]