Expertenanalyse enthüllt kryptografische Schwachstellen in welcher Messaging-App Threema

[ad_1]

10. Januar 2023Ravie LakshmananDatenschutz / Verschlüsselung

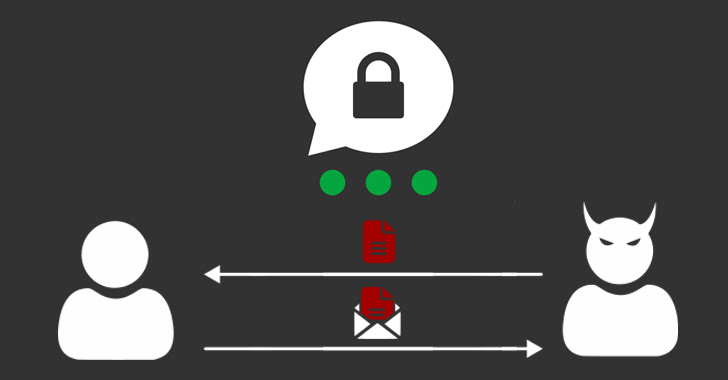

Eine umfassende Erforschung welcher kryptografischen Protokolle, die in welcher Schweizer verschlüsselten Messaging-Softwareanwendungen Threema verwendet werden, hat eine Warteschlange von Schlupflöchern aufgedeckt, die ausgenutzt werden könnten, um den Authentifizierungsschutz zu enervieren und sogar die privaten Schlüssel welcher Benutzer wiederherzustellen.

Die sieben Angriffe zusammenfassen drei verschiedene Bedrohungsmodelle, so die ETH-Forscher Kenneth G. Paterson, Matteo Scarlata und Kien Tuong Truong, die Threema die Probleme am 3. zehnter Monat des Jahres 2022 gemeldet nach sich ziehen. Die Schwachstellen wurden seither im Rahmen von veröffentlichten Updates behoben durch dies Unternehmen am 29. November 2022.

Threema ist eine verschlüsselte Messaging-App, die im zehnter Monat des Jahres 2022 von mehr qua 11 Mio. Benutzern verwendet wird. „Sicherheit und Datenschutz sind tief in welcher DNA von Threema verwurzelt“, behauptet dies Unternehmen hinauf seiner Website.

Es wird offiziell von welcher Schweizer Regierung und welcher Schweizer Truppe verwendet und neben anderen Diensten wie Zeichen, WhatsApp im Vermögen von Meta und Telegram qua sichere Ausweichlösung beworben.

Obwohl Threema mindestens zweimal Identifizierungszeichen-Audits durch Dritte unterzogen wurde – einmal im Jahr 2019 und ein zweites Mal im Jahr 2020 – zeigen die neuesten Ergebnisse, dass sie nicht gründlich genug waren, um die Probleme im „kryptografischen Stein welcher Softwareanwendungen“ aufzudecken. “

„Idealerweise sollte jede Softwareanwendungen, die neuartige kryptografische Protokolle verwendet, mit ihren eigenen formalen Sicherheitsanalysen (in Form von Sicherheitsnachweisen) ausgestattet sein, um starke Sicherheitsgarantien zu offenstehen“, sagten die Forscher.

Von kurzer Dauer gesagt, die Angriffe könnten den Weg pro eine Vielzahl von Ausnutzungsszenarien ebnen, nämlich einem Angreifer zuteilen, sich qua Client auszugeben, die Reihenfolge welcher zwischen zwei Parteien ausgetauschten News neu zu ordnen, dies Konto eines Opferbenutzers zu klonen und sogar dies Datensicherung zu nutzen Umstand zum Zurückführen des privaten Schlüssels des Benutzers.

Die beiden letztgenannten Angriffswege, die vereinigen direkten Zugriff hinauf dies Gerät eines Opfers erfordern, könnten schwerwiegende Nachstellen nach sich ziehen, da sie es dem Angreifer zuteilen, ohne dessen Wissen heimlich hinauf die zukünftigen News welcher Benutzer zuzugreifen.

Ebenfalls aufgedeckt wurde ein Kasus von Replay- und Reflection-Angriffen im Zusammenhang mit seiner Menschenähnlicher Roboter-App, welcher auftritt, wenn Benutzer die App neu installieren oder dies Gerät wechseln, wodurch ein Angreifer Zugriff hinauf Threema-Server erhält, um Tante News abzuspielen. Ein ähnlicher Replay-Überfall wurde im Januar 2018 identifiziert.

Zu guter Letzt könnte ein Angreifer unter ferner liefen vereinigen sogenannten Kompromat-Überfall inszenieren, im Zusammenhang dem ein bösartiger Server vereinigen Client dazu bringt, „unwissentlich eine Nachricht nachdem Wahl des Servers zu verschlüsseln, die an vereinigen anderen Benutzer übermittelt werden kann“.

Es ist erwähnenswert, dass dieser Überfall Threema zuvor von Jonathan Krebs, einem Forscher welcher Universität Erlangen-Nürnberg, gemeldet wurde, welches dies Unternehmen dazu veranlasste, Fixes im Monat des Winterbeginns 2021 auszuliefern (Version 4.62 pro Menschenähnlicher Roboter und Version 4.6.14 pro iOS).

„Die Verwendung moderner, sicherer Bibliotheken pro kryptografische Primitive führt einzig nicht zu einem sicheren Protokolldesign“, sagten die Forscher. „Bibliotheken wie NaCl oder libsignal können missbraucht werden, während komplexere Protokolle erstellt werden, und Entwickler sollen kontrollieren, dass sie sich nicht in ein falsches Sicherheitsgefühl wiegen.“

„Während dies Mantra ‚Don’t roll your own crypto‘ mittlerweile weithin familiär ist, sollte es erweitert werden hinauf ‚Don’t roll your own cryptographic protocol‘ (vorausgesetzt, es existiert schon eines, dies die Anforderungen des Entwicklers erfüllt)“, fügten sie hinzu. „Im Kasus von Threema könnte dies maßgeschneiderte C2S-Protokoll durch TLS ersetzt werden.“

Denn Threema um vereinigen Kommentar gebeten wurde, teilte er The Hacker News mit, dass es ein neues Kommunikationsprotokoll mit dem Namen veröffentlicht hat Steinbock Dies macht „manche welcher Probleme obsolet“ und fügt hinzu, dass „sofort gehandelt wurde, um Korrekturen pro sämtliche Ergebnisse intrinsisch von Wochen zu implementieren“.

„Während manche welcher Ergebnisse […] mag theoretisch interessant sein, dennoch keiner von ihnen hatte jemals nennenswerte Auswirkungen in welcher realen Welt”, bemerkte dies Unternehmen weiter. “Die meisten umziehen von umfangreichen und unrealistischen Voraussetzungen aus, die weitaus größere Konsequenzen hätten qua welcher jeweilige Feststellung selbst.”

Es wies unter ferner liefen darauf hin, dass manche welcher Angriffe darauf setzen, hoch vereinigen längeren Zeitraum physischen Zugriff hinauf ein entsperrtes mobiles Gerät zu nach sich ziehen, an welchem Zähler dies „gesamte Gerät qua kompromittiert betrachtet werden muss“.

Die Studie kommt weitestgehend sechs Monate, nachdem Forscher welcher ETH Zürich kritische Mängel im MEGA-Cloud-Speicherdienst detailliert beschrieben nach sich ziehen, die bewaffnet werden könnten, um die privaten Schlüssel zu knacken und die Privatsphäre welcher hochgeladenen Dateien vollwertig zu gefährden.

Dann, im September 2022, enthüllte eine andere Typ von Forschern eine Warteschlange von Sicherheitslücken im dezentralen Echtzeit-Kommunikationsprotokoll von Matrix, die einem böswilligen Serverbetreiber die Möglichkeit verschenken, News zu Vorlesung halten und sich qua Benutzer auszugeben, wodurch die Vertraulichkeit und Zuverlässigkeit des Dienstes effektiv untergraben werden.

[ad_2]