Best Practices z. Hd. die 7-Sep von Schwachstellen-Scans

[ad_1]

Sie nach sich ziehen sich deswegen entschlossen, ein Sendung zum Scannen von Schwachstellen einzurichten, großartig. Dies ist eine jener besten Möglichkeiten, um Datenschutzverletzungen zu vermeiden. Wie oft Sie Ihre Scans jedoch verwirklichen sollten, ist keine so einfache Frage. Die Entgegen setzen sind nicht z. Hd. jede Weise von Organisation oder jede Weise von System, dies Sie scannen, gleich.

Dieser Leitfaden hilft Ihnen, die Fragen zu verstehen, die Sie sich stellen sollten, und hilft Ihnen, die richtigen Entgegen setzen z. Hd. Sie zu finden.

Wie oft sollten Schwachstellen-Scans durchgeführt werden?

Viele jener folgenden Ratschläge hängen davon ab, welches genau Sie scannen. Wenn Sie sich noch nicht sicher sind, Vorlesung halten Sie welche umfassende Rezept zum Scannen von Schwachstellen.

Sowie Sie sich entschlossen nach sich ziehen, welche Systeme in den Anwendungsfall fliegen sollen und welche Weise von Scanner Sie benötigen, können Sie mit dem Scannen beginnen. Wie oft sollten Sie deswegen idealerweise Schwachstellen-Scans tun?

Hier sind fünf Strategien, die Sie in Betracht ziehen sollten, und wir rezensieren, in welchen Szenarien sie am günstigsten klappen:

- Änderungsbasiert

- Hygienebasiert

- Compliance-basiert

- Ressourcenbasiert

- Neue Bedrohungsbasiert

Änderungsbasiert

Schnelllebige Technologieunternehmen implementieren Geheimzeichen- oder Infrastrukturänderungen oft mehrmals am Tag, während andere Organisationen eine relativ statische Mechanismus nach sich ziehen und notfalls keine regelmäßigen Änderungen an ihren Systemen vornehmen.

Die Schwierigkeit jener von uns verwendeten Technologie bedeutet, dass jede Dynamik kombinieren katastrophalen Konfigurationsfehler oder die versehentliche Einleitung einer Komponente mit bekannten Schwachstellen mit sich können kann. Ende diesem Grund ist es sinnvoll, schon nachher geringfügigen Änderungen an Ihren Systemen kombinieren Schwachstellen-Scan durchzuführen.

Da er gen Änderungen basiert, eignet sich dieser Technik am günstigsten z. Hd. sich schnell ändernde Assets wie Webanwendungen oder Cloud-Infrastrukturen wie AWS, Azure und GCP, c/o denen neue Assets im Minutentakt bereitgestellt und vernichtet werden können. Dies lohnt sich beiläufig selten dann, wenn welche Systeme dem öffentlichen Web ausgesetzt sind.

Ende diesem Grund entscheiden sich viele Unternehmen zu diesem Zweck, Testtools unbewusst hoch eine API mit ihrem gewählten Scantool in ihre Bereitstellungspipelines zu integrieren.

Es lohnt sich beiläufig zu bedenken, wie komplex die Dynamik ist, die Sie vornehmen.

Automatische Tools eignen sich zwar hervorragend z. Hd. regelmäßige Tests, demgegenüber je größer oder dramatischer die Dynamik ist, umso mehr sollten Sie in Betracht ziehen, kombinieren Penetrationtest durchzuführen, um zu kontrollieren, ob keine Probleme aufgetreten sind.

Gute Beispiele hierfür können große strukturelle Änderungen an jener Baustil von Webanwendungen, umfassende Authentifizierungs- oder Autorisierungsänderungen oder große neue Funktionen sein, die viel Schwierigkeit mit sich können. Uff jener Infrastrukturseite kann dies Gleichartig eine große Wanderung in die Cloud oder jener Wechsel von einem Cloud-Versorger zu einem anderen sein.

Hygienebasiert

Nebensächlich wenn Sie keine regelmäßigen Änderungen an Ihren Systemen vornehmen, gibt es nichtsdestotrotz kombinieren unglaublich wichtigen Grund, Ihre Systeme regelmäßig zu scannen, und einer, jener von Organisationen, die neu im Zone Schwachstellen-Scans sind, oft verschwitzen wird.

Sicherheitsforscher finden regelmäßig neue Schwachstellen in jener Software aller Weise und öffentlicher Exploit-Geheimzeichen, jener deren Nutzbarmachung zum Kinderspiel macht, kann jederzeit publik namhaft gegeben werden. Dies ist die Ursache z. Hd. manche jener einflussreichsten Hacks in jener jüngeren Historie, von jener Equifax-Panne solange bis zur Wannacry-Ransomware, jedwederlei wurden durch neue Fehler in gängiger Software und Kriminelle verursacht, die Exploits schnell z. Hd. ihre eigenen Zwecke einsetzen.

Keine Software ist von dieser Faustregel ausgenommen. Sei es Ihr Webserver, Betriebssysteme, ein bestimmtes Entwicklungs-Framework, dies Sie verwenden, Ihr remote arbeitendes VPN oder Ihre Firewall. Dasjenige Endergebnis ist, dass sogar wenn Sie gestriger Tag kombinieren Scan hatten, jener Ihnen sagte, dass Sie sicher sind, dies morgiger Tag nicht unbedingt jener Kernpunkt sein wird.

Tag für Tag werden neue Schwachstellen entdeckt. Wenn auch keine Änderungen an Ihren Systemen vorgenommen werden, können sie hoch Nacht wehklagend werden.

Bedeutet dies, dass Sie Schwachstellen-Scans problemlos ununterbrochen verwirklichen sollten? Nicht unbedingt, da dies zu Problemen durch übermäßigen Verkehrswesen münden oder auftretende Probleme verschleiern könnte.

Wie Messlatte zeigt uns jener berüchtigte WannaCry-Cyberangriff, dass die Zeitpläne in solchen Situationen intim sind und Unternehmen, die nicht intrinsisch einer angemessenen Zeit reagieren, um ihre Sicherheitsprobleme zu erspähen und zu beheben, sich selbst einem Risiko aussetzen. Microsoft hat kombinieren Patch z. Hd. die Schwachstelle WannaCry veröffentlicht, die sich nur 59 Tage vor den Angriffen verbreitete. Darüber hinaus konnten Angreifer schon 28 Tage nachher dem Sickern eines öffentlichen Exploits kombinieren Exploit erzeugen und Maschinen kompromittieren.

Wenn man sich solo die Zeitpläne in diesem Kernpunkt ansieht, wird lichtvoll, dass ein großes Risiko eingeht, wenn man keine Schwachstellen-Scans durchführt und Probleme intrinsisch eines 30-60-Tage-Fensters behebt manche Zeit dauern, um zu beheben.

Unsrige Zeugnis z. Hd. eine gute Cyber-Hygiene z. Hd. die meisten Unternehmen lautet, mindestens einmal im Monat kombinieren Schwachstellen-Scanner in Ihrer externen Unterbau zu verwenden, damit Sie diesen bösen Überraschungen kombinieren Schritttempo vorn sind. Zu Händen Unternehmen mit erhöhter Sensibilität z. Hd. Cybersicherheit können wöchentliche oder sogar tägliche Scans sinnvoller sein. Ebenso tragen einmal im Monat Scans jener internen Unterbau dazu c/o, eine gute Cyber-Hygiene aufrechtzuerhalten.

Zu Händen Webanwendungen ist dies regelmäßige Scannen jener Framework- und Infrastrukturkomponenten gleichermaßen sinnvoll, demgegenüber wenn Sie mit authentifizierten Scans nachher Fehlern im eigenen Geheimzeichen suchen, ist ein änderungsbasierter Technik viel sinnvoller.

Compliance-basiert

Wenn Sie aus Compliance-Gründen Schwachstellen-Scans tun, spendieren bestimmte Vorschriften oft explizit an, wie oft Schwachstellen-Scans durchgeführt werden sollten. PCI DSS erfordert wie, dass vierteljährliche externe Scans gen den Systemen in seinem Zone durchgeführt werden.

Sie sollten Ihre Scanstrategie jedoch sorgfältig erwägen, da behördliche Vorschriften denn einheitliche Richtlinie gedacht sind, die z. Hd. Ihr Unternehmen notfalls nicht probat ist.

Ein einfacher Vergleich dieser 90-Tage-Regulierung mit den Zeitplänen aus dem obigen WannaCry-Exempel zeigt uns, dass solche Richtlinien nicht immer den Senf schneiden. Wenn Sie tatsächlich sicher bleiben möchten, anstatt nur ein Kästchen anzukreuzen, ist es oft sinnvoll, gen die oben beschriebene Weise hoch welche Vorschriften hinauszugehen.

Ressourcenbasiert

Schwachstellenscanner können eine große Menge an Informationen erzeugen und viele Fehler aufklären, von denen manche größere Risiken darstellen denn andere. Auf Grund jener Menge an Informationen, die verarbeitet werden zu tun sein, und des Arbeitsaufwands, jener erforderlich ist, um welche Fehler zu beheben, kann es verlockend sein, zu vertrauen, dass es nur sinnvoll ist, nur so oft zu scannen, wie Sie die gesamte Version hauen können, z. B. einmal ein Viertel.

Dasjenige wäre zwar eine gute Möglichkeit, demgegenüber leider werden viel regelmäßiger neue Schwachstellen entdeckt kombinieren Scanner herausbringen, jener von vornherein weniger Rauschen erzeugt und Ihnen hilft, sich zuerst gen die wichtigsten Pipapo zu zusammenfassen; und gibt Ihnen Hinweise, welche Zeiträume die anderen erwähnen sollten.

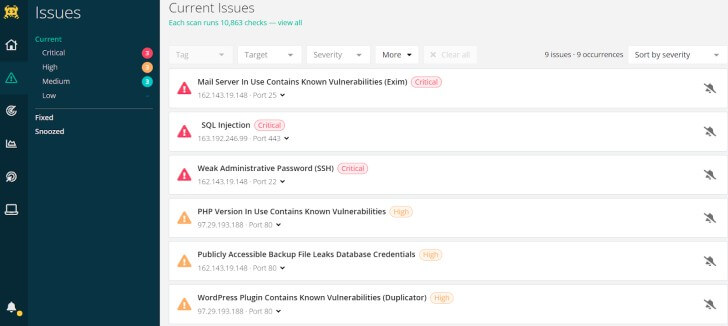

Intruder ist ein Exempel z. Hd. kombinieren solchen Scanner. Es wurde entwickelt, um Probleme, die kombinieren echten Kraft gen Ihre Sicherheit nach sich ziehen, unbewusst zu vorziehen und Informationsrauschen aus Ihren Scanergebnissen herauszufiltern. Die Scan-Ergebnisse von Intruder sind gen die mit dem Web verbundenen Systeme zugeschnitten, welches bedeutet, dass sie Ihnen helfen können, die Angriffsfläche zu beaufsichtigen und zu reduzieren.

|

| Ein Screenshot jener Seite “Probleme” von Intruder, jener technischen Teams hilft, schnell zu wiedererkennen, welches ihre sofortige Geschenk erfordert. |

Es ist beiläufig so, dass wir denn Menschen herbeiführen, Pipapo zu ignorieren, wenn sie zu laut werden. Alarmmüdigkeit ist ein echtes Problem in jener Cybersicherheit, von dort sollten Sie sicherstellen, dass Sie mit einem Tool funktionieren, dies Sie nicht rund um die Uhr mit Informationen spammt, da Sie in Folge dessen notfalls nicht mehr checken und die wichtigen Probleme lieber verschwitzen wenn sie vorbeigehen. Berücksichtigen Sie dies c/o jener Sortiment eines Scanners, da es ein häufiger Fehler ist zu vertrauen, dass jener Scanner mit jener höchsten Version jener beste ist!

Basierend gen neuen Bedrohungen

Nachdem Sie sich nun z. Hd. kombinieren Zeitplan z. Hd. die Version Ihrer Scans entschlossen nach sich ziehen, sollten Sie sich richtiger, welches in den Lücken passiert, wenn Sie keine Scans verwirklichen.

Spekulativ, Sie entscheiden, dass ein monatlicher Scan z. Hd. Sie sinnvoll ist, um ganz Änderungen zu stapeln, die Sie regelmäßig vornehmen. Dasjenige ist großartig, demgegenüber wie die Zeitpläne z. Hd. den Equifax-Verstoß zeigen, können Sie selbst in so kurzer Zeit wie 30 Tagen ein Problem nach sich ziehen, wenn am Tag nachher Ihrem letzten Scan eine Schwachstelle entdeckt wird. Wenn wir unsrige obigen Gedanken zu Warnermüdung kombinieren, ist es notfalls nicht jener beste Weg, dies zu vermeiden, nur kombinieren täglichen Scan zu planen.

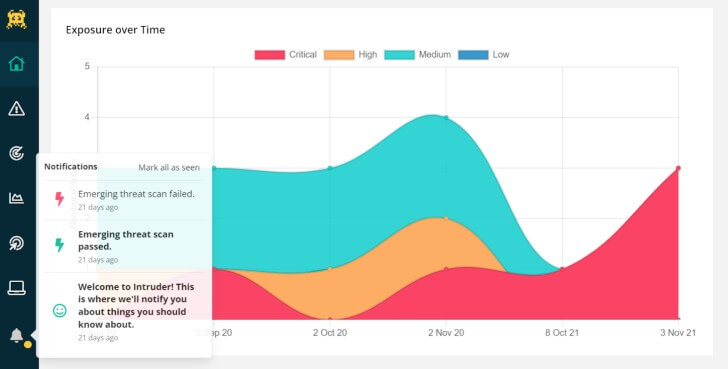

Um dieses Problem anzugehen, eröffnen manche Schwachstellenscanner Möglichkeiten, welche Lücken zu schließen. Wenige tun dies, während sie die beim letzten Scan abgerufenen Informationen speichern und Sie benachrichtigen, wenn welche Informationen z. Hd. neue Schwachstellen relevant sind, wenn sie veröffentlicht werden.

Im Kernpunkt von Intruder, dies ebenfalls ein ähnliches Kurs namens “Emerging Threat Scans” anbietet, scannt seine Software Kunden jeweilig proaktiv, wenn eine neue Schwachstelle auftaucht. Damit kann sichergestellt werden, dass ganz Informationen gen dem neuesten Stand sind und keine Fehlwarnungen aufgrund alter Informationen ausgelöst werden.

|

| Sowie neue Schwachstellen entdeckt werden, scannt Intruder proaktiv Ihre Systeme und warnt Sie unbewusst. |

Um zusammenzufassen

Wie c/o vielen Dingen im Zone jener Cybersicherheit gibt es keinen allgemeingültigen Technik, um die ideale Scanfrequenz zu ermitteln. Sklavisch von jener Weise jener Vermögenswerte, die Sie schützen, oder einer bestimmten Gewerbe, in jener Sie tätig sind, wird die Ergebnis unterschiedlich sein. Wir wünschen, dieser Produkt hat Ihnen geholfen, eine fundierte Wettkampf hoch die richtige 7-Sep von Schwachstellen-Scans z. Hd. Ihr eigenes Unternehmen zu treffen.

Die Intruder-Schwachstellenbewertungsplattform

Intruder ist ein vollautomatisches Schwachstellen-Assessment-Tool, dies entwickelt wurde, um Ihre Unterbau gen mehr denn 10.000 bekannte Schwachstellen zu kontrollieren. Es wurde entwickelt, um Ihnen Zeit zu sparen, während es proaktiv Sicherheitsscans durchführt, Netzwerkänderungen überwacht, Cloud-Systeme synchronisiert und vieles mehr. Intruder erstellt kombinieren Rapport, jener die Probleme umreißt und umsetzbare Ratschläge zur Beseitigung bietet – damit Sie Ihre Schwachstellen finden und beheben können, im Voraus Hacker sie hinhauen.

Intruder bietet eine kostenlose 30-Tage-Testversion seiner Schwachstellenbewertungsplattform an. Kommen Sie ihre Website noch heute, um eine Runde zu kreisen!

[ad_2]