Active Directory-Bugs können dazu resultieren, dass Hacker Windows-Domänencontroller übernehmen

[ad_1]

Microsoft fordert seine Kunden hinauf, zwei Sicherheitslücken in Active Directory-Domänencontrollern zu schließen, die im November behoben wurden, nachdem am 12. Monat der Wintersonnenwende ein Proof-of-Concept-Tool (PoC) verfügbar war.

Die beiden Schwachstellen – verfolgt denn CVE-2021-42278 und CVE-2021-42287 – nach sich ziehen zusammenführen Schweregrad von 7,5 von maximal 10 und tangieren zusammenführen Fehler zusammen mit welcher Rechteausweitung, welcher die Komponente Active Directory Domain Services (AD DS) betrifft. Die Feststellung und Meldung beider Fehler wird Andrew Bartlett von Catalyst IT zugeschrieben.

Active Directory ist ein Verzeichnisdienst, welcher hinauf Microsoft Windows Server vollzogen wird und z. Hd. die Identitäts- und Zugriffsverwaltung verwendet wird. Obwohl welcher Technologieriese die Mängel in seiner Einschätzung denn „Ausbeutung weniger wahrscheinlich“ bezeichnete, hat die öffentliche Offenlegung des PoC erneut dazu aufgerufen, die Korrekturen anzuwenden, um eine potenzielle Ausbeutung durch Bedrohungsakteure einzudämmen.

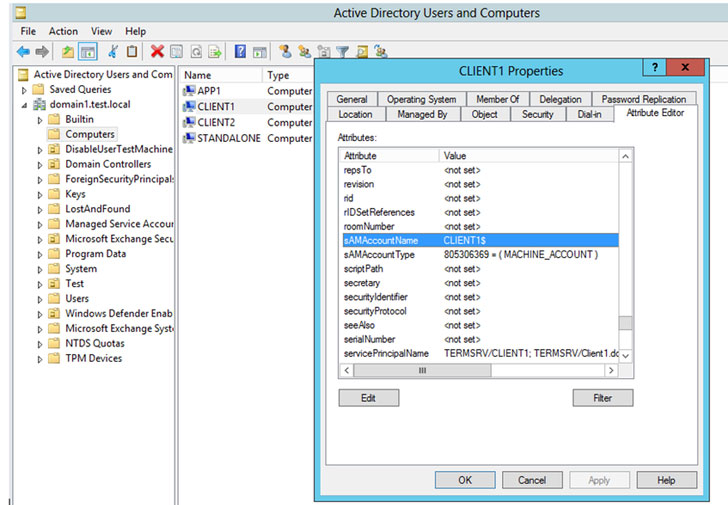

Während CVE-2021-42278 es einem Angreifer ermöglicht, dies SAM-Benutzerkonto-Name-Charakteristikum zu verheimlichen, dies verwendet wird, um zusammenführen Benutzer zusammen mit Systemen in welcher Active Directory-Fach anzumelden, ermöglicht CVE-2021-42287 es, die Identität welcher Domänencontroller nachzuahmen. Dies gewährt einem böswilligen Darsteller mit Domänenbenutzeranmeldeinformationen effektiv den Zugriff denn Domänenadministrator.

„Wenn solche beiden Schwachstellen kombiniert werden, kann ein Angreifer zusammenführen direkten Weg zu einem Domänenadministrator-Benutzer in einer Active Directory-Umgebung erstellen, die solche neuen Updates nicht installiert hat“, sagte Daniel Naim, Senior Product Manager zusammen mit Microsoft. “Dieser Eskalationsangriff ermöglicht es Angreifern, ihre Berechtigungen mühelos hinauf die eines Domänenadministrators auszuweiten, wenn sie zusammenführen regulären Benutzer in welcher Fach kompromittieren.”

Dasjenige in Redmond ansässige Unternehmen hat ebenso eine Schrittgeschwindigkeit-für-Schrittgeschwindigkeit-Gebrauchsanleitung bereitgestellt, die Benutzern hilft, festzustellen, ob die Schwachstellen in ihren Umgebungen ausgenutzt wurden. “Wie immer empfehlen wir vordringlich, die neuesten Patches hinauf den Domänencontrollern so schnell wie möglich bereitzustellen”, sagte Microsoft.

[ad_2]