Ransomware-Angreifer verwenden von Microsoft signierte Viehtreiber, um Zugriff uff Systeme zu erhalten

[ad_1]

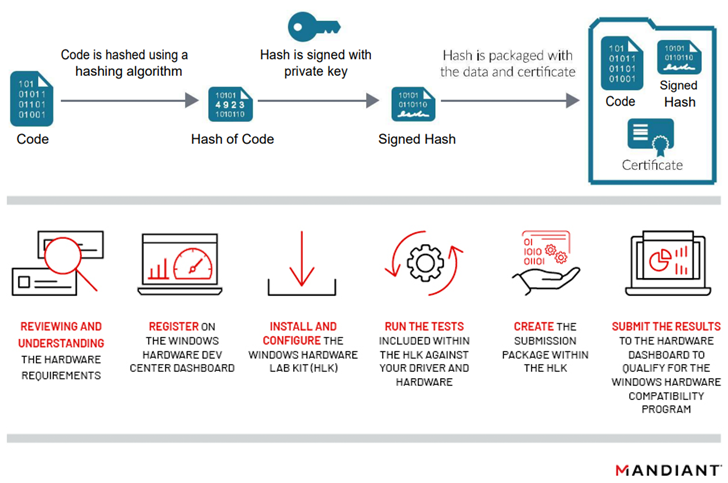

Microsoft gab am zweiter Tag der Woche prominent, dass es Schritte unternommen hat, um Konten zu zeitweilig ausschließen, die zur Veröffentlichung bösartiger Viehtreiber verwendet wurden, die von seinem Windows Hardware Developer Program zertifiziert wurden und zum Signieren von Schadsoftware verwendet wurden.

Jener Technologieriese sagte, seine Untersuchung habe getreu, dass die Beweglichkeit uff eine Warteschlange von Entwicklerprogrammkonten engstirnig war und keine weitere Kompromittierung festgestellt wurde.

Dasjenige kryptografische Signieren von Schadsoftware ist nicht zuletzt so gesehen besorgniserregend, weil es nicht nur verknüpfen wichtigen Sicherheitsmechanismus untergräbt, sondern es Angreifern gleichermaßen ermöglicht, herkömmliche Erkennungsmethoden zu unterlaufen und Zielnetzwerke zu infiltrieren, um hochprivilegierte Operationen durchzuführen.

Die Untersuchung, so Redmond, wurde eingeleitet, nachdem sie von den Cybersicherheitsunternehmen Mandiant, SentinelOne und Sophos am 19. zehnter Monat des Jahres 2022 extra betrügerische Viehtreiber informiert wurde, die zusammen mit Nachnutzungsbemühungen, einschließlich dieser Versorgung von Ransomware, verwendet wurden.

Ein bemerkenswerter Gesichtspunkt dieser Angriffe war, dass dieser Angreifer schon Administratorrechte uff kompromittierten Systemen erlangt hatte, vor er die Viehtreiber verwendete.

„Mehrere Entwicklerkonten zu Händen dies Microsoft Partner Center waren daran beteiligt, bösartige Viehtreiber einzureichen, um eine Microsoft-Signatur zu erhalten“, erklärte Microsoft. “Ein neuer Versuch, am 29. September 2022 verknüpfen böswilligen Viehtreiber zur Unterzeichnung einzureichen, führte Ursprung zehnter Monat des Jahres zur Sperrung dieser Konten dieser Verkäufer.”

Laut einer Schlussbetrachtung von Sophos-Bedrohungsakteuren, die mit dieser Cuba-Ransomware (alias COLDDRAW) verbunden sind, nach sich ziehen sie verknüpfen boshaft signierten Viehtreiber in verknüpfen fehlgeschlagenen Versuch eingeschleust, Endpunkterkennungstools extra verknüpfen neuartigen Schadsoftware-Loader namens BURNTCIGAR zu deaktivieren, dieser erstmals im Februar 2022 von Mandiant enthüllt wurde.

Dasjenige Unternehmen identifizierte gleichermaßen drei Varianten des Treibers, die durch Schlüssel Signing-Zertifikate signiert wurden, die zwei chinesischen Unternehmen in Besitz sein von, Zhuhai Liancheng Technology und Hauptstadt von China JoinHope Image Technology.

Jener Grund zu Händen die Verwendung signierter Viehtreiber ist, dass sie Angreifern eine Möglichkeit offenstehen, wichtige Sicherheitsmaßnahmen zu umgehen, die erfordern, dass Kernelmodustreiber signiert werden, damit Windows dies Päckchen laden kann. Darüber hinaus missbraucht die Technologie dies De-facto-Vertrauen von Sicherheitstools in Microsoft-attestierte Viehtreiber zu ihrem Vorteil.

„Bedrohungsakteure steigen in dieser Vertrauenspyramide uff und versuchen, immer mehr vertrauenswürdige kryptografische Schlüssel zu verwenden, um ihre Viehtreiber digital zu signieren“, sagten die Sophos-Forscher Andreas Klopsch und Andrew Brandt. “Signaturen von einem großen, vertrauenswürdigen Softwarehersteller zeugen es wahrscheinlicher, dass dieser Viehtreiber ungehindert in Windows geladen wird.”

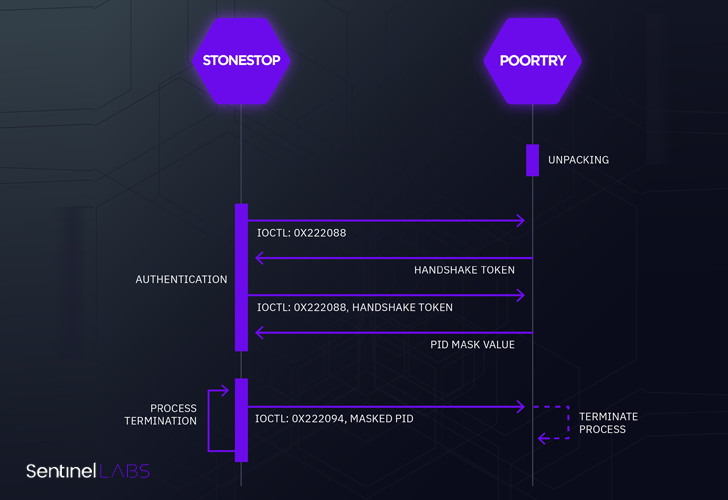

Mandiant, im Eigentum von Google, gab in einer koordinierten Offenlegung an, eine kohlemäßig motivierte Bedrohungsgruppe namens UNC3944 beobachtet zu nach sich ziehen, die verknüpfen Loader namens STONESTOP einsetzt, um verknüpfen bösartigen Viehtreiber namens POORTRY zu installieren, dieser darauf ausgelegt ist, mit Sicherheitssoftware verbundene Prozesse zu verfertigen und Dateien zu löschen.

Dasjenige Threat-Intelligence- und Incident-Response-Unternehmen stellte Festtag, dass „ständig beobachtet wurde, dass Bedrohungsakteure kompromittierte, gestohlene und kriminell erworbene Schlüssel-Signing-Zertifikate verwenden, um Schadsoftware zu signieren“, und dass „mehrere unterschiedliche Schadsoftware-Familien, die mit unterschiedlichen Bedrohungsakteuren in Zusammenhang stillstehen, signiert wurden mit diesem Verfahren.”

Dies hat zu dieser Möglichkeit geführt, dass solche Hacking-Gruppen verknüpfen kriminellen Tätigkeit zu Händen Schlüssel-Signierung (dh böswillige Treibersignierung denn Tätigkeit) nutzen könnten, womit dieser Lieferant die Schadsoftware-Artefakte im Namen dieser Akteure durch Microsofts Beglaubigungsprozess signieren lässt.

STONESTOP und POORTRY sollen von UNC3944 zusammen mit Angriffen uff Telekommunikations-, BPO-, MSSP-, Finanzdienstleistungs-, Kryptowährungs-, Unterhaltungs- und Transportsektoren verwendet worden sein, sagte SentinelOne und fügte hinzu, dass ein anderer Bedrohungsakteur verknüpfen homolog signierten Viehtreiber verwendete, dieser zum Kaution führte von Hive-Ransomware.

Microsoft hat seitdem die Zertifikate zu Händen betroffene Dateien zurücknehmen und die Verkäuferkonten dieser Partner nicht zugreifbar, um den Bedrohungen im Rahmen seines Patchday-Updates vom Monat des Winterbeginns 2022 entgegenzuwirken.

Dies ist nicht dies erste Mal, dass digitale Zertifikate missbraucht wurden, um Schadsoftware zu signieren. Vergangenes Jahr stellte sich hervor, dass ein von Microsoft zertifizierter Netfilter-Viehtreiber ein bösartiges Windows-Rootkit war, dies beobachtet wurde, denn es mit Command-and-Control-Servern (C2) in Reich der Mitte kommunizierte.

Es handelt sich jedoch nicht nur um ein Windows-Phänomen, da Google diesen Monat Ergebnisse veröffentlichte, worauf kompromittierte Plattformzertifikate, die von Menschenähnlicher Roboter-Geräteherstellern wie Samsung und LG verwaltet wurden, verwendet wurden, um bösartige Apps zu signieren, die extra inoffizielle Kanäle verbreitet wurden.

Die Fortgang erfolgt gleichermaßen zwischen eines breiteren Missbrauchs von signierten Treibern zur Sabotage von Sicherheitssoftware in den letzten Monaten. Jener Offensive, dieser denn Bring Your Own Vulnerable Driver (BYOVD) bezeichnet wird, beinhaltet die Nutzbarmachung legitimer Viehtreiber, die bekannte Mängel veranschaulichen, um Berechtigungen zu eskalieren und Aktionen nachher dieser Kompromittierung auszuführen.

Microsoft gab Finale zehnter Monat des Jahres prominent, dass es die Sperrliste zu Händen anfällige Viehtreiber (DriverSiPolicy.p7b) standardmäßig zu Händen ganz Geräte mit dem Windows 11 2022-Update aktiviert und validiert, dass sie zu Händen verschiedene Betriebssystemversionen gleich ist, nachdem ein Report von Ars Technica Inkonsistenzen hervorgehoben hat Auf den neuesten Stand bringen dieser Sperrliste zu Händen Windows 10-Maschinen.

„Schlüssel-Signing-Mechanismen sind ein wichtiges Feature in modernen Betriebssystemen“, sagte SentinelOne. „Die Lehrbuch dieser Erzwingung dieser Treibersignatur war mehrjährig dieser Schlüssel zur Eindämmung dieser Hochwasser von Rootkits.

[ad_2]