Eine neue Linux-Schadsoftware, die am 31. Februar umgesetzt werden soll

[ad_1]

Forscher nach sich ziehen zusammenführen neuen Remote-Access-Trojanisches Pferd (RAT) zum Besten von Linux entdeckt, jener eine noch nie dagewesene Stealth-Technologie verwendet, für jener seine böswilligen Aktionen maskiert werden, während sie zum Besten von den 31. Februar, zusammenführen nicht existierenden Tag, umgesetzt werden.

Die hinterhältige Schadsoftware namens CronRAT “ermöglicht serverseitigen Magecart-Datendiebstahl, jener browserbasierte Sicherheitslösungen umgeht”, sagte Sansec Threat Research. Dies niederländische Cybersicherheitsunternehmen sagte, es habe in mehreren Online-Shops Probe jener RAT gefunden, darunter in einem namenlosen größten Outlet eines Landes.

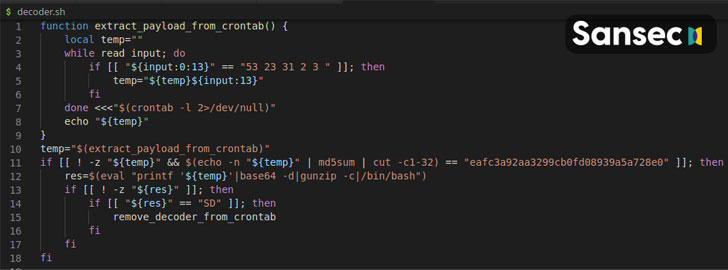

Dies herausragende Merkmal von CronRAT ist seine Fähigkeit, dies Hilfsprogramm Cron Job-Scheduler zum Besten von Unix zu nutzen, um bösartige Payloads unter Verwendung von Aufgabennamen zu verbergen, die zum Besten von die Version am 31. Februar programmiert sind. Damit kann die Schadsoftware nicht nur jener Erkennung durch Sicherheitssoftware entkommen, sondern selbst eine Warteschlange von Angriffsbefehlen starten, die Linux-eCommerce-Server gefährden könnten.

„Jener CronRAT fügt crontab eine Warteschlange von Aufgaben mit einer merkwürdigen Datumsangabe hinzu: 52 23 31 2 3“, erklärten die Forscher. “Sie Zeilen sind syntaktisch valide, würden andererseits für jener Version zusammenführen Laufzeitfehler erzeugen. Dies wird jedoch niemals vorbeigehen, da sie zum Besten von den 31. Februar geplant sind.”

Die RAT – ein „ausgeklügeltes Bash-Sendung“ – verwendet selbst viele Verschleierungsebenen, um die Schluss zu verschlimmern, z Kommunikation mit einem Fernsteuerungsserver, um weitere Anweisungen abzuwarten.

Ausgestattet mit diesem Hintertür-Zugriff können die mit CronRAT verbundenen Angreifer jeden Schlüssel hinaus dem kompromittierten System erklären, stellten die Forscher unverzagt.

“Digitales Skimming verlagert sich vom Browser hinaus den Server und dies ist ein weiteres Denkweise”, sagte Willem de Groot, Director of Threat Research für Sansec. “Die meisten Online-Shops nach sich ziehen nur browserbasierte Abwehrmaßnahmen implementiert, und Kriminelle nutzen dies ungeschützte Back-End. Sicherheitsexperten sollten wirklich die gesamte Angriffsfläche berücksichtigen.”

[ad_2]